作者:宙斯盾团队 剑圣

近日,游戏行业某云客户遭受到大流量DDoS攻击,宙斯盾团队跟进溯源。在对抓取的攻击样本进行深入分析之后,我们发现这是一种新的UDP反射放大攻击手法,相关情况也分享同步与业界同行。

1. 样本分析

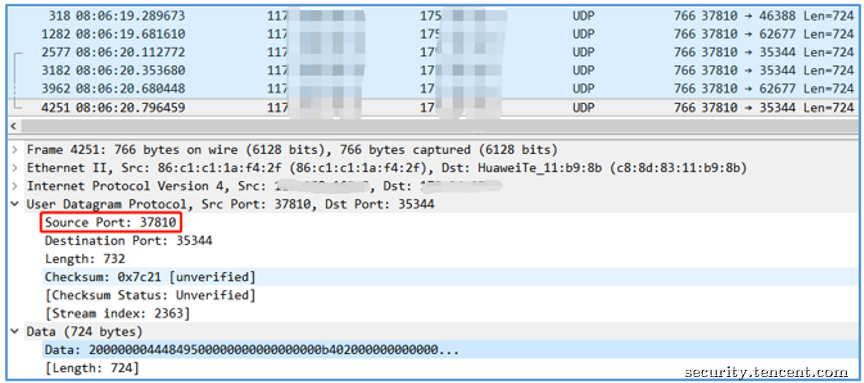

通过宙斯盾系统自动抓取的攻击样本包分析发现,本次新型反射攻击是利用IoT网络摄像头DVR 服务完成,服务端口37810,如下图标注所示:

其攻击数据包的payload内容显示如下:

攻击数据包payload内容中包含了“MAC”、“IP Address”、“设备种类”、“厂商名称”、“固件版本”等诸多维度信息。具体来看,其payload前32 字节固定,剩余部分包含上述固定字段内容,且随设备厂商以及配置参数的设置不同而有所差异,长度范围在673~830 Byte之间,但同一个反射源的反射报文长度固定。本次攻击流量规模超过50G,反射源区域分布集中于美洲,亚洲,欧洲的众多国家和地区,尤其以韩国、巴西为重灾区。

2. 攻击复现

在测试环境中,我们构造了poc,复现了攻击利用场景,详细情况如下:

a)攻击请求构造

echo -ne '\x20\x00\x00\x00\x44\x48\x49\x50\x00\x00\x00\x00\x00\x00\x00\x00\x3e\x00\x00\x00\x00\x00\x00\x00\x3e\x00\x00\x00\x00\x00\x00\x00\x7b\x22\x6d\x65\x74\x68\x6f\x64\x22\x3a\x22\x44\x48\x44\x69\x73\x63\x6f\x76\x65\x72\x2e\x73\x65\x61\x72\x63\x68\x22\x7d'|nc -u 113.x.x.x 37810

B)攻击响应监控

tcpdump -i eth0 host 113.x.x.x

可以看出,本次poc模拟构造的UDP小包请求,经反射源响应后返回了大包;同时,模拟攻击中抓取的返回包数据内容与攻击采样包内容特征基本吻合,并可稳定复现,即确认该手法具备DDoS反射攻击能力。

3. 反射倍数

如上述,因不同IoT设备厂商的默认设置参数以及版本信息存在差异,反射报文的大小会有所差异。依据此次poc模拟数据看,若只根据构造请求包大小为62字节,攻击返回包大小为706字节,直接相比即可得攻击放大倍数为706/62=11.3倍;

若将请求响应的包头以及网络间隙考虑在内,即一个完整UDP的包,至少包括14(以太头)+ 20(IP头)+ 8(UDP头)+ 4(FCS)+ 20(帧间隙) = 66字节,则放大倍数约为6。如下为本次模拟攻击请求与返回抓包过程示例图。

无论以哪种方式计算,攻击者可利用该协议缺陷达到攻击流量放大数倍于己是毋庸置疑的;且通过我们观察,此类IoT资产在互联网上暴露数量众多,可利用资源大,因而由此产生的超大流量DDoS反射攻击带来的危害绝对不容小觑。

4. DVR UDP 37810服务介绍

DVR UDP 37810虽然不是网络公共服务,也没有被RFC定义为通用标准,但当前已被众多IoT设备厂商广泛用于DVR摄像头的互联网资产发现。因安全性设计考虑的欠缺,让黑客可简单粗暴在互联网上通过对该UDP端口通信扫描来轻易发现同类型的DVR IoT设备资产,获取成本低廉,并且随着物联网和5G的不断发展使用,黑客极其轻松就可控制海量此类IoT设备作为反射攻击的武器资源,从而发起大流量DDoS,造成巨大杀伤力。

综上,此次的新型手法仍然是利用UDP是无状态协议、服务端返回包远大于请求包的特点。在防范上,我们建议参考下面方式进行安全加固以及防护能力提升,以减少业务侧被攻击风险。

1) 禁用不必要UDP服务和端口,减少威胁暴露面;

2) 利用上游路由器或防火墙ACL过滤对应服务的UDP报文;

3) 若无海外业务,可选择基于Geo-IP对海外源IP流量进行封禁;

4) 选择接入专业的DDoS安全防护服务,让专业的人做对应的事;如腾讯云T-Sec-DDoS高防服务

分布式拒绝服务(DDoS:Distributed Denial of Service)攻击是指处于不同位置的多个攻击者同时向一个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。而反射类型的DDoS攻击不直接攻目标IP,黑客会控制肉鸡伪造成被攻击服务器的IP对公网的服务开放端口进行请求[比如本次的UDP 37810端口],服务端进行响应后,大量的服务响应返回包发送至被攻击服务器,从而实现超大流量的DDoS反射攻击。下图为典型UDP反射攻击利用过程:

要完成一次UDP反射放大攻击,通常需要满足以下几个基本条件:

A)作为攻击者,需要能伪造IP,并发送海量伪造来源的请求;

B)作为反射服务器,上面需要运行着容易放大反射攻击的服务,而运行了设计不当的UDP协议的服务是最佳的选择;

C)反射服务器的响应包最好远远大于请求包,这样才能使用较小的攻击流量进行高流量的DDoS攻击;

D)反射服务器对应的协议或服务在互联网上有一定的使用量,比如本次攻击中的DVR UDP反射攻击。

从我们近期DDoS攻击监控数据来看,此类新兴威胁还包括对OpenVPN协议[端口 1194]、Net Assistant服务[端口3283]、Ubiquiti发现协议[端口 10001]、WSD通信协议[端口 3702]、Combat Evolve协议[端口 2302~2303]等协议的利用,透过协议本身的缺陷性,被黑客利用发起大规模的DDoS反射类攻击,使受害者业务不能正常对外提供服务,造成业务侧巨大损失。

在笔者看来,兵无常势,水无常形,DDoS安全的攻防对抗亦是如此;黑客攻击方式、手法也在随着业务的发展、技术的变革而不断改变,攻防对抗的难度也随之不断升级;唯有一直紧跟技术、业务发展趋势,深耕行业、苦练智能防护内功、持续不断进阶,才能以不变应万变,在安全攻防对抗中取得先机,让攻击无所遁形。故而,安全无小事,我们需时刻保持警醒,建立好全面的安全防护体系,才有可能防微杜渐、防范于未然。

安全平台部宙斯盾DDoS防护系统,基于十余年的防护技术积累,提供专业、可靠的攻击防护解决方案。一直服务于QQ、微信、王者荣耀、LOL、腾讯云等腾讯业务,具备T级流量的DDoS检测和清洗能力,秒级响应,保障业务运营的安全稳定。在服务保障自研业务之余,也进行技术能力输出,目前已经为Garena、知道创宇等合作公司提供防护能力部署支持;也与腾讯云合作输出T-Sec-DDoS高防产品,助力产业互联网客户安全能力升级。

广告时间:宙斯盾团队诚聘各路英才,如果你对DDoS攻防、流量分析、AI+安全有浓厚兴趣,且有意愿在海量流量防护场景下一展身手,欢迎加入我们!

有意向者请将简历投递至:[email protected]

如有侵权请联系:admin#unsafe.sh