研究人员披露了一系列关键零日漏洞,这些漏洞可完全绕过Windows BitLocker加密,攻击者只需物理接触设备,就能在几分钟内从加密设备中提取所有受保护数据。

这项研究由微软安全测试与攻击研究团队(STORM)的Alon Leviev和Netanel Ben Simon进行,揭示了Windows恢复环境(WinRE)中存在的基础性缺陷,这些缺陷破坏了BitLocker的核心安全承诺。

四大关键攻击途径

研究人员发现了四个不同的零日漏洞,编号分别为CVE-2025-48800、CVE-2025-48003、CVE-2025-48804和CVE-2025-48818,每个漏洞都利用了Windows恢复系统的不同组件。

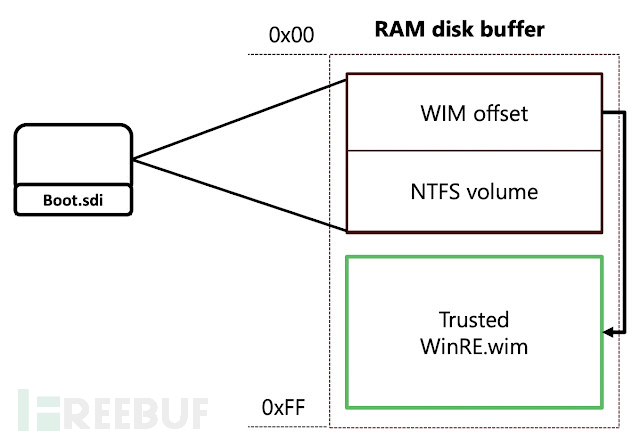

Boot.sdi解析漏洞(CVE-2025-48800):该攻击通过操纵Boot.sdi文件的WIM偏移量来绕过可信WIM验证。攻击者可以用恶意版本替换合法的恢复映像,从而在保持系统完整性表象的同时执行不受信任的代码。

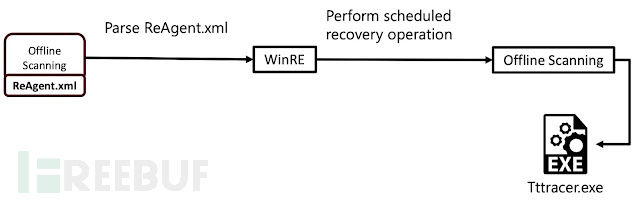

ReAgent.xml利用漏洞(CVE-2025-48003):该漏洞滥用了WinRE的离线扫描功能(本用于反病毒操作)。研究人员展示了如何使用合法的Time Travel Debugging工具tttracer.exe来启动具有完全访问加密卷权限的命令提示符会话。

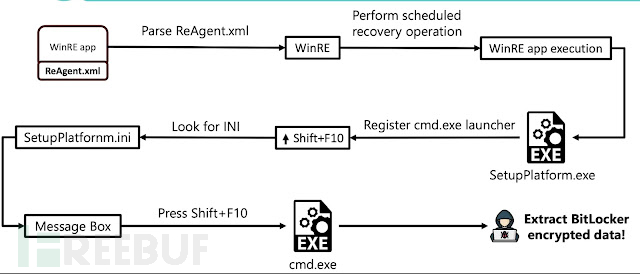

可信应用操纵漏洞(CVE-2025-48804):该漏洞针对SetupPlatform.exe(一个在Windows升级后仍保持注册状态的合法可信应用)。攻击通过操纵配置文件创建一个无限时间窗口,使攻击者能够注册启动特权命令提示符的键盘快捷键。

BCD配置攻击(CVE-2025-48818):这是最复杂的漏洞,通过操纵启动配置数据(BCD)来重定向WinRE操作,从而利用"一键重置"(PBR)功能。攻击者可以在未受保护的恢复分区上创建恶意的ResetSession.xml文件,强制系统解密BitLocker加密卷。

这些漏洞特别危险,因为它们运行在WinRE的"自动解锁"状态下,此时主操作系统卷仍可被恢复操作访问。与传统的BitLocker绕过尝试(会触发卷重新锁定)不同,这些漏洞利用在整个攻击过程中都能保持对系统的完全访问。

根据BlackHat2025大会的演示,这些攻击只需要基本的物理访问权限,任何能够通过Shift+F10等简单组合键进入WinRE的人都可以执行。研究人员展示了完整的数据提取能力,包括访问存储在BitLocker保护驱动器上的敏感文件、凭证和系统配置。

这些漏洞影响广泛的Windows系统,包括Windows 10、Windows 11和Windows Server版本,可能影响全球数百万企业和消费者设备。微软将这些漏洞归类为"重要"级别,CVSS评分在6.8至7.2之间,但安全专家认为实际影响可能更大。

依赖BitLocker在设备被盗情况下保护数据的组织面临直接风险,特别是移动办公设备和不安全环境中的系统。

缓解措施

微软在2025年7月的补丁星期二更新中解决了这些漏洞,为所有受影响的Windows版本发布了特定的安全补丁。公司强烈建议组织立即实施以下对策:

- 为预启动验证启用TPM+PIN认证,这要求在WinRE访问加密卷之前进行用户认证,从而防止这些攻击

- 部署REVISE缓解措施以防止回滚攻击

- 通过标准Windows Update机制应用所有2025年7月的安全更新

这一发现代表了近年来对微软加密策略最重大的挑战之一,展示了当可信恢复机制未得到适当保护时,如何成为攻击途径。

参考来源:

BitUnlocker – Multiple 0-days to Bypass BitLocker and Extract All Protected Data

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)