网络犯罪分子已开始利用可缩放矢量图形(SVG)文件作为复杂攻击媒介,将看似无害的图像文件转变为能够在Windows系统上执行恶意JavaScript的强大钓鱼武器。

SVG文件成为新型攻击载体

这种新兴威胁利用SVG文件基于XML的结构特性,在默认网页浏览器中打开时嵌入并执行恶意脚本,从而绕过传统安全措施——这些措施通常只关注常规可执行文件。与JPEG或PNG等存储像素数据的标准图像格式不同,SVG文件使用基于XML的代码来定义矢量路径、形状和文本元素。

这种根本性差异为攻击者创造了机会,使其能够在文件结构中嵌入JavaScript代码,当SVG文件在浏览器中打开时,这些代码会自动执行。该攻击主要针对Windows系统,在这些系统中SVG文件会在默认网页浏览器中打开,只需用户打开文件即可立即执行脚本,无需其他交互。

钓鱼攻击活动分析

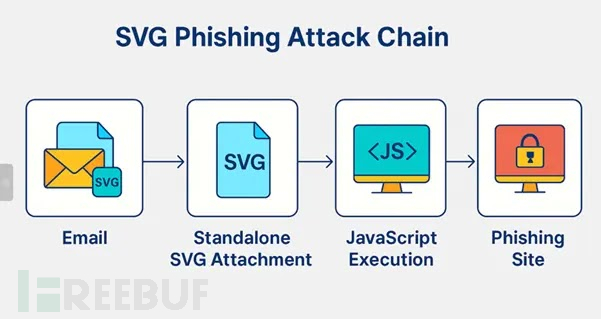

Seqrite安全研究人员发现了一个采用此技术的复杂攻击活动。攻击者通过鱼叉式钓鱼邮件分发恶意SVG文件,邮件主题具有欺骗性,如"您预定活动的提醒",附件则命名为"即将召开的会议.svg"或"待办事项列表.svg"等。

SVG攻击活动链(来源:Seqrite)

该活动还利用Dropbox、Google Drive和OneDrive等云存储平台分发恶意文件,以规避电子邮件安全过滤器。攻击展现出显著的技术复杂性,威胁行为者采用多种规避技术来保持持久性并避免被传统安全解决方案检测。

技术感染机制与代码混淆

恶意SVG文件在CDATA部分中包含嵌入的<script>标签,以隐藏恶意逻辑不被基本内容扫描器发现。安全研究人员发现,攻击者使用十六进制编码的字符串变量(Y)与短XOR密钥(q)配对进行有效载荷混淆。

处理时,这些编码数据会解密为可执行的JavaScript代码,使用window.location = 'javascript:' + v;语法将受害者重定向到钓鱼网站。成功解密后,有效载荷会将用户重定向到命令与控制基础设施,具体地址为hxxps://hju[.]yxfbynit[.]es/koRfAEHVFeQZ!bM9,该地址在展示用于凭证收集的仿冒Office 365登录表单前,会先使用Cloudflare CAPTCHA验证门。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)