恶意软件即服务模式运作

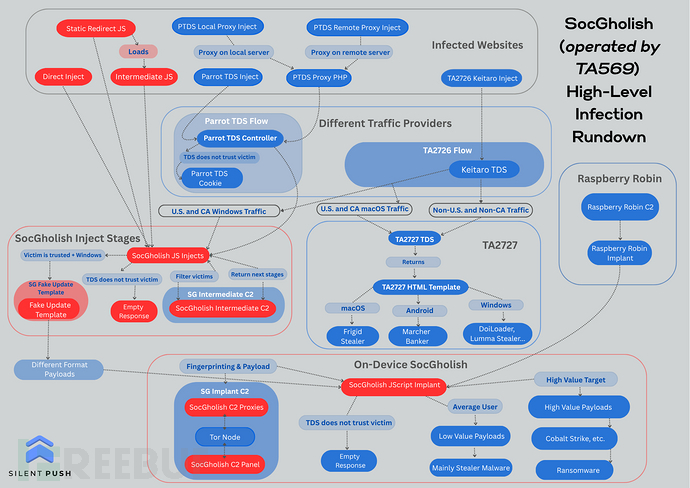

安全研究人员发现,SocGholish恶意软件背后的威胁组织正在利用Parrot TDS和Keitaro TDS等流量分发系统(TDS)筛选用户,并将其重定向至恶意内容。Silent Push在分析报告中指出:"其运作核心是成熟的恶意软件即服务(MaaS)模式,被感染系统会作为初始访问点出售给其他网络犯罪组织。"

SocGholish(又称FakeUpdates)是一种JavaScript加载器恶意软件,通过伪装成Google Chrome、Mozilla Firefox等浏览器或Adobe Flash Player、Microsoft Teams等软件的虚假更新,经由遭入侵的网站进行传播。该恶意软件被归因于代号TA569的威胁组织,该组织也被追踪为Gold Prelude、Mustard Tempest、Purple Vallhund和UNC1543。

多团伙协同攻击链条

攻击链条通常先部署SocGholish建立初始访问权限,再将受感染系统的访问权转售给不同客户,包括Evil Corp(又名DEV-0243)、LockBit、Dridex和Raspberry Robin(又名Roshtyak)。值得注意的是,近期攻击活动中还发现利用Raspberry Robin作为SocGholish的分发载体。

Silent Push表示:"SocGholish感染通常源自通过多种方式被入侵的网站。网站入侵可能涉及直接注入——SocGholish有效载荷会从受感染网页直接加载JS,或通过使用中间JS文件加载相关注入的变体。"

流量分发系统滥用

除通过被黑网站重定向外,攻击者还使用Parrot TDS和Keitaro TDS等第三方流量分发系统,在对访问者进行详细指纹识别后,根据预设标准将其引导至特定网站或登录页面。

Keitaro TDS长期参与从恶意广告到诈骗的各类威胁活动,还分发漏洞利用工具包、加载器、勒索软件等复杂恶意软件。去年Infoblox曾披露,作为VexTrio合作伙伴的SocGholish利用Keitaro将受害者重定向至VexTrio的流量分发系统。

Proofpoint在2019年指出:"由于Keitaro也有许多合法用途,单纯阻止其服务流量往往会导致大量误报,企业可根据自身策略酌情处理。"据信Keitaro TDS与TA2726有关联,后者通过入侵网站并注入Keitaro TDS链接,为SocGholish和TA2727提供流量支持。

动态化攻击框架

Silent Push强调:"中间C2(命令与控制)框架会动态生成受害者运行时下载的有效载荷。需注意的是,从初始注入到Windows植入程序在设备上执行的整个流程都受到SocGholish C2框架的持续监控。若框架判定某受害者'不合法',将立即停止投递有效载荷。"

鉴于观察到攻击活动的重叠性,安全公司评估Dridex、Raspberry Robin和SocGholish背后可能存在共同的前成员。与此同时,Zscaler披露了Raspberry Robin的新变种,该变种采用改进的混淆方法、变更网络通信流程,并嵌入了故意损坏的TOR C2域名,持续强化反检测能力。

恶意软件技术升级

Zscaler表示:"网络加密算法已从AES(CTR模式)改为Chacha-20。Raspberry Robin新增了本地提权漏洞(CVE-2024-38196)利用功能,可在目标系统获取更高权限。"此外,DarkCloud窃密程序近期也出现进化,攻击者通过钓鱼邮件投递采用ConfuserEx保护的VB6编写窃密载荷,并使用进程镂空技术执行。

Unit 42分析指出:"DarkCloud窃密程序体现了网络威胁的演进趋势,利用混淆技术和复杂载荷结构规避传统检测机制。2025年4月观察到的投递方式转变表明其规避策略正在持续进化。"

参考来源:

SocGholish Malware Spread via Ad Tools; Delivers Access to LockBit, Evil Corp, and Others

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)