隐私增强技术(PETs)旨在减少个人数据的收集和使用风险,通过技术手段保护隐私并符合GDPR、DORA和NIS2等欧盟法规要求。它们在数据保护、隐私合规AI开发及网络安全中发挥关键作用,并需通过治理框架和技术投资推动其广泛应用。 2025-8-7 13:1:8 Author: www.cybersecurity360.it(查看原文) 阅读量:11 收藏

Nel quadro normativo europeo, possiamo intravedere una configurazione volta a coniugare la protezione dei dati personali con la resilienza digitale.

Questa configurazione fa perno in particolare sull’interazione di tre normative chiave: il Regolamento (UE) 2016/679 (GDPR) [1], il Regolamento (UE) 2022/2554 sulla resilienza operativa digitale del settore finanziario (DORA) [2] e la Direttiva (UE) 2022/2555 (Direttiva NIS 2) [3], recepita nell’ordinamento italiano con D.lgs. 138/2024.

Privacy-Enhancing Technologies (PETs): cosa sono e in cosa si differenziano dallev PPTs

Le Privacy-Enhancing Technologies (PETs) rappresentano un insieme diversificato di strumenti tecnici e metodologie progettate per minimizzare la raccolta, l’uso e l’esposizione di dati personali e informazioni riservate, riducendo il rischio di accesso non autorizzato o uso improprio.

Con le Privacy-Preserving Technologies (PPTs), entrambe sono soluzioni tecniche per proteggere la privacy, sebbene differenti per scopo ed applicazione.

Infatti, le PETs (per esempio, anonimizzazione, credenziali verificabili) somo tecnologie preventive che tutelano i dati personali fin dalla raccolta, garantendo riservatezza e controllo da parte dell’utente.

Le PPTs sono un insieme di tecnologie che permettono l’uso dei dati senza esporre informazioni sensibili (per esempio, crittografia omomorfica, differencial privacye).

In sintesi, le PETs proteggono la privacy prima e durante l’uso dei dati mentre le PPTs si concentrano su come utilizzare i dati in modo sicuro senza compromettere la privacy.

Documenti di carattere generale sulle PETs

L’Autorità privacy britannica Ico (2022) e l’Ocse (2023, corredato di ampia bibliografia) hanno pubblicato documenti di carattere generale sulle PETs.

In ambito privato, si segnala poi un documento del Centre for Information Policy Leadership (CIPL, presente nel Registro dei lobbisti Ue e a cui partecipano alcune delle più rilevanti imprese globali anche IT) che risulta interessante per i numerosi case study che presenta.

Anche Enisa si è occupata da tempo del tema.

Differenza fra soluzioni più consolidate e tecnologie emergenti

Nell’ambito delle PETs, risulta utile distinguere tra soluzioni più consolidate e tecnologie emergenti. Le prime comprendono crittografia tradizionale, pseudonimizzazione e anonimizzazione.

Invece le seconde includono soluzioni più avanzate come il federated learning, i trusted execution environments e l’uso di blockchain con layer di privacy.

L’adozione di PETs nell’ambito del GDPR

Ai sensi del GDPR, l’adozione di PETs può configurarsi come misura idonea a garantire il principio di integrità e riservatezza (art. 5, par. 1, lett. f) e contribuire alla dimostrazione della conformità secondo l’approccio accountability-based (art. 24).

Framework strutturati e valutazione di idoneità delle PETs

La valutazione di idoneità delle PETs dovrebbe basarsi su framework strutturati, quali quelli che possono essere proposti da Enisa e Acn, nonché tenendo conto di standard quali l’ISO/IEC 27561 (“Information security, cybersecurity and privacy protection”), per garantire un’effettiva proporzionalità tra rischio e misura tecnica implementata.

L’adozione delle PETs si interseca anche con altri strumenti normativi europei in evoluzione, quali l’AI Act (che richiede l’impiego di tecnologie privacy preserving nei sistemi ad alto rischio), il Data Governance Act e il Data Act, che pongono nuove sfide per la protezione dei dati non personali e l’interoperabilità.

Lo studio dell’Ocse sull’AI privacy compliant

Per un’intelligenza artificiale privacy compliant, il recentissimo paper Ocse “Sharing trustworthy ai models with privacy-enhancing technologies” evidenzia come le tecnologie PETs possano abilitare la condivisione e lo sviluppo collaborativo di modelli di IA in modo sicuro e conforme alla privacy, proteggendo dati personali e riservati, soffermandosi su due principali tipologie d’uso delle PETs ovvero:

- il miglioramento delle performance dei modelli di IA attraverso un uso confidenziale e ridotto dei dati in input, grazie a tecnologie come gli ambienti di esecuzione sicuri (trusted execution environments), l’apprendimento federato e il calcolo sicuro multi-parte;

- la co-creazione e condivisione confidenziale dei modelli di IA, con strumenti come la differential privacy e la crittografia omomorfica.

Vantaggi delle PETs

Le PET riducono il bisogno di raccogliere nuovi dati, favoriscono la condivisione sicura e aiutano a gestire i rischi della governance dell’IA.

Inoltre è preferibile un uso combinato in quanto, nessuna può essere risolutiva da sola, e politiche mirate e supporto pubblico possono incentivarne l’adozione e favorire un’IA affidabile.

La crittografia omomorfica

Tra le tecnologie PET più interessanti, la crittografia omomorfica si distingue per la sua capacità unica di elaborare dati cifrati senza bisogno di decifrarli preventivamente, consentendo riservatezza end-to-end e possibilità di outsourcing sicuro.

A differenza dei dati sintetici – che mimano gli originali, ma ne sacrificano la precisione – la crittografia omomorfica conserva la fedeltà dei dati reali, e potrà risultare cruciale per settori molto regolamentati come la sanità, consentendo in generale di trarre maggior valore aggiunto, in sicurezza e nel rispetto della compliance alle diverse disposizioni sul trattamento di dati e informazioni (personali in primis).

Un esempio di applicazione è citato in ambito sanitario nel contesto del progetto MedCo.

L’interesse verso la crittografia omomorfica deve comunque essere bilanciato da una chiara consapevolezza delle sue attuali limitazioni operative. L’implementazione su larga scala resta vincolata da costi computazionali elevati e da una maturità tecnologica ancora in evoluzione.

La sua adozione dovrebbe dunque essere valutata nel contesto di infrastrutture tecnologiche ad alta capacità, tenendo conto dei vincoli di latenza, efficienza e interoperabilità con altri sistemi di sicurezza.

Le Privacy-Enhancing Technologies (PETs) nei sistemi informativi pubblici

L’adozione e l’integrazione delle PETs nei sistemi informativi pubblici e privati non solo garantisce una maggiore conformità al Gdpr, ma costituisce anche una leva strategica per soddisfare gli obblighi previsti da DORA e NIS 2 in termini di resilienza, sicurezza by design e continuità operativa.

Pertanto le pubbliche amministrazioni e le organizzazioni soggette agli obblighi derivanti da tali normative dovrebbero:

- valutare l’integrazione delle PETs all’interno dei propri Data Protection Impact Assessment (DPIA);

- includere l’uso delle PETs nei piani di gestione del rischio Ict e nei modelli di cyber resilience;

- adottare politiche di procurement Ict che favoriscano fornitori che integrano PETs nei propri prodotti e servizi.

L’importanza di una governance articolata

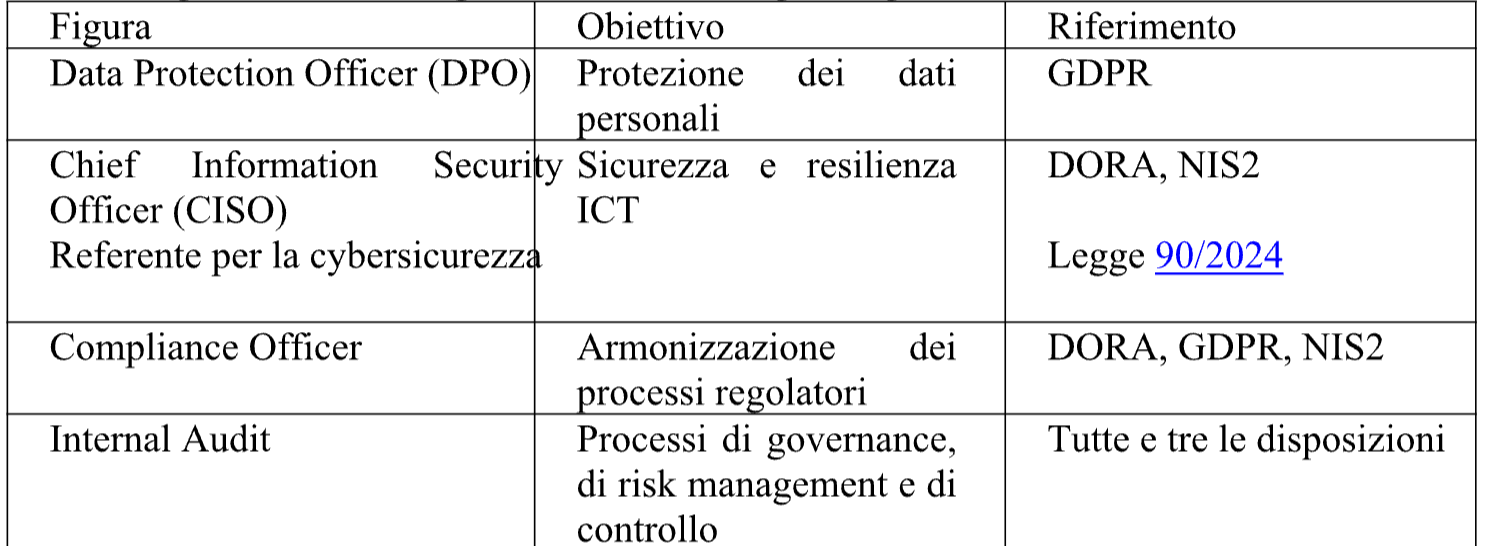

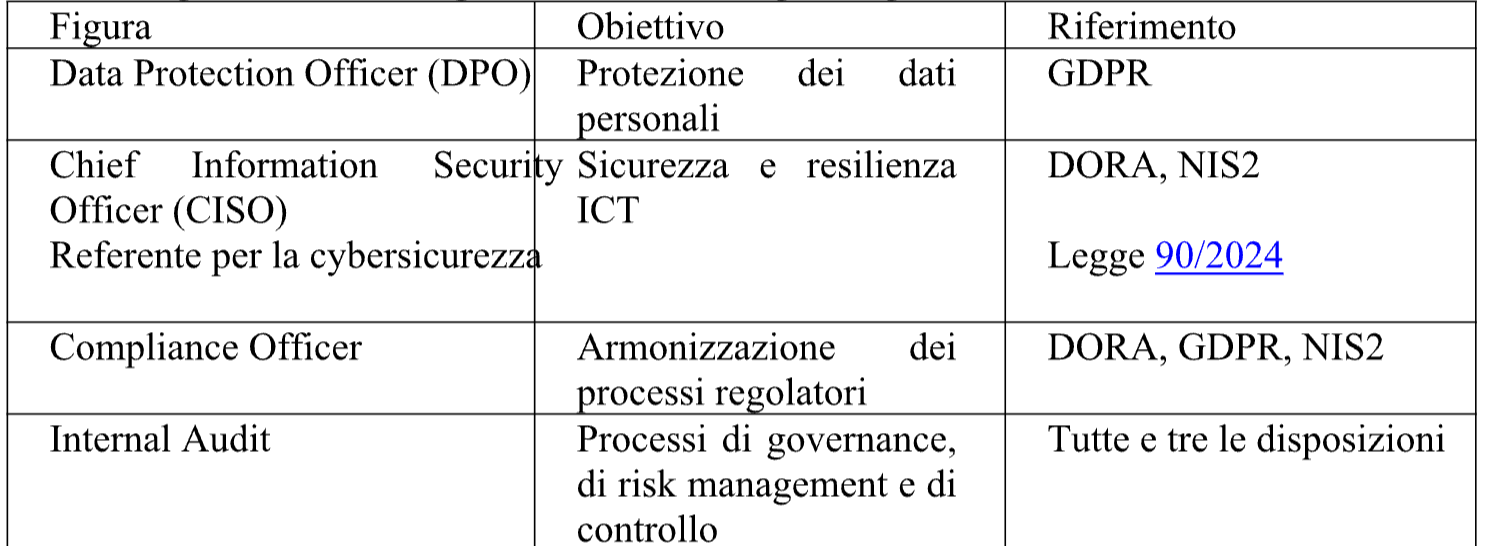

L’efficace attuazione delle disposizioni previste da GDPR, DORA e NIS2 richiede una governance articolata, che vada oltre l’azione dei soli organi apicali delle organizzazioni.

È necessario attivare l’intera filiera manageriale, valorizzando competenze distribuite e figure chiave in grado di presidiare, ciascuna secondo il proprio ambito, i requisiti tecnici, giuridici e operativi posti dalla normativa europea e dal diritto interno.

Tali figure rappresentano un presidio funzionale alla corretta attuazione del principio di accountability (art. 5, par. 2 GDPR) e dei requisiti di governance integrata richiesti sia in ambito regolamentare (DORA) che in ambito di sicurezza nazionale (NIS2).

Convergenza tra compliance privacy e cyber security

Per rafforzare l’efficacia delle figure professionali coinvolte nella governance normativa, appare necessario che le organizzazioni adottino strumenti trasversali per la convergenza tra compliance privacy e sicurezza informatica.

Una sinergia concreta in primo luogo tra DPO e CISO/Referente per la cyber sicurezza, sostenuta da processi formalizzati di cooperazione e condivisione delle valutazioni del rischio, costituisce la base per un approccio realmente integrato alla gestione della sicurezza.

La valorizzazione delle Privacy-Enhancing Technologies (PETs)

Per valorizzare appieno le potenzialità delle PETs, è necessaria un’azione coordinata e multilivello, che coinvolga:

- le istituzioni, con l’obiettivo di promuovere una maggiore interoperabilità normativa e di orientare lo sviluppo tecnologico;

- gli operatori pubblici e privati, chiamati a integrare le PETs nei processi di trattamento delle informazioni;

- il sistema della ricerca, pubblico e privato, al fine di sostenere lo sviluppo e la

- sperimentazione di soluzioni avanzate.

Le Privacy-Enhancing Technologies (PETs) rappresentano uno strumento chiave per costruire un ecosistema digitale europeo sicuro, conforme e innovativo.

Il loro utilizzo non è solo una scelta tecnica, ma una strategia necessaria per rispondere alle crescenti esigenze di protezione dei dati e resilienza operativa richieste dal triangolo normativo GDPR–DORA–NIS2 .

PETs, elemento abilitante di un ecosistema digitale europeo sicuro

La valorizzazione delle PETs come elemento abilitante di un ecosistema digitale europeo sicuro non può prescindere dall’investimento sulla formazione del personale e sullo sviluppo di competenze digitali specialistiche.

La transizione verso modelli di protezione dati basati su tecnologie avanzate richiede la diffusione capillare di cultura della sicurezza, sia attraverso percorsi formativi rivolti al personale interno delle pubbliche amministrazioni, sia tramite il rafforzamento dei criteri di qualificazione e selezione dei fornitori di servizi digitali.

In questa prospettiva, l’adozione di policy condivise tra Acn, AgID, Garante Privacy e gli altri attori istituzionali può costituire un elemento catalizzatore per garantire coerenza e interoperabilità tra i vari regimi normativi.

Solo attraverso una governance consapevole, fondata su competenze professionali qualificate, vision strategica e coordinamento inter-istituzionale, sarà possibile trasformare gli obblighi normativi in vantaggi competitivi concreti per il sistema Paese, favorendo un modello europeo di sovranità digitale resiliente e imperniato sulla centralità della persona e dei diritti fondamentali.

Bibliografia

[1] Gdpr: il Regolamento generale sulla protezione dei dati impone l’adozione di misure tecniche ed organizzative adeguate al rischio (art. 32) e promuove un approccio basato sulla protezione dei dati fin dalla progettazione e per impostazione predefinita (art. 25).

[12] DORA: rivolto agli operatori del settore finanziario, il regolamento impone requisiti in materia di gestione del rischio ICT (art.6), test avanzati di resilienza (tra cui i Threat-Led Penetration Testing TLPT), obblighi di continuità operativa e di controllo dei fornitori terzi.

[3] Direttiva NIS2 (D.Lgs. 138/2024): amplia l’ambito soggettivo rispetto alla NIS1, imponendo diverse misure di gestione dei rischi per la sicurezza informatica (art. 24) a un’ampia gamma di entità critiche pubbliche e private.

如有侵权请联系:admin#unsafe.sh