SentinelLABS近日披露了一波协同作案的加密货币骗局,攻击者将恶意智能合约包装成套利交易机器人进行推广——整个骗局通过陈年YouTube账号和AI生成的教程视频精心策划实施。

骗局运作机制

这些骗局已从毫无戒心的用户处窃取了数十万美元的以太币。受害者被诱骗部署了武器化的智能合约,通常误以为自己在使用最大可提取价值(MEV,Maximal Extractable Value)机器人。

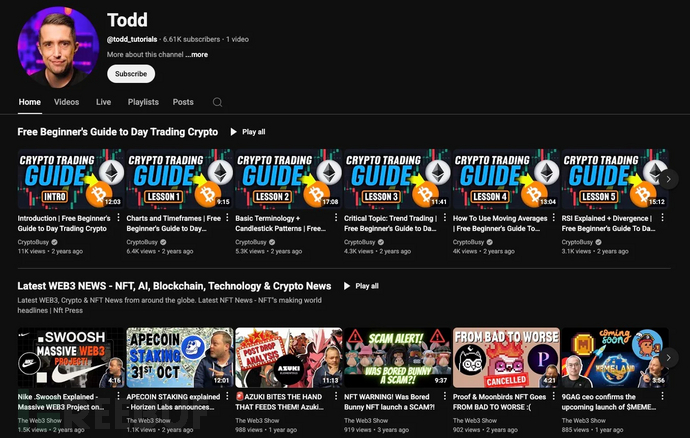

该骗局依靠幻觉和混淆技术得逞。攻击者利用伪装成加密货币教育频道的陈年YouTube账号,通过发布离题播放列表和精选内容来提升可信度。SentinelLABS指出:"攻击者很可能在管理YouTube评论区,删除所有负面评论,导致更有经验的用户转向Reddit等平台寻求关于该机器人的更多信息。"

武器化智能合约

诈骗视频声称教授观众如何使用Remix IDE和Solidity智能合约部署盈利的加密货币交易机器人——但链接的合约实际被武器化用于窃取资金。

todd_tutorials YouTube账号发布的播放列表 | 图片来源:SentinelLABS

部分视频由AI生成,配有机械旁白、生硬的唇形同步和抽搐的眼部动作。用户@SolidityTutorials发布了一个名为"构建以太坊Uniswap狙击机器人分步指南"的此类教程。另一个用户@Jazz_Braze则在视频"如何在以太坊上创建被动收入MEV机器人"中采用了更拟人化的手法,该视频成为最成功的骗局案例,净赚超过244.9 ETH(约90.2万美元)。

技术实现细节

每个智能合约都使用以下技术隐藏攻击者钱包地址:

- XOR编码

- 字符串连接

- 十进制到十六进制转换

报告指出:"XOR方法最为复杂...被用于多个武器化的Solidity合约,最终都指向同一个攻击者外部账户(EOA):0x872528989c4D20349D0dB3Ca06751d83DC86D831。"

合约部署时会设置两个所有者:受害者和攻击者。即使受害者未通过Start()调用激活机器人,故障转移功能也能确保攻击者仍可提取任何存入的ETH。合约要求最低存入0.5 ETH,声称用于支付gas费用并确保有利可图的套利——但实际上这只是诱饵。

资金流向追踪

SentinelLABS追踪到多个与骗局相关的外部账户(EOA)。规模最大的@Jazz_Braze骗局通过20多个地址网络转移资金,每个地址分批接收部分被盗ETH。其他EOA,如@SolidityTutorials和@todd_tutorials引用的账户,分别收到4.19 ETH(1.5万美元)和7.59 ETH(2.8万美元)。

报告总结称:"我们分析的每个骗局都获利数千美元...与Jazz_Braze骗局相关的钱包收集了超过90万美元。"

参考来源:

The Fake Crypto Bot Scam: How Smart Contracts & AI Videos Are Stealing Millions on YouTube

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)