使用Burp Suite工具目标网站弱口令暴力破解

【实验目的】

理解和掌握Burp Suite工具进行数据包抓取等基本使用方法;

掌握如何利用Burp Suite工具对目标网站登录用户名、口令信息实现暴力破解。

【知识点】

Burp Suite

【实验原理】

Burp Suite是一款用于Web应用程序安全测试的集成工具,由PortSwigger公司开发,广泛应用于渗透测试、漏洞评估和Web应用程序安全审计等领域。它提供了多种模块和功能,包括代理服务器、漏洞扫描器、爬虫、数据拦截和重放等,能够帮助渗透测试人员检测、攻击和测试Web应用程序的漏洞和安全性。

渗透测试人员可以前往官网地址(https://portswigger.net/burp)下载Burp Suite工具。目前官方提供两个版本:Community Edition(社区版)是免费的,Professional Edition(专业版)则需要支付许可费用,具体可参考自身需求选择适合的版本。需要注意的是,如果使用免费版本(Community Edition),可能会有一些功能上的限制。在第一次运行Burp Suite之前,要求系统本地必须配置Java运行环境。

【软件工具】

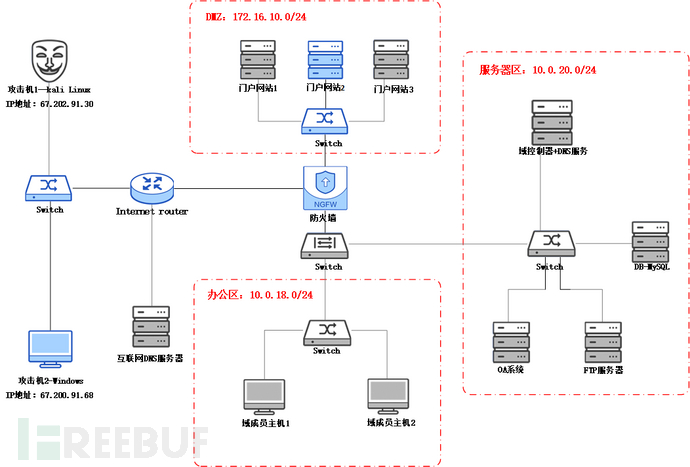

服务器:防火墙 1台;Windows10 1台;Windows2016 1台;

交换机/路由器:路由器1台;

软件:Burp Siute。

【实验拓扑】

【实验思路】

访问目标网站并配置代理服务;

抓取数据包并设置攻击参数;

对目标网站发起暴力破解攻击;

验证暴力破解所得信息有效性。

【实验预期】

能够使用Burp Suite工具通过暴力破解攻击方式获取目标网站后台管理用户名和口令信息。

【实验步骤】

1.访问目标网站并配置代理服务

登录实验拓扑图坐下方的【攻击机2-Windows】,选择并双击打开虚拟机桌面的火狐浏览器快捷方式,如图下图所示。

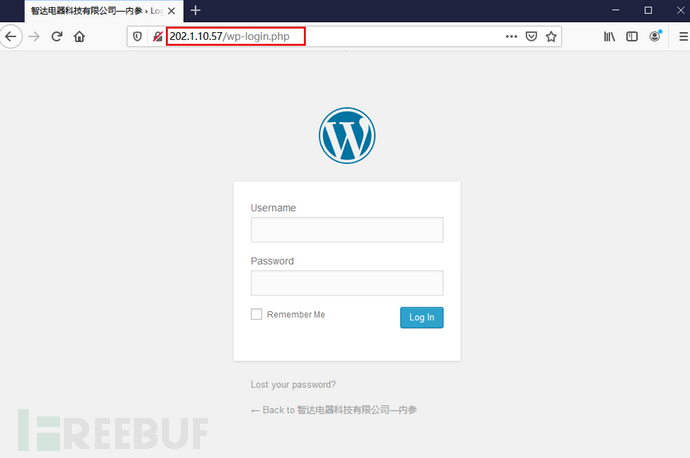

在地址栏中输入http:202.1.10.57/wp-login.php并按回车,进入后台登录页面,如下图所示。

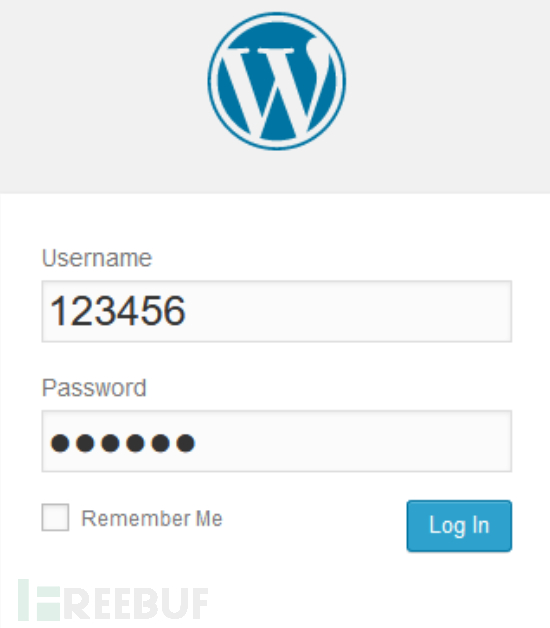

继续在后台登录页面中填入任意用户名和密码,输入错误的用户名【123456】和密码【123456】,如下图所示。

单击火狐浏览器右上角【三】图标,弹出菜单栏,单击选择【选项】,如下图所示。

依次单击【常规】→网络设置的【设置】按钮,进入火狐浏览器代理窗口,如下图所示。

单击【手动配置代理】单选按钮,并单击【确定】按钮,完成浏览器代理服务配置,如下图所示。

完成火狐浏览器代理配置后,设置Burp Suite工具代理地址与火狐浏览器代理地址一致。

双击桌面上的【BurpSu

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)