网络安全公司Point Wild的Lat61威胁情报团队发现了一种新型多阶段恶意软件攻击活动。攻击者通过精心设计的Windows快捷方式(LNK)文件传播危险的远程访问木马(RAT)REMCOS。LNK文件是Windows系统中指向程序或文件的简单指针。

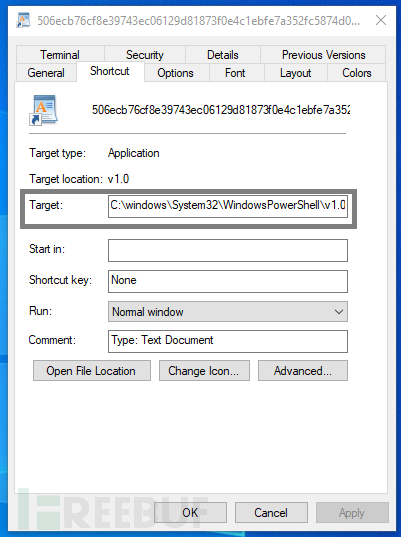

Point Wild首席技术官Zulfikar Ramzan博士主导的研究显示,攻击始于看似无害的快捷方式文件(可能通过邮件附件传播),文件名通常伪装成"ORDINE-DI-ACQUIST-7263535"等形式。当用户点击该文件时,LNK文件会在后台静默执行PowerShell命令。PowerShell本是Windows用于任务自动化的强大命令行工具,但在此次攻击中被用于下载/解码隐藏恶意载荷。

LNK文件分析(来源:Point Wild)

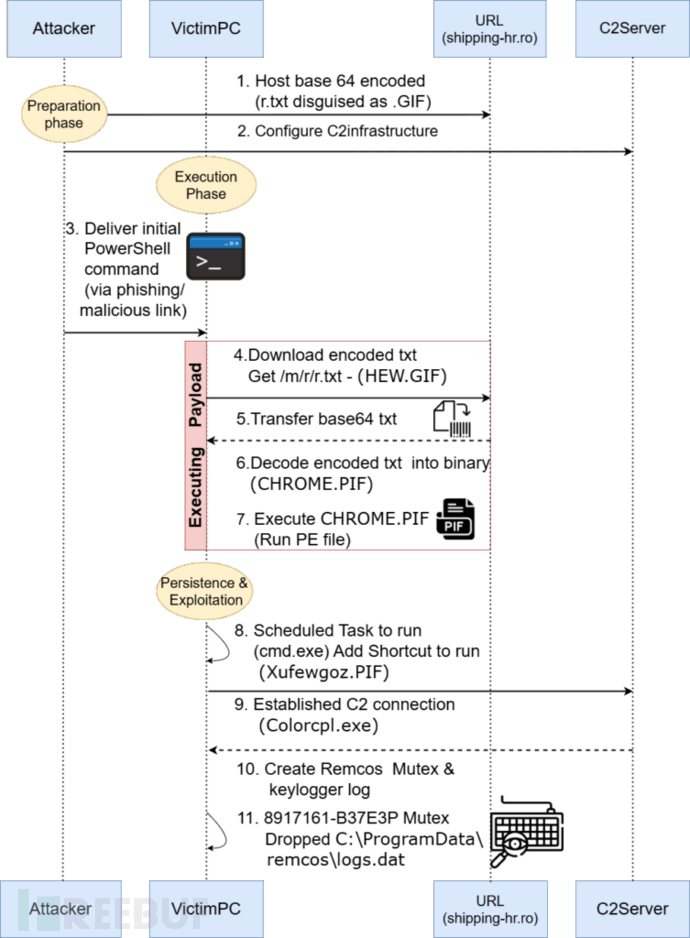

攻击的隐蔽层级设计

该攻击活动采用多层伪装实现隐蔽性。初始PowerShell命令执行后,会从远程服务器获取Base64编码的载荷。Base64是将二进制数据编码为文本的常用方法,攻击者借此将恶意代码隐藏在看似普通的数据中。

下载解码后的载荷会以程序信息文件(.PIF)形式启动,这是一种常用于旧版程序的可执行文件类型。攻击者将其伪装成"CHROME.PIF"仿冒合法程序。最终阶段将安装REMCOS后门,使攻击者完全控制受害系统。该恶意软件还会在%ProgramData%目录下创建Remcos文件夹存放键盘记录日志,确保自身持久化驻留。

感染流程图(来源:Point Wild)

REMCOS后门的功能特性

REMCOS后门植入后,攻击者可对受害电脑实施全方位控制。威胁情报报告指出,其恶意功能包括:窃取密码的键盘记录、创建远程控制shell、访问文件系统等。更严重的是,该后门还能操控电脑摄像头和麦克风实施监控。研究人员发现,本次攻击活动的命令控制(C2)服务器位于罗马尼亚和美国。

这一发现警示我们,网络攻击可能来自全球任何角落。安全专家建议用户:谨慎处理来源不明的快捷方式文件,打开附件前务必二次确认,并启用具备实时防护功能的更新版杀毒软件。

参考来源:

New Attack Uses Windows Shortcut Files to Install REMCOS Backdoor

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)