Si fa presto a dire Zero Trust e a liquidare il paradigma con il termine di fiducia zero per ogni ac 2025-8-1 12:33:37 Author: www.cybersecurity360.it(查看原文) 阅读量:11 收藏

Si fa presto a dire Zero Trust e a liquidare il paradigma con il termine di fiducia zero per ogni accesso a dispositivi, risorse, asset, applicazioni e aree aziendali.

Tutt’altra questione è rendere operativo il modello nei diversi ambienti aziendali ed efficace ed efficiente la Zero Trust Architecture (ZTA).

Corre in soccorso l’Agenzia americana per la Cyber Sicurezza (CISA) che ha emesso diverse guide in proposito, l’ultima delle quali in tema di applicazione dello Zero Trust negli ambienti a microsegmentazione di servizi.

CISA: la guida Zero trust in ambito microsegmentazione di servizi

Il modello “fiducia zero” meglio noto come Zero Trust (ZT) esiste fin dal 1994 ma solo di recente, o meglio dalla pubblicazione del NIST ZTA, NIST SP800-207 – Zero Trust Architecture, si è assistito ad una sua progressiva adozione in contemporanea alla evoluzione del paradigma stesso.

L’Agenzia per la Cybersicurezza americana (CISA) ha dedicato un intero portale a questo paradigma spiegandone il modello di maturità come risposta ad uno scenario della minaccia mutevole e dinamico che richiede verifiche puntuali a granularità sempre più specifica (a livello cioè di ogni entità digitale).

Questo perché il modello ZT migliora la visibilità, consentendo alle organizzazioni di rilevare e comprendere le minacce in modo più efficace. ZT facilita inoltre l’orchestrazione e l’automazione, consentendo una risposta alle minacce rapida e coordinata.

In aggiunta, la CISA ha da poco pubblicato una sua specializzazione per gli ambienti di rete caratterizzati da microservizi, per supportare la modernizzazione della sicurezza di rete e adeguare i principi di Zero Trust in modo più puntuale rispetto ai suoi concetti chiave.

Nasce per questi motivi la pubblicazione “Microsegmentazione in Zero Trust, Parte Uno: Introduzione e Pianificazione“.

Zero Trust Architecture: cos’è e a cosa serve

Con il termine Zero trust (ZT) si fa riferimento ad un insieme di paradigmi di sicurezza informatica in continua evoluzione che spostano le difese da perimetri statici basati sull’intera rete aziendale, a perimetri focalizzati su utenti, asset e risorse, nei quali si parte dal presupposto che non vi sia alcuna fiducia implicita concessa ad asset o account utente basata esclusivamente sulla loro posizione fisica o di rete (ad esempio, reti locali rispetto a Internet) o sulla proprietà degli asset (aziendali o personali).

Da questa premessa le fasi di identificazione autenticazione e autorizzazione, che sono fasi distinte per l’accesso ad una qualsiasi risorsa aziendale, sono da verificare sempre e non più date per scontate all’interno di un “perimetro di sicurezza” precostituito.

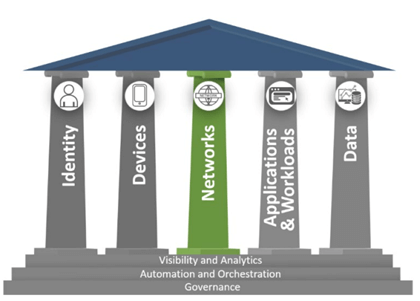

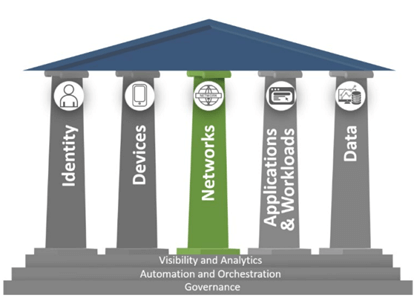

Idealmente, quindi, il perimetro di sicurezza si riduce di granularità, a livello del singolo asset da accedere. Per implementare una architettura Zero Trust ci si deve riferire alla specifica pubblicazione del NIST che divide gli interventi su 5 pilastri: identità, dispositivi, rete, applicazioni e dati.

La microsegmentazione dei servizi

Si chiama microsegmentazione quell’approccio alla sicurezza che implica la divisione della rete in segmenti (micro è riferito alla loro estensione nella rete) e nell’applicare controlli di sicurezza a ciascun segmento sulla base dei suoi requisiti.

Nelle distribuzioni cloud, inoltre, e specialmente adottando tecniche di virtualizzazione, il software di microsegmentazione con tecnologia di virtualizzazione di rete è usato per creare zone sicure granulari che isolano i carichi di lavoro, proteggendoli individualmente con policy personalizzate specifiche per ogni carico di lavoro.

Lo stesso accade per le macchine virtuali (VM) protetta fino al livello delle applicazioni con specifici e opportuni controlli di sicurezza.

In generale la microsegmentazione è una componente fondamentale di ZTA che riduce la superficie di attacco, limita i movimenti laterali e migliora la visibilità per il monitoraggio di gruppi di risorse più piccoli e isolati.

Pianificazione e guida alla ZTA per la microsegmentazione

La pubblicazione della CISA rappresenta una panoramica di alto livello della microsegmentazione, concentrandosi sui concetti chiave, sulle sfide associate e sui potenziali vantaggi, e include azioni consigliate per modernizzare la sicurezza di rete e promuovere i principi Zero Trust.

A questa seguirà una seconda pubblicazione tecnica per offrire scenari di implementazione dettagliati e considerazioni specifiche e operative per i team di implementazione.

La guida si colloca a livello del terzo pilastro “rete” del paradigma ZTA ipotizzando l’esigenza di introdurre la microsegmentazione di rete.

I principi ZT presuppongono che l’intera rete sia compromessa. Ne consegue la necessità di progettare gli accessi alle singole risorse in modo da ridurre al minimo l’incertezza e basandosi sul principio del “minimo privilegio” per l’utilizzo di qualsiasi risorsa. L’obiettivo è impedire l’accesso non autorizzato a dati e servizi e rendere l’applicazione del controllo degli accessi il più granulare possibile.

La guida suggerisce un approccio preventivo basato sulla pianificazione (argomento spesso ostico ai decisori che potrebbero non vederne la necessità) di microsegmentazione di rete tradizionale e di all’applicazione dinamica delle policy.

La questione non è di poco conto perché richiede capacità e i controlli di rete granulari e funzionalità implementate negli host o in altri meccanismi di applicazione delle policy basati sul flusso di lavoro, comunemente chiamati punti di applicazione delle policy (PEP).

Quando si applica la microsegmentazione in ZT nei PEP, i parametri per le regole di accesso vanno oltre gli indirizzi IP e includono informazioni contestuali sulla connessione denominate “attributi”.

I segmenti possono riguardare diversi aspetti dell’ambiente operativo ed essere specializzati per tipo di componenti di rete, componenti in cloud, elementi containerizzati, endpoint, hypervisors.

Per ogni segmento si devono individuare applicazioni, tipi di dispositivi, utenze e dati di cui gestire le policy di sicurezza dalla definizione al deply fino alla loro periodica manutenzione.

Gli scenari applicativi

La pubblicazione, oltre a spiegare i vari tipi di segmentazione applicabili, offre passaggi guidati in fasi implementative con un approccio di processo in cui ogni fase è spiegata in dettaglio, per assistere i team di security.

In effetti la stessa fase di transizione è un processo complesso, che necessariamente deve essere graduale e che quindi si porta dei rischi operativi ma richiede anche attenzione perché durante la trasformazione non si verifichino situazioni di maggiore vulnerabilità.

Poiché ogni organizzazione deve affrontare la transizione verso i microservizi e l’applicazione di policy di sicurezza appropriate, la pubblicazione apporta anche delle analisi di diversi scenari per fornire esempi di approcci iniziali di alto livello, a cui ogni organizzazione può aggiungere metodi per applicazioni, ambienti o esigenze specifiche durante l’evoluzione della propria implementazione complessiva delle ZTA.

如有侵权请联系:admin#unsafe.sh