使用环境变量劫持提权

【实验目的】

理解和掌握通过查看具有SUID并可执行的文件,发现具有SUID权限的在/usr/demo文件调用ps命令,通过环境变量进行劫持并成功提权。

【知识点】

环境变量

【实验原理】

PATH是Linux系统中的环境变量,指定存储可执行程序的所有bin和sbin目录,通过PATH变量来响应用户执行的命令,并向shell发送请求以搜索可执行文件。有时环境变量会存在 **‘.’,**这是因为程序环境变量并不是完整的路径。

【软件工具】

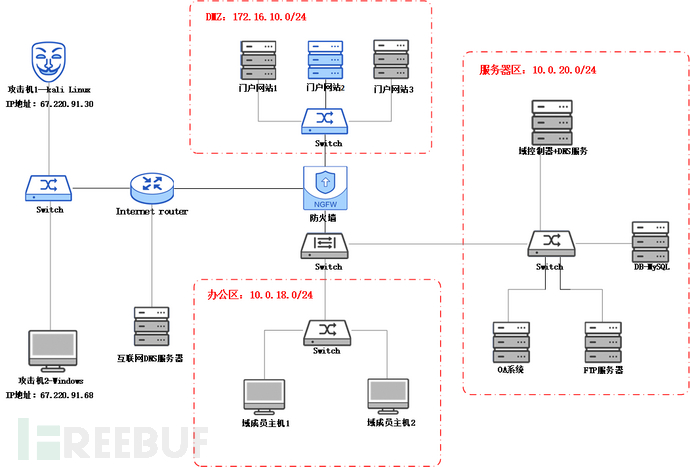

服务器:Centos7 1台;防火墙 1台;Kali Linux台;

交换机/路由:路由器 1台;

软件:ssh、demo

【实验拓扑】

【实验预期】

能够利用环境变量劫持的方式对目标网站服务器进行权限维持。

【实验思路】

1.查找具有SUID权限可执行的文件

2.环境变量进行劫持并成功提权

【实验步骤】

1.查找具有SUID权限可执行的文件

登录实验拓扑图左上方的【攻击机1-kali Linux】,用户名/密码:root/com.1234。右键单击虚拟机桌面空白处,在所弹出的快捷菜单中选择【Open Terminal Here】选项,如下图所示。

在已打开的终端窗口中执行下述所给命令,通过SSH方式远程连接目标服务器。202.1.10.57服务器ssh用户名为【admin】,密码为【admin@123】。如下图所示。

ssh [email protected]

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)