攻击活动概况

网络安全研究人员发现,攻击者正利用合法的远程监控与管理(RMM,Remote Monitoring and Management)工具实施复杂网络攻击,这对欧洲组织(尤其是法国和卢森堡)构成重大威胁。自2024年11月以来,攻击者通过精心制作的PDF文档嵌入RMM安装程序链接,成功绕过传统电子邮件安全措施和恶意软件检测系统。这种攻击载体代表了社会工程学策略的进化,利用了人们对合法管理工具的天然信任。

目标行业与地域特征

该攻击活动主要针对欧洲能源、政府、银行和建筑等高价值行业。值得注意的是,卢森堡因其人均GDP较高,成为以经济利益为动机的网络犯罪分子的重点攻击目标。

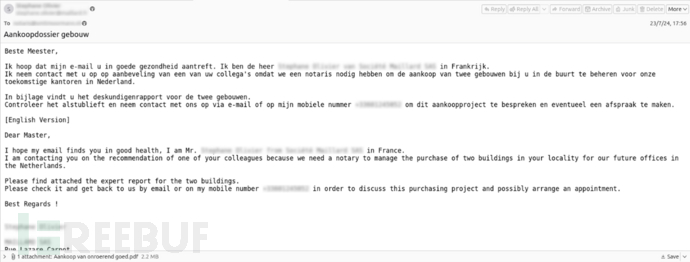

攻击者没有采用大规模分发方式,而是通过行业定制化的PDF内容和本地化语言使用实施精准打击,这表明他们对区域商业实践有深入了解。攻击方法主要依靠精心设计的社会工程学电子邮件,这些邮件要么伪造合法商业地址,要么使用相似域名。

这些邮件经常冒充目标组织的高级员工,显著提高了可信度和成功率。WithSecure安全分析师通过对PDF元数据和分发机制的模式分析发现了这一攻击活动,注意到攻击者持续使用指向合法RMM供应商平台的嵌入式直接下载链接。

技术实现细节

PDF分发机制

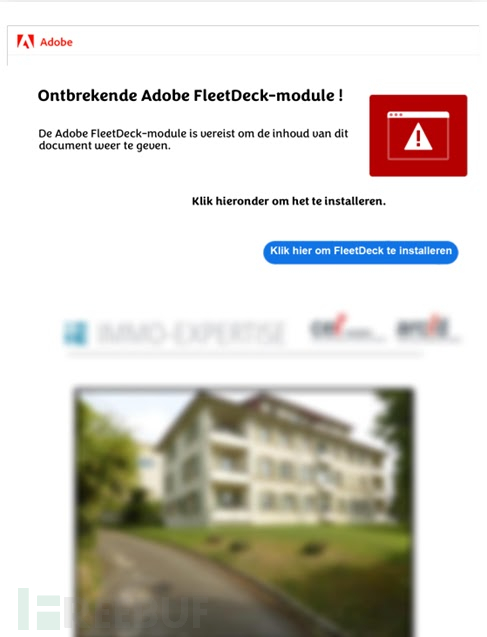

该攻击活动的技术复杂性体现在其对合法基础设施的简单滥用上。每个PDF都包含一个嵌入式直接下载链接,连接到攻击者在FleetDeck、Atera、Bluetrait和ScreenConnect等平台注册账户时生成的合法RMM供应商URL。这些URL包含独特的访问密钥,将安装程序直接链接到攻击者控制的账户。

示例FleetDeck URL结构:

hxxps://agent[.]fleetdeck[.]io/[唯一标识符]?win

元数据分析显示,攻击者使用了包括"Dennis Block"和"Guillaume Vaugeois"在内的7个不同作者名称,这些PDF是通过Microsoft Word、Canva和ILovePDF等常见工具创建的。这种多样性很可能是为了规避依赖一致元数据模式进行威胁归因的检测系统而采取的混淆策略。

该攻击活动的成功之处在于利用了RMM工具的合法性质——这些工具安装后无需额外配置,且无需用户认证步骤即可立即获得远程访问权限。WithSecure研究人员还注意到分发机制的重大战术演变,攻击者开始滥用Zendesk等可信平台来分发恶意PDF,这种转变是通过利用通常不与钓鱼活动关联的平台来规避电子邮件安全控制的精心策划。

参考来源:

Threat Actors Embed Malicious RMM Tools to Gain Silent Initial Access to Organizations

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)