帕洛阿尔托网络公司(Palo Alto Networks)旗下Unit 42威胁研究团队推出了一项突破性的威胁行为体归因系统框架,解决了网络安全情报分析领域长期存在的难题。这套于2025年7月31日发布的Unit 42归因框架,将传统上被视为"艺术多于科学"的威胁归因过程,转变为结构化的网络威胁分析与分类方法。

三级分类体系填补情报空白

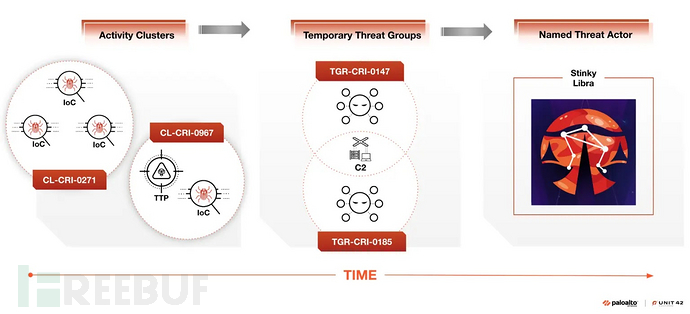

该框架通过三级分类系统填补了威胁情报的关键空白,从初始活动观察到最终威胁行为体识别形成完整闭环。与过度依赖研究人员个人经验的传统方法不同,该框架将入侵分析的钻石模型(Diamond Model of Intrusion Analysis)与海军部评分系统(Admiralty System)相结合,创建了标准化的可靠性与可信度评估机制。

网络安全从业者长期面临威胁组织命名不规范和过早归因等问题,这些问题可能导致防御资源错配。新框架为每个归因级别制定了明确标准,要求在威胁等级提升前必须获得多方佐证并进行全面分析。

Unit 42归因框架——三级活动追踪体系(来源:帕洛阿尔托网络公司)

七维数据评估与动态聚类机制

帕洛阿尔托网络公司的分析师发现网络安全社区普遍存在威胁行为体命名混乱现象后,开发了这套系统化解决方案。该框架在七个关键威胁数据类别实施严格标准:战术技术与程序(TTPs)、工具配置、恶意代码分析、操作安全一致性、时间线分析、网络基础设施和受害者特征模式。

归因流程始于活动聚类(前缀"CL-"),并标注动机指标:STA代表国家资助、CRI代表犯罪驱动、UNK代表动机不明。构成有效聚类需要至少两个关联事件,这些事件需共享入侵指标(IoCs)、相似TTPs或存在时间关联性。例如,针对金融机构的多起网络钓鱼活动若使用相同的SHA256哈希值,即可构成合格的活动聚类。

高级技术实现与案例分析

该框架的技术先进性体现在临时威胁组织(前缀"TGR-")的升级标准上:要求至少六个月的观察期,并完成涵盖四个维度(攻击者、基础设施、能力、受害者)的完整钻石模型映射。基础设施分析不仅检查IP地址和域名,还研究基础设施元素间的关系,包括共享托管服务和注册模式。

代码相似性分析超越简单的哈希值比对,深入考察结构功能、共享库和体现共同开发来源的独特特征。框架包含标准化的评分要素:

- 来源可靠性:A-F级(A=可靠,F=未知)

- 信息可信度:1-6级(1=确认,6=不确定)

- 默认IoC评分:IP地址(4)、文件哈希(2)、域名(3)

通过对Stately Taurus组织长达十年的活动分析(始于2015年发现的Bookworm木马),该框架得到实际验证。Unit 42研究人员运用SHA256哈希分析关联了看似无关的攻击活动,最终在2025年通过新归因方法确立了明确联系。框架还包含高级操作安全分析,追踪威胁行为体的持续性错误,如代码拼写错误、元数据中的开发者标识和开放的基础设施配置。这些"操作安全指纹"结合时间关联分析和地缘政治事件映射,可提供宝贵的归据证据。

这套系统化方法标志着威胁情报成熟度的重大进步,既提高了归因决策的透明度,又建立了可复现的方法论,有力促进了网络安全社区的协作威胁研究。

参考来源:

Unit 42 Unveils Attribution Framework to Classify Threat Actors Based on Activity

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)