证书颁发机构(CA)是互联网安全的重要支柱;一旦它们被攻破,用户将失去安全连接网站、避免通信被拦截的能力。即使网站通常使用其他CA,它们也无法抵御一个完全被攻破的CA所带来的影响。

在许多方面,证书颁发机构都会根据行业特定的审计标准接受全面审计。但证书颁发机构也经常被黑客入侵。尽管如此,没有任何一个证书颁发机构运营漏洞赏金计划 ,而在所有主要的CA中,只有GlobalSign和Let’s Encrypt提供了security.txt以方便安全问题披露。目前,CA一般每年只需进行一次渗透测试。

因此,我怀疑证书颁发机构中存在很多容易被发现的安全漏洞,而这些漏洞很可能已经被恶意攻击者发现。我决定研究几家证书颁发机构,尤其是它们对外暴露的应用程序。

最终,我深入研究了e-Tugra这家总部位于土耳其的证书颁发机构。e-Tugra被苹果、谷歌、Mozilla等客户所信任。我发现了一些令人担忧的问题,这些问题反映出该公司在安全实践方面存在缺陷。希望通过分享这些细节,能在未来防止类似问题的发生。虽然每家公司都会出现安全问题,但这些问题出现在关键基础设施中,令人特别担忧。

使用默认密码的管理工具

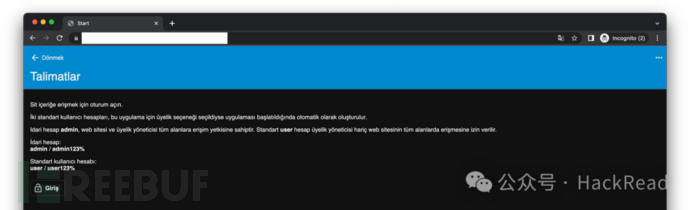

e-Tugra似乎为其许多内部工具使用了一个通用框架。这些工具具有相似的界面,同时主页上也存在相似的明显文字说明。

虽然页面是用土耳其语编写的,但主页上非常“贴心”地提供了该应用程序的默认凭据:admin / admin123% 或 user / user123%。在一个证书颁发机构的生产环境网站上看到这种情况,实在令人震惊!不过,这些凭据一开始并不起作用,直到我偶然发现了另一个应用程序:

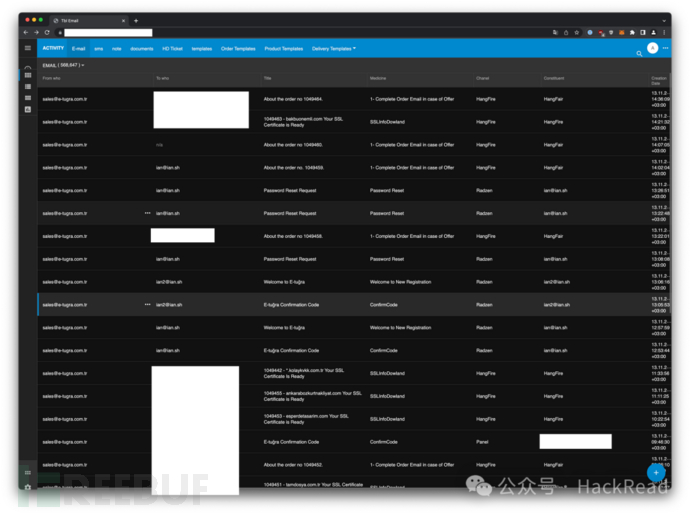

这似乎是一个用于存储其他应用程序日志的服务器,默认密码竟然可以使用 !通过它可以登录系统并查看超过1400万条日志记录,还可以以管理员身份向应用程序添加其他用户。值得注意的是,系统中并未配置其他用户,因此e-Tugra的员工必须是主动使用了默认密码来访问该系统。

此外,许多日志条目中提到了 EJBCA,这是一种被许多证书颁发机构用作证书签发基础设施的软件。因此,该系统很可能与具有签发证书能力的其他系统相连 。幸运的是,日志条目中似乎并没有包含敏感或机密信息,尽管许多日志是土耳其语的,我不懂土耳其语。

启用了注册功能的管理工具

我在另一个使用相同框架编写的e-Tugra应用程序上尝试了默认密码。幸运的是,这些密码已被更改,无法登录。不过,在登录表单上还有一个额外的按钮 —— 注册新账户 !我用邮箱 [email protected] 注册了一个账号,随后立即登录到了一个庞大的管理面板中。

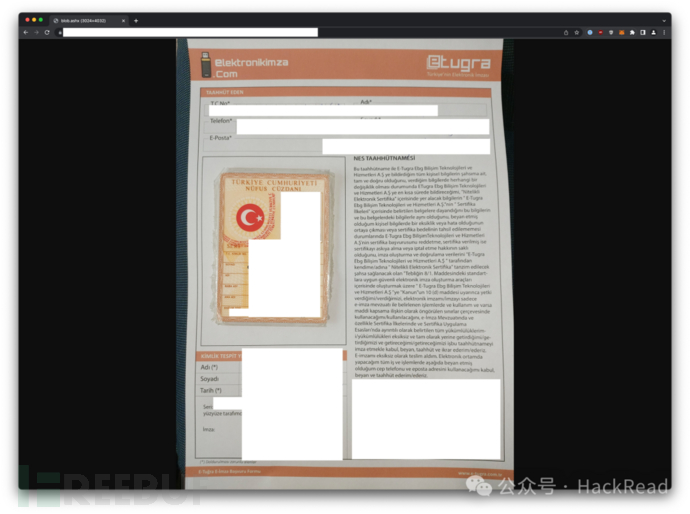

这个管理工具包含了所有与e-Tugra系统之间收发的电子邮件、短信以及上传的文件。它包含了大量的个人身份信息(PII),包括上传的土耳其身份证、电子邮件地址、电话号码和实际地址。

来自 e-Tugra 系统的 56.8 万封已发送邮件

上传到 e-Tugra 的文件

这无疑是一个非常严重的问题,并且很可能构成了一次大规模的个人信息数据泄露。然而,对于证书颁发机构来说,他们还承担着验证某些控制权的特殊职责,比如对域名的控制。证书颁发机构验证控制权的一种方式是向特定的电子邮件地址(如 [email protected])发送一个唯一的代码,并要求你将该代码返回,以此证明你对该邮箱的控制权。

(附注:电子邮件验证是唯一一种依赖“秘密”值的域名验证方法。DNS 和 HTTP 验证方法使用的是公开值,这些值会被托管在域名上,而电子邮件验证则是唯一一种使用必须对用户保密的机密信息的方法。)

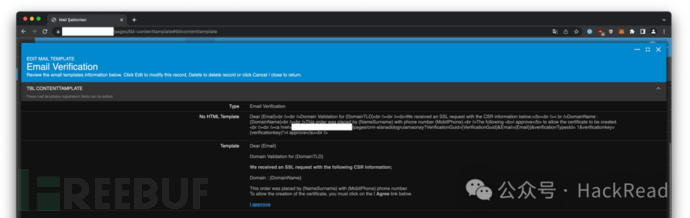

e-Tugra 系统中的这个问题使我可以查看发送给任何 e-Tugra 用户的电子邮件内容。在这里,他们向我的邮箱发送了一个确认码,但我也可以查看任何其他用户的此类邮件:

在同一个管理面板中,我们可以看到一个用于验证域名控制权的电子邮件模板。更令人担忧的是,我们竟然可以编辑这个模板。这本身就是一个极其严重的问题。目前来看,e-Tugra 似乎并未在使用该模板,但任何此前通过该系统完成的域名验证,很可能都应被视为无效。

面向客户的面板问题

e-Tugra 还为客户提供了一个用于购买证书的客户面板。借助前文提到的问题,我们可以拦截密码重置邮件,从而接管该网站上的任何账户。由于其中的一些问题可能尚未修复,这里不展开具体细节,但该客户面板中存在大量额外问题:

多个非常简单却极其严重的问题,可能导致用户账户被接管

希望未来我能补充更多细节,但我必须强调,这些问题都非常简单。我未能对客户面板进行详细测试,因为该网站不接受外国信用卡,尽管我已尽力尝试。不过,证书颁发机构的客户面板通常允许在无需再次验证的情况下重新签发现有证书。对于任何使用 e-Tugra 的用户而言,这都将是一个严重的问题。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)