文章描述了一种名为PoisonSeed的新型网络攻击方法,利用FIDO2密钥的跨设备认证功能进行钓鱼攻击。通过伪造登录页面获取用户凭证,并诱导用户扫描恶意QR码,最终绕过双重认证机制。该攻击不依赖技术漏洞,而是通过社会工程学手段欺骗用户授权访问。 2025-7-24 15:46:55 Author: www.cybersecurity360.it(查看原文) 阅读量:16 收藏

È stato descritto un attacco sorprendentemente efficace che sfrutta una caratteristica delle chiavi FIDO2 per aggirare la loro protezione: ribattezzato PoisonSeed nel recente report pubblicato dalla società di sicurezza Expel, utilizza un meccanismo legittimo di accesso cross-device tramite QR code per ingannare gli utenti e ottenere accesso non autorizzato ai loro account.

Le chiavi FIDO2, lo ricordiamo, sono oggi considerate tra i metodi di autenticazione più sicuri disponibili: utilizzano standard aperti come WebAuthn e CTAP2 per garantire che l’autenticazione sia non solo crittograficamente forte, ma anche resistente agli attacchi di phishing e man-in-the-middle.

È bene precisare, tuttavia, che il metodo di compromissione scoperto non sfrutta alcuna falla nell’implementazione FIDO. Piuttosto, sfrutta una funzionalità legittima per declassare il processo di autenticazione.

Come funziona l’attacco PoisonSeed

L’attacco PoisonSeed è basato su tecniche di social engineering, ovvero sull’inganno psicologico dell’utente.

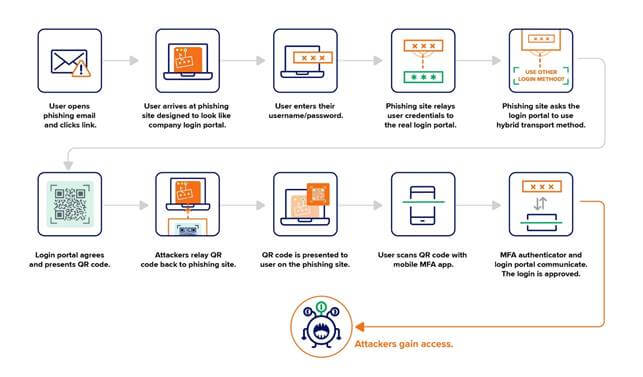

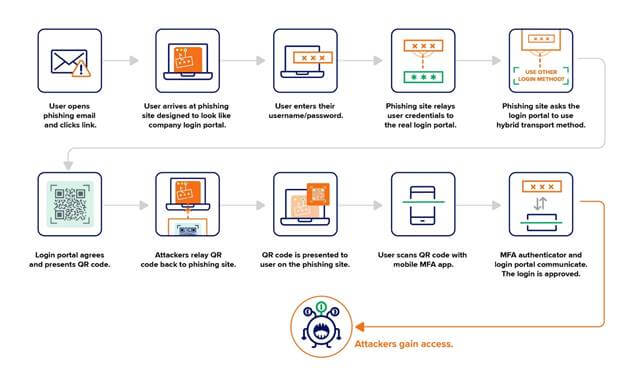

Non sfrutta vulnerabilità nel protocollo FIDO o nelle chiavi hardware, ma manipola il comportamento dell’utente sfruttando una funzione progettata per migliorare l’usabilità. Ecco una descrizione dettagliata suddivisa in cinque fasi.

Fase uno: la trappola del phishing

Tutto inizia con una classica esca di phishing: l’utente riceve un’e-mail che lo invita a visitare una falsa pagina di login.

Questa pagina replica fedelmente l’interfaccia di noti servizi di sistemi federati.

Quando l’utente inserisce le proprie credenziali (tipicamente e-mail e password), queste vengono immediatamente trasmesse al server dell’attaccante.

Fase due: uso delle credenziali per iniziare un accesso legittimo

Il sito di phishing agisce come un reverse proxy: usa le credenziali rubate per avviare una vera sessione di accesso presso il servizio legittimo.

Tuttavia, la procedura viene bloccata dalla richiesta del secondo fattore di autenticazione, che in questo caso è una chiave FIDO registrata all’account.

Fonte: Expel.

Fase tre: richiesta di autenticazione cross-device

A questo punto l’attaccante sfrutta una funzione prevista dallo standard FIDO, ovvero la possibilità di accedere da un dispositivo privo di chiave fisica tramite autenticazione cross-device.

In questo scenario, il server legittimo fornisce un QR code che può essere scansionato da un dispositivo già registrato dell’utente (ad esempio il suo smartphone).

Fase quattro: rilancio del QR code alla vittima

Il phishing kit cattura il QR code generato dalla piattaforma reale e lo mostra all’utente nella finta pagina di login.

L’utente, non sospettando nulla, scansiona il codice con il proprio dispositivo pensando che si tratti di un normale passaggio di verifica.

Fase cinque: autorizzazione involontaria della sessione dell’attaccante

Con la scansione del QR code, l’utente autentica in realtà la sessione avviata dall’attaccante.

Senza rendersene conto, ha fornito il secondo fattore per un accesso remoto controllato da un attore malevolo.

Un attacco efficace senza vulnerabilità tecniche

Come visto questo attacco non sfrutta bug nel protocollo FIDO né debolezze nei dispositivi hardware. Al contrario, utilizza un meccanismo legittimo, progettato per agevolare l’accesso da dispositivi differenti trasformandolo in un punto debole.

L’efficacia di PoisonSeed sta nel fatto che:

- non richiede l’installazione di malware sul dispositivo della vittima;

- non implica il furto fisico della chiave FIDO;

- non prevede il superamento delle barriere crittografiche.

È, a tutti gli effetti, un attacco che dimostra come anche i sistemi considerati più avanzati possano essere aggirati se si riesce a manipolare con successo il comportamento dell’utente.

Expel ha, inoltre, affermato di aver osservato anche un altro incidente in cui un autore della minaccia avrebbe registrato la propria chiave FIDO dopo aver compromesso un account tramite un’e-mail di phishing e aver reimpostato la password dell’utente.

Il gruppo dietro l’attacco

Il nome PoisonSeed è stato assegnato dagli analisti di Expel a un gruppo di attori malevoli già attivi in precedenza nel campo del furto di criptovalute.

Tuttavia, con questa nuova tecnica, il gruppo ha spostato la propria attenzione verso obiettivi aziendali e infrastrutture critiche.

I bersagli principali sembrano essere ambienti Enterprise che utilizzano sistemi di autenticazione federata con MFA avanzato.

Come difendersi dall’attacco PoisonSeed

Sebbene l’attacco sia efficace, esistono diverse misure che possono ridurne l’impatto o prevenirne il successo.

- Limitare l’uso del login tramite QR code: Se non strettamente necessario, le organizzazioni dovrebbero valutare l’opportunità di disabilitare l’accesso cross-device con QR code, o di limitarne l’uso a contesti e dispositivi specifici.

- Applicare vincoli di prossimità tra dispositivi: Alcuni sistemi di autenticazione FIDO supportano controlli di prossimità basati su Bluetooth o altri segnali locali. In questo modo, l’autenticazione può essere concessa solo se i due dispositivi (quello che mostra il QR code e quello che lo scansiona) si trovano fisicamente vicini.

- Formazione degli utenti: Come sempre, la consapevolezza è uno degli strumenti più efficaci. Gli utenti devono essere informati sul significato dell’autenticazione via QR code, sui rischi legati alla scansione di codici visualizzati su pagine di login, e sulla necessità di controllare sempre l’indirizzo web prima di inserire credenziali o approvare un accesso.

- Monitoraggio continuo: L’adozione di sistemi di logging, SIEM e analisi comportamentale (UEBA) può aiutare a identificare accessi anomali, tentativi di bypass del secondo fattore o comportamenti fuori standard.

PoisonSeed: una svolta nel panorama della cyber security

L’attacco PoisonSeed rappresenta una svolta nel panorama della sicurezza informatica: i criminal hacker hanno scoperto come declassare l’autenticazione con chiave FIDO.

Ciò dimostra che anche i sistemi di autenticazione più robusti possono essere resi inefficaci se l’utente viene manipolato nel modo giusto.

La lezione fondamentale è che la sicurezza non è mai solo una questione tecnica, ma è anche, e soprattutto, una questione di esperienza utente, formazione e consapevolezza.

Sebbene l’adozione di chiavi FIDO rappresenti un valido strumento di protezione degli account non può essere comunque considerata una soluzione infallibile.

Le organizzazioni devono pertanto integrare tale soluzione con strategie di mitigazione, monitoraggio e informazione adeguate.

Una minaccia per i sistemi d’identità digitale italiana?

Alcuni Identity Provider (IdP) SPID e di sistemi simili (CIE, Carta Identità Elettronica), per semplificare il login utente da PC desktop, offrono l’accesso direttamente tramite scansione di QR code usando l’app mobile.

Pertanto, una variante dell’attacco PoisonSeed basata sul QR relay piuttosto che su un reverse proxy potrebbe teoricamente colpire questi sistemi di autenticazione. In un ipotetico scenario di attacco la minaccia si potrebbe palesare se l’attaccante riuscisse a:

- Avviare un’autenticazione reale con un IdP SPID.

- Ottenere un QR code legittimo generato per quello specifico login.

- In tempo reale, rilanciare tale QR code su un sito di phishing.

- Convincere la vittima a scansionarlo con l’app SPID mobile, autorizzando così la sessione dell’attaccante.

In pratica poiché il QR code SPID/CIE ha una validità di 120 sec, lo scenario d’attacco dovrebbe concludersi entro questo lasso di tempo.

Ad oggi non sono stati riscontrati attacchi all’identità digitale italiana tramite sistemi di QR relay così concepiti.

如有侵权请联系:admin#unsafe.sh