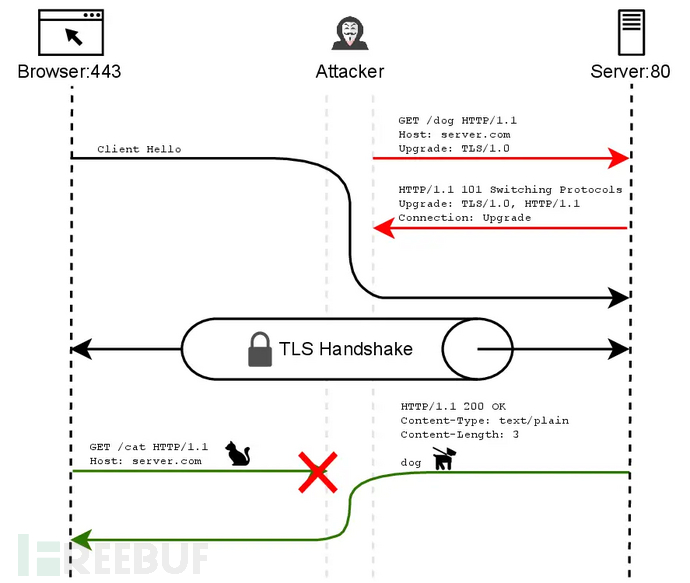

图:研究人员展示HTTPS协议遭受负鼠攻击场景

研究人员近日披露名为"负鼠攻击(Opossum Attack)"的新型失步漏洞,该漏洞利用HTTP、FTP、SMTP等应用层协议中隐式TLS(Transport Layer Security,传输层安全协议)与机会型TLS共存的安全缺陷。攻击者借此可破坏加密连接的完整性,甚至能绕过最先进的TLS实现方案——且无需依赖具体实现中的程序错误。

"这种认证缺陷可被利用来从纯中间人(MitM)位置影响TLS握手后的消息交换。"研究团队警告称。

协议加密机制的历史遗留问题

多数互联网协议最初采用明文传输,后期才引入加密机制。目前主要存在两种加密实现方式:

- 隐式TLS(如443端口的HTTPS):在数据交换前即完成TLS协商

- 机会型TLS(如采用STARTTLS的SMTP):在明文会话建立后中途升级为TLS连接

当客户端与服务器对加密方式认知不一致时——尤其当一方支持机会型TLS而另一方使用隐式TLS时,负鼠攻击便有机可乘。这种错配使得中间人(MitM)攻击者可制造通信失步状态,诱使受害者将恶意响应误认为合法数据。

攻击原理与四大利用路径

实验演示中,受害者请求/cat.html却收到/dog.html的响应,浏览器错误地接受了该响应。这种错位将持续破坏后续通信。"攻击者可利用该缺陷注入精心构造的(恶意)请求,最终(恶意)响应将通过安全TLS通道传送至网页浏览器。"研究人员解释道。

研究团队在HTTPS协议中验证了四种主要攻击路径:

- 资源混淆:返回非预期或恶意资源

- 会话固定:强制使用攻击者控制的会话cookie

- 反射型XSS升级:将良性漏洞转化为可利用的跨站脚本攻击载体

- 请求走私:利用Apache特有缺陷实现完整会话劫持

全网扫描触目惊心

研究人员通过IPv4全网扫描发现:

- 超过300万台服务器在各类协议中同时支持隐式与机会型TLS

- 仅HTTP协议就有20,121台服务器在35个端口响应机会型TLS升级请求,其中539台与HTTPS服务器共享域证书——这些服务器均存在被利用风险

支持机会型HTTP的常见软件包括:

- Apache(通过SSLEngine可选功能)

- CUPS及多款打印机框架

- Icecast、Cyrus IMAP和HttpClient

根治方案:彻底弃用机会型TLS

研究团队强烈建议全面弃用机会型TLS协议,指出其固有安全风险。虽然严格的ALPN(Application-Layer Protocol Negotiation,应用层协议协商)执行机制曾有效缓解ALPACA等历史攻击,但对负鼠攻击无效——因为隐式与机会型TLS变体使用相同的ALPN字符串。

"我们建议通过彻底弃用所有机会型TLS协议来防御负鼠攻击。"论文明确表态。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)