网络安全研究人员近日披露了一个名为**夜鹰(NightEagle,又称APT-Q-95)**的未记录威胁组织,该组织利用微软Exchange服务器漏洞实施攻击,其攻击链包含零日漏洞利用,主要针对中国的政府、国防和科技部门。

攻击特征与基础设施

据奇安信红雨滴团队报告,该威胁组织自2023年开始活跃,其网络基础设施更换速度极快。相关发现已在2025年7月1日至3日举办的第三届马来西亚国家网络防御与安全展览会(CYDES 2025)上公布。

"该组织行动速度如鹰,且主要在中国夜间时段活动",安全厂商在解释"夜鹰"命名缘由时表示。奇安信补充称,该组织主要针对高科技、芯片半导体、量子技术、人工智能和军事领域的实体机构,核心目的是窃取情报。

定制化攻击工具分析

奇安信表示,调查始于在某客户终端发现定制版的Go语言工具Chisel。该工具被配置为计划任务,每四小时自动启动一次。

报告指出:"攻击者修改了开源内网穿透工具Chisel的源代码,硬编码执行参数,使用指定用户名密码,与指定C&C地址的443端口建立socks连接,并映射到C&C主机的指定端口实现内网穿透功能。"

零日漏洞利用细节

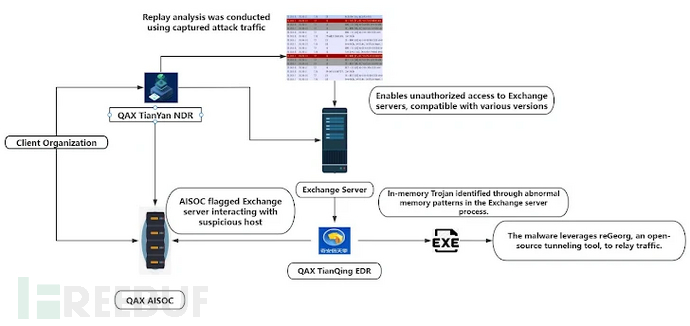

分析发现,木马程序通过.NET加载器投递,该加载器被植入微软Exchange服务器的IIS服务中。进一步分析确认攻击者利用零日漏洞获取machineKey,从而未经授权访问Exchange服务器。

"攻击者利用该密钥对Exchange服务器进行反序列化操作,从而在任何符合版本的服务器上植入木马,远程读取任意人员的邮箱数据。"报告称。

奇安信认为,根据攻击活动集中在北京时间晚9点至次日凌晨6点的特征,该威胁组织很可能来自北美地区。微软尚未对Exchange服务器漏洞问题发表回复。

参考来源:

NightEagle APT Exploits Microsoft Exchange Flaw to Target China's Military and Tech Sectors

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)