恶意软件功能全面升级

GIFTEDCROOK恶意软件背后的威胁行为者近期进行了重大更新,将该恶意程序从基础的浏览器数据窃取工具转变为强大的情报收集武器。北极狼实验室(Arctic Wolf Labs)在本周发布的报告中指出:"2025年6月的最新攻击活动显示,GIFTEDCROOK已具备从目标设备窃取各类敏感文档的增强能力,包括可能涉及专有文件和浏览器机密信息。这种功能转变结合其钓鱼诱饵内容,表明攻击者正战略性地针对乌克兰政府和军事实体进行情报收集。"

攻击活动溯源与初始形态

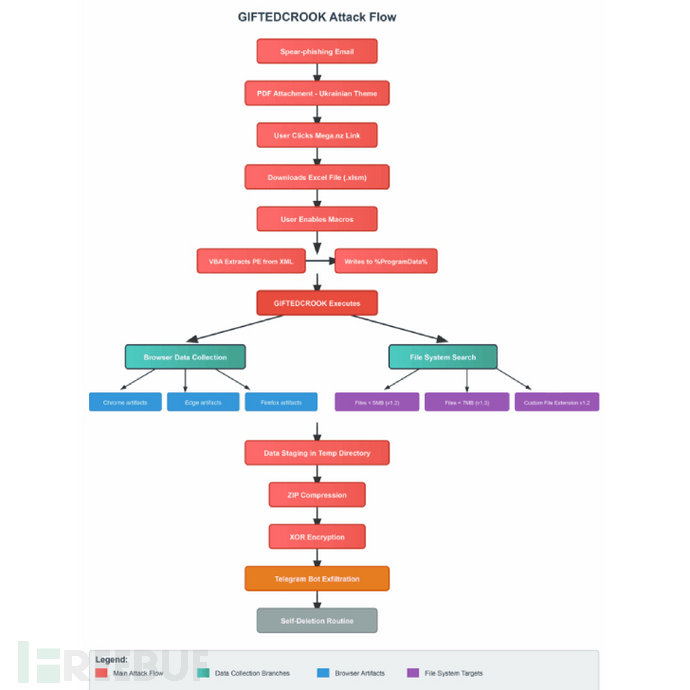

乌克兰计算机应急响应小组(CERT-UA)于2025年4月初首次记录到GIFTEDCROOK,当时该恶意软件被用于针对军事单位、执法机构和地方自治组织的攻击活动。经溯源分析,这些攻击被归因于编号UAC-0226的黑客组织,攻击者通过发送包含宏病毒的Microsoft Excel文档的钓鱼邮件来传播GIFTEDCROOK。

该恶意软件核心功能为信息窃取,专门盗取Google Chrome、Microsoft Edge和Mozilla Firefox等主流浏览器的Cookie、浏览历史记录和认证数据。北极狼实验室对攻击样本的分析显示,该窃取程序最初在2025年2月仅作为演示版本存在,后续通过1.2和1.3版本迭代新增多项功能。

新型文档窃取能力

最新版本新增了窃取7MB以下文档文件的能力,专门收集过去45天内创建或修改的特定格式文件,包括:.doc、.docx、.rtf、.pptx、.ppt、.csv、.xls、.xlsx、.jpeg、.jpg、.png、.pdf、.odt、.ods、.rar、.zip、.eml、.txt、.sqlite和.ovpn等扩展名文件。

精心设计的钓鱼攻击链

攻击者使用军事主题的PDF文件作为诱饵,诱导用户点击托管在Mega云存储上的带宏Excel工作簿(文件名为"Список оповіщених військовозобов'язаних організації 609528.xlsm")。当收件人启用宏功能时,GIFTEDCROOK便会下载到目标系统。由于带宏Excel文件在工作邮件中较为常见,特别是看似官方或政府相关的电子表格,这类攻击往往能绕过常规防御措施。

数据外传与痕迹清除

窃取的信息会被打包成ZIP压缩包,通过攻击者控制的Telegram频道外传。若压缩包总大小超过20MB,则会自动分割为多个部分传输。这种分段传输方式可规避传统网络过滤检测。在最终阶段,恶意软件会执行批处理脚本清除其在受感染主机上的活动痕迹。

地缘政治背景下的网络间谍活动

北极狼实验室强调:"本报告所述攻击活动的时间节点与地缘政治事件高度吻合,特别是近期乌克兰与俄罗斯在伊斯坦布尔举行的谈判。"从GIFTEDCROOK 1.0版本的简单凭证窃取,到1.2和1.3版本的全面文档数据窃取能力,反映出恶意软件功能开发与地缘政治目标相协调,旨在加强对乌克兰境内受感染系统的数据收集。

这种新型文档窃取程序已超越普通密码窃取或在线行为追踪范畴,演变为具有明确目标的网络间谍工具。其新增的文件筛选能力(特别是针对PDF、电子表格甚至VPN配置文件等文档)表明攻击者旨在收集战略情报。对于从事公共部门工作或处理敏感内部报告的人员而言,此类恶意软件不仅威胁个人安全,更危及整个关联网络的安全。

参考来源:

GIFTEDCROOK Malware Evolves: From Browser Stealer to Intelligence-Gathering Tool

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)