作者在Patreon频道发布视频系列,讲解eJPT主题,并提供练习题帮助实践。内容包括SRV记录识别、SPF子网配置问题以及DNS多用途使用技巧,如C2通信。 2025-6-23 21:50:38 Author: roccosicilia.com(查看原文) 阅读量:14 收藏

Sul canale Patreon, come annunciato qualche settimana fa, sto pubblicando una serie di video con i miei appunti relativi ai temi della eJPT. Per ogni video condivido degli esercizi pratici con l’obiettivo di far pratica con i concetti che racconto e di cui scrivo nei post di approfondimento. Sul tema della DNS recon ho già scritto in passato, qui riporto la “soluzione” agli esercizi proposti nel video.

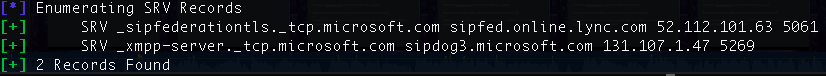

Esercizio 1: record SRV

I record SRV vengono utilizzati per identificare specifici servizi tramite precise informazioni inserire nel record. Il tool dnsrecon può essere utile a tale scopo.

$ dnsrecon -d microsoft.comLa richiesta consente di individuare diversi record DNS tra cui quelli relativi ai servizi.

Rispetto ai record “A” si ha qualche informazione in più in merito all’host definito nel record, ammesso che si tratti di hosts ancora in uso.

Esercizio 2: intere subnet dichiarate come SPF

Come discusso nel video della sessione, in alcuni casi chi si occupa della configurazione della zona DNS e dei relativi record non sempre mantiene le configurazioni “pulite”. Le attività di DNS recon puntano ad individuare nuovi host della rete target: trovare quindi configurazioni DNS che dichiarano intere subnet è, dal punto di vista dell’attacker, un vantaggio non trascurabile.

dig TXT nomedominio.xyz | grep -i spf1Esercizio 3: DNS multi uso

Domanda bonus: come può essere utilizzato il servizio DNS in un contesto C2? Ci sono diverse tecniche che consentono di utilizzare le query DNS come mezzo di comunicazione tra un host compromesso ed il C2 server.

Un trucco abbastanza semplice è utilizzare i record TXT per portare online dei contenuti, ad esempio dei comandi powershell o bash all’interno del record. Per eseguire i comandi localmente l’utente devo solo “scaricare” il contenuto del record in una variabile e poi passarlo come comando locale.

$ dig TXT bithorn.org|grep -i test

bithorn.org. 422 IN TXT "TEST_CONTENT_LABZ"Il video completo è disponibile sul mio canale Patreon:

如有侵权请联系:admin#unsafe.sh