网络安全公司Positive Technologies的研究人员发出警告,未知威胁攻击者已入侵全球多个政府机构和企业的互联网暴露Microsoft Exchange服务器,并在这些组织的Outlook Web App(OWA)登录页面中植入了基于浏览器的键盘记录器。

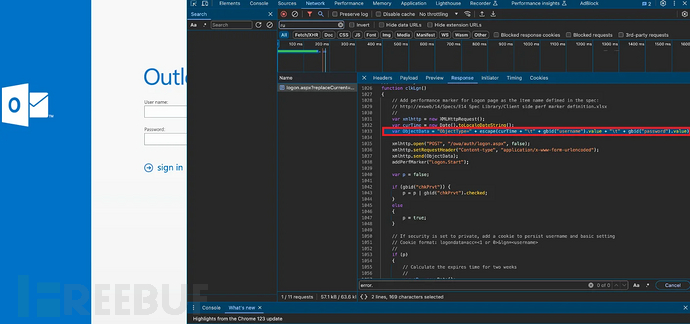

键盘记录JavaScript代码(来源:Positive Technologies)

初始入侵途径尚不明确

研究人员尚未确定攻击者是如何获得被入侵服务器的访问权限。部分服务器存在一系列旧漏洞,包括ProxyLogon(CVE-2021-26855)、三个ProxyShell漏洞(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)以及SMBGhost(CVE-2020-0796)。但其他服务器并未受到已知公开漏洞影响,表明攻击者可能使用了其他入侵方法。

研究人员确认,登录页面被植入的恶意代码分为两类:

- 一种JavaScript键盘记录器会窃取认证表单中的登录凭证(偶尔包括用户cookie),并将数据写入被入侵服务器上可通过互联网访问的文件

- 另一种JavaScript键盘记录器则将数据外泄至Telegram机器人或Discord服务器,并添加标记使攻击者能识别被盗凭证所属的组织

影响范围与应对措施

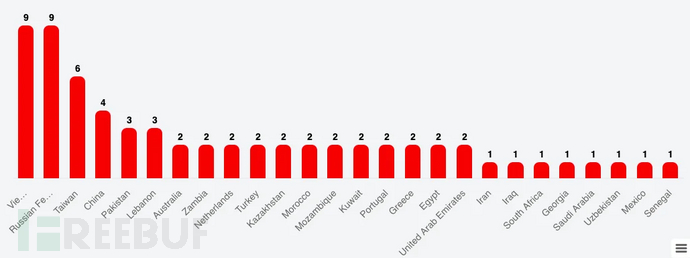

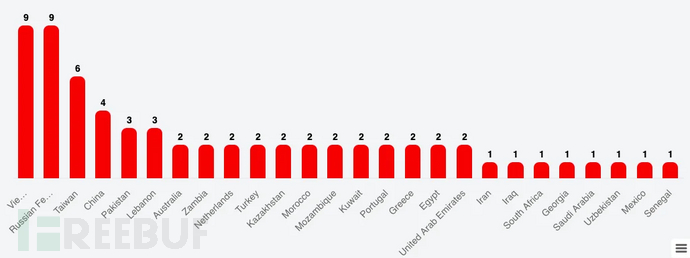

受影响的服务器分布在越南、俄罗斯、中国台湾地区、中国、澳大利亚以及亚洲、欧洲、非洲和中东的其他国家。研究人员指出:"大多数被入侵服务器属于政府机构(22台)以及IT、工业和物流企业。"

受影响国家/地区数量(来源:Positive Technologies)

使用浏览器通过OWA登录页面访问邮箱、日历等服务的用户无法察觉这段恶意JavaScript代码。但组织应当检查所有登录页面和用户认证相关文件是否存在潜在恶意代码,并检查MS Exchange Server文件夹中是否有Web Shell和可疑页面(研究人员已分享相关YARA规则)。

若发现已被入侵,组织必须开展深入调查以确认攻击者是否已渗透其他系统和网络,并重置所有通过受感染页面访问账户的用户的登录凭证。

参考来源:

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)