Sophos研究人员在2023年末至2024年初发现了一系列跨区域、多技术融合的定向攻击活动,这些攻击充分展现了现代威胁行为者持续的创新能力。攻击核心采用Cobalt Strike(钴击攻击框架),通过DLL sideloading(动态链接库侧加载)、过期数字证书以及隐蔽滥用Windows原生组件等方式实施——Sophos将其描述为"对其他攻击尝试组件的重新组合"。

攻击活动的地理演变

最初检测到的攻击目标集中在中国大陆和台湾地区,但后续遥测数据意外指向瑞典——这表明攻击者可能扩大了目标范围或调整了地区优先级。在所有案例中,攻击者均采用DLL侧加载技术,即通过滥用合法软件在信任机制掩护下加载恶意代码。

研究报告明确指出:"最初针对远东地区的攻击活动转向了瑞典",凸显了该活动的动态演变特征。

技术实现细节

多个感染链中反复出现Minhook(Windows最小化API钩子库)的使用。攻击者通过它钩住关键Windows API函数,包括GetProcAddress、FreeLibrary、VirtualAlloc和Sleep等,将正常执行流程重定向至恶意负载。

在一个具体案例中,SystemSettings.exe侧加载了SystemSettings.dll组件,最终加载并解压两个有效载荷——DscCoreR.mui和SyncRes.dat,同时利用Minhook隐蔽劫持进程行为。Sophos指出:"内存转储包含两个压缩映像,解压后一个是Minhook DLL,另一个是Cobalt Strike信标。"

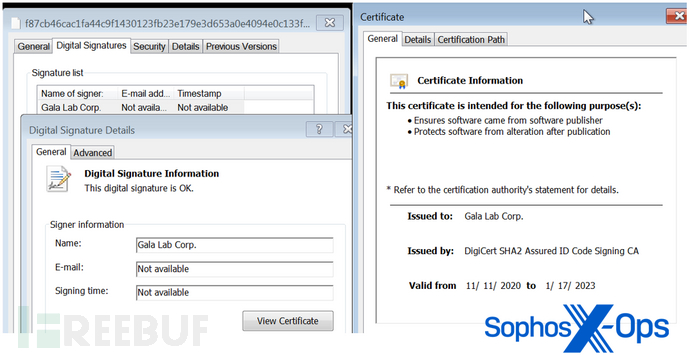

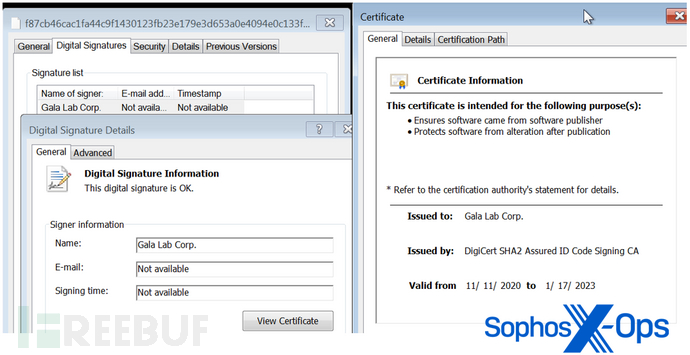

韩国游戏开发商Gala Labs的过期证书被恶意利用 | 图片来源:Sophos

证书滥用与载荷投递

攻击者还选择性滥用合法应用程序,如微软MiracastView.exe和台湾聊天工具提供商的LetstalkApplication.exe。这些干净的二进制文件作为加载器,执行名称相同但注入加密载荷的恶意DLL。

更不寻常的是,某个安装程序甚至使用了韩国游戏开发商Gala Lab Corp.的数字证书进行签名。虽然证书已过期,但在手动回拨系统时间的设备上仍显示有效——这可能是规避现代安全检查的尝试。研究人员认为:"威胁行为者似乎通过某种方式获取了该公司的数字签名。"

命令与控制基础设施

本次活动中,Cobalt Strike载荷与一系列精心伪装的C2服务器通信,这些服务器域名模仿合法服务:

- note.googlestaic[.]com

- note.dnsrd[.]com

- prdelb.dubya[.]net

- bostik.cmsnet.se

C2信标使用诸如/claim/data/jquery-3.3.1.min.aspx等具有欺骗性的URI路径,模仿正常的JavaScript库访问路径来伪装外联通信。

攻击手法创新

除常规的侧加载和加密流程外,攻击者还采用资源嵌入和zlib压缩技术将载荷隐藏于可执行段,规避表面扫描。更值得注意的是,他们有时直接从目标系统获取干净的加载器可执行文件(如%WINDOWS%\ImmersiveControlPanel中的合法SystemSettings.exe),而非将其与恶意软件打包分发。研究人员评价:"这是相当不寻常的做法...通常威胁行为者倾向于确保交付所有组件。"

虽然Sophos自2024年初以来未观测到该活动的延续,但这种融合侧加载、签名滥用、地理定位和内存执行的多向量攻击方式,反映出威胁行为者正处于积极的技术实验阶段。研究人员建议:"持续观察此类引人注目的攻击集群...总能从中获得有价值的发现。"

企业应保持对侧加载攻击的警惕,监控偏离预期基线的行为,特别是涉及异常DLL加载、API钩子或连接可疑端点的网络活动。

参考来源:

Sophisticated Attacks Employ Cobalt Strike, DLL Sideloading, and Evolving Tactics

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)