Trustwave SpiderLabs 安全团队发现了一种新型网络威胁,攻击者利用虚假的 CAPTCHA 验证机制传播基于 NodeJS 的隐蔽后门程序。该攻击活动展示了威胁行为者如何通过社会工程学手段绕过传统安全防护措施,其技术复杂程度正不断提升。

Trustwave 研究人员指出:"这些攻击活动诱骗用户执行基于 NodeJS 的后门程序,随后部署复杂的 NodeJS 远程访问木马(RAT)。"

攻击链分析

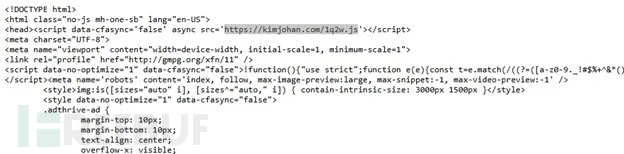

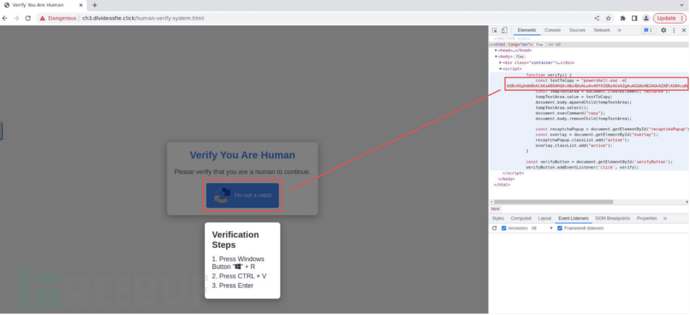

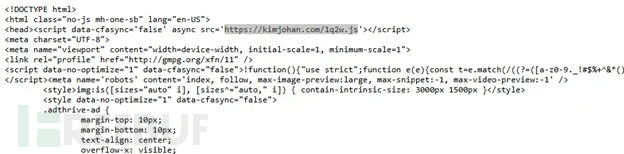

攻击始于用户通过社交媒体诱饵或被污染的搜索结果访问遭入侵的网站。这些网站被注入了属于 KongTuke 攻击活动的恶意 JavaScript 代码(该活动至少自 2024 年 9 月起活跃)。恶意脚本会收集系统信息,并将用户重定向至虚假的 CAPTCHA 页面——这是掩盖恶意意图的幌子。

当用户与验证码交互时,PowerShell 命令会被静默复制到剪贴板,进而执行第二阶段的有效载荷。该载荷会投放一个 NodeJS RAT——这是一种功能强大且模块化的后门程序,专为实现持久化驻留、数据窃取和远程命令执行而设计。

被注入的KongTuke恶意脚本 | 图片来源:Trustwave

后门技术特性

该 NodeJS 后门展现出多项高级功能:

- 反虚拟机检测:规避沙箱环境中的安全检测

- 加密C2通信:采用XOR加密与gzip压缩相结合的传输方式

- 持久化机制:通过Windows注册表伪装成浏览器更新程序

- 隐蔽通信:利用SOCKS5代理隧道转发恶意流量

SpiderLabs 强调:"我们的研究发现,攻击者部署了更高级的 NodeJS RAT 变种,能够通过 SOCKS5 代理隧道传输恶意流量,并采用基于 XOR 的加密方法进一步增强通信安全性。"

命令与控制机制

后门程序部署后,会每五分钟轮询一次命令控制(C2)服务器,监听以下类型的攻击指令:

- 任意系统命令执行

- 投放各类有效载荷(EXE、DLL、JS、CMD文件)

- 详尽的系统侦察(操作系统信息、ARP缓存、域成员信息)

- 交互式与一次性命令终端

- 通过Active Directory侦察实现横向移动

SpiderLabs 解释称:"该NodeJS RAT会建立SOCKS5代理隧道,使攻击者能够中转其流量...同时接收攻击者的后续利用指令。"

攻击基础设施特点

调查中发现一个突出特点:攻击者利用 TryCloudflare 服务托管第二阶段有效载荷。这种技术滥用 Cloudflare 合法的隧道服务来规避检测,延长威胁行为者的访问权限。

KongTuke攻击活动(也被称为404TDS、Chaya_002和TAG-124)似乎是一个更庞大的恶意软件基础设施运营体系,其借助虚假验证码诱饵的高效性而日益猖獗。该活动还与Mispadu银行木马、Lumma窃密程序等其他恶意软件存在关联。Trustwave警告称,由于"虚假验证码技术的高成功率",此类攻击的影响范围和危害程度可能会持续扩大。

参考来源:

CAPTCHA to Command: Trustwave Uncovers Stealthy NodeJS Backdoor Campaign

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)