图片提供:RET2 Systems

漏洞概述

群晖科技(Synology)旗下广受中小企业及IT专业人士青睐的DS1823xs+网络存储设备(NAS)曝出重大远程代码执行(RCE)漏洞,编号为CVE-2024-10442,CVSS评分为满分10分。该零点击漏洞允许局域网内的攻击者在无需认证的情况下获取root权限。

技术细节

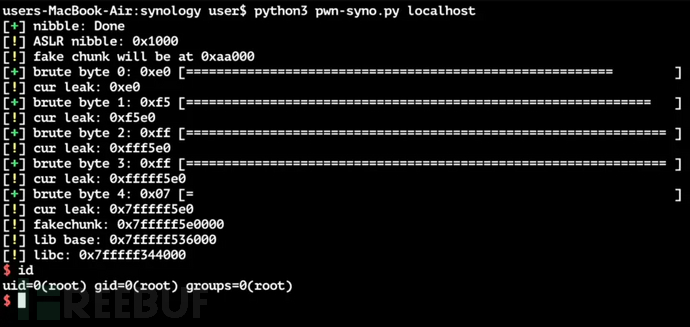

RET2 Systems安全研究员Jack Dates在Pwn2Own Ireland 2024黑客大赛上成功演示了该漏洞利用,并发布了技术分析报告及概念验证(PoC)代码。漏洞存在于Replication Service服务中,具体涉及共享库文件libsynobtrfsreplicacore.so.7,其根源在于对用户输入数据验证不足导致的越界写入问题,最终使得攻击者能以root权限执行任意代码。

影响范围

由于该漏洞无需认证即可利用,任何能访问目标网络的攻击者都可实施攻击,在暴露或配置不当的网络环境中风险尤为突出。受影响的群晖DiskStation Manager(DSM)系统及相关复制服务版本包括:

- DSMUC 3.1 → 需升级至3.1.4-23079或更高版本

- DSM 7.2复制服务 → 需升级至1.3.0-0423或更高版本

- DSM 7.1复制服务 → 需升级至1.2.2-0353或更高版本

- DSM 6.2复制服务 → 需升级至1.0.12-0066或更高版本

风险提示

随着NAS设备在企业运营中承担着关键备份、敏感数据存储及虚拟机托管等核心职能,安全专家强烈建议受影响用户立即安装官方补丁。研究人员已公开技术博客和漏洞利用代码,显著降低了攻击者的利用门槛。

参考来源:

CVE-2024-10442 (CVSS 10): Zero-Click RCE in Synology DiskStation, PoC Publishes

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)