作者在Telegram社区选择了关于SIEM平台准备的实验室会议主题,并介绍了检测工具的重要性。他通过设置Elastic实例增强实验室环境,并结合Splunk和MISP等工具。使用Ubuntu VM完成安装与配置后,计划分享更多实验室细节。 2025-4-30 16:46:41 Author: roccosicilia.com(查看原文) 阅读量:11 收藏

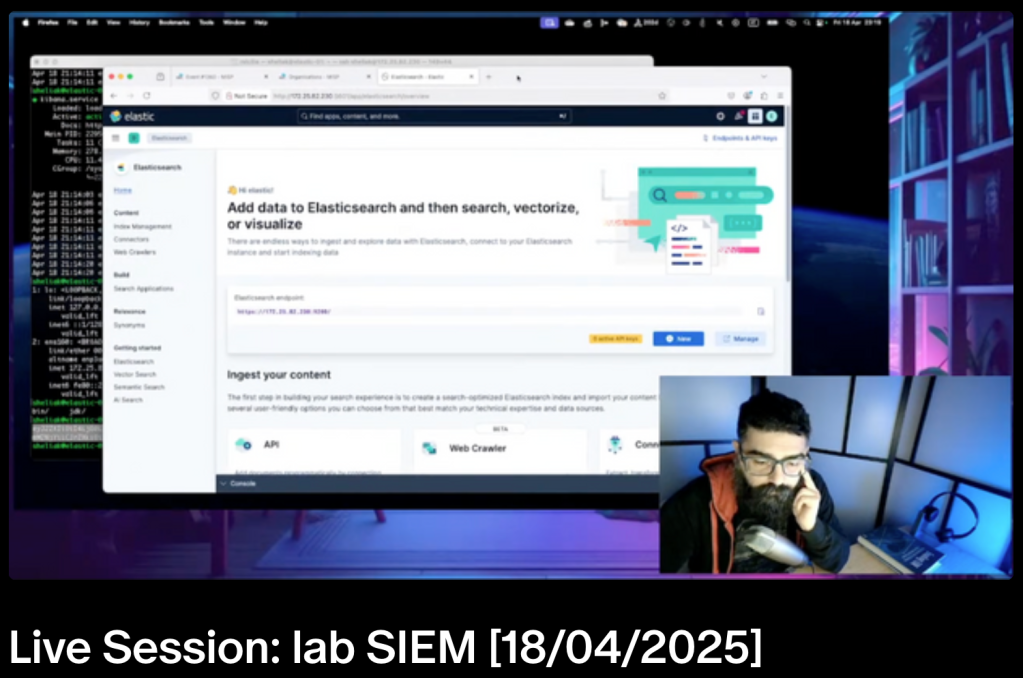

Il tema è stato scelto da una lista di argomenti che avevo in mente, ovviamente tutti legati tra di loro. La community su Telegram ha scelto: sessione lab di preparazione della piattaforma SIEM.

L’argomento si lega ad un filone che vorrei sviluppare nei prossimi mesi e su cui ha lavorato molto negli ultimi anni: gli strumenti di detection sono, a tutti gli effetti, gli strumenti che affronto durante i miei security test e conoscerli mi permette di sviluppare e provare tecniche di evasione sempre più efficaci. Inoltre conoscerne le potenzialità mi consente di dare suggerimenti precisi sui miglioramenti che possono essere fatti a livello di SIEM, EDR/XDR, design del SOC, ecc. Per finire questi strumenti funzionano tanto meglio quanto sono integrati tra loro e gestiti da persone che sanno quello che fanno (rif. a questo post).

La sessione live l’ho dedicata al setup di una istanza Elastic all’interno del mio lab, strumento che va ad affiancare una istanza Splunk (di cui sono sempre stato fan) e diversi sistemi di detection. Lo stesso lab presenta una istanza MISP su cui lavoreremo come community.

Se gli argomenti che porto su questo blog e sulle altre piattaforme ti sono utili e vuoi supportare il progetto di divulgazione puoi sostenermi iscrivendoti al mio Patreon.

Ho scelto di usare una VM con sistema operativo Ubuntu Linux 24.04 per le solite questione di praticità. Il processo di installazione e configurazione di base è abbastanza semplice, ho seguito la documentazione ufficiale disponibile qui dove è ben spiegato come installare Elasticsearch e Kibana. Partendo praticamente da zero (VM installata e aggiornata) ci ho messo circa un’ora tra installazione dei pacchetti e conf. di base per avviare l’istanza.

Post-live (quindi non presente nella registrazione) ho predisposto una delle mie macchine di laboratorio per inviare i logs all’istanza Elastic. Ho scelto il Domain Controller di test visto che ho intenzione di usare la stessa infrastruttura per gli esperimenti di evasione e bypass degli EDR.

Seguiranno i dettagli sul lab sia sul blog che nelle prossime live.

如有侵权请联系:admin#unsafe.sh