Microsoft 365 Copilot 能够将自然语言指令转化为实际操作,显著提升工作效率。员工只需向 Copilot 发出指令,即可生成报告、分析数据或获取即时解答。但随之而来的安全风险也不容忽视——Copilot 可跨企业 SaaS 应用(从 SharePoint 到 Teams 等)运行,这意味着一条不慎的指令或被入侵的账户都可能导致敏感信息泄露。

安全挑战与应对方案

安全专家警告称,企业不应依赖默认设置来保障安全。若无主动控制措施,攻击者可能利用 Copilot 定位敏感文件、甚至探测 IT 基础设施漏洞。为安全享受 Copilot 的优势,企业需要创新性的安全防护措施。

Reco 的解决方案

作为 SaaS 安全平台,Reco 采用整体性方法保护 Copilot,将其视为需要监控的 SaaS 生态组件。该平台持续分析 Copilot 与企业 SaaS 数据的交互,提供原生设置无法实现的实时检测与洞察。其安全策略涵盖六大关键领域:

指令分析(Prompt Analysis)

Reco 通过多阶段分析评估每条 Copilot 查询:

- 用户上下文:关联指令发起者身份与角色,例如 HR 实习生查询网络配置将触发告警

- 关键词检测:监控涉及敏感数据(如"SSN"、"信用卡")或攻击行为(如"绕过认证")的术语

- 语境分析:运用自然语言处理(NLP)识别隐蔽的恶意意图,例如"登录系统内部工作原理"类替代性询问

- 攻击模式匹配:基于 MITRE ATT&CK 框架,通过向量相似度匹配识别高级侦察行为

数据暴露管理

Reco 监控 Copilot 响应行为:

- 追踪文件/链接共享事件,验证是否符合安全策略

- 集成 Microsoft Purview 等数据分类系统,记录敏感内容访问日志

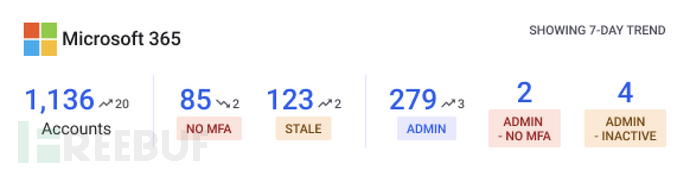

身份与访问治理

实施最小权限原则:

- 识别权限过高的账户

- 检测未启用多因素认证(MFA)的用户

- 发现外部账户或闲置账户的异常访问

- 分析可能表明凭证泄露的可疑访问模式

Reco 的 Microsoft 365 身份风险仪表板

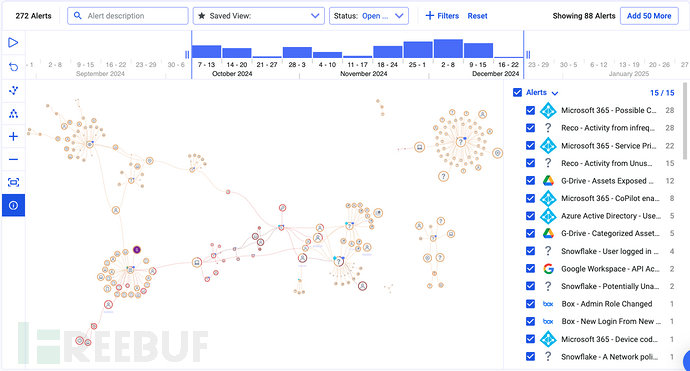

威胁检测

将 Copilot 交互作为安全遥测数据源:

- 异常登录位置/IP地址

- 非工作时间活动等异常使用模式

- 可能表明内部威胁的机密文档批量下载

- 关联 MITRE ATT&CK 框架提供上下文告警

Reco 生成的 Copilot 专属告警

可视化洞察

通过知识图谱实现全局可见性:

- 显示 Copilot 使用者及其访问的数据

- 识别使用模式异常

- 关联跨 SaaS 应用的活动

- 追踪 Copilot 采用趋势

Reco 知识图谱界面

明确能力边界

需注意 Reco 的特定限制:

- 非实时内容过滤:仅告警记录可疑事件,不阻断输出

- 非终端安全:专注 SaaS 层防护,需配合终端保护方案

- 不修改配置:可识别配置错误,但需通过微软工具实施变更

总结建议

Copilot 既能触及所有企业数据,也带来了新型访问风险。Reco 的动态防护方案可帮助企业安全采用 AI 工具。建议进一步参阅白皮书《Secure AI Copilots and Agentic AI》获取具体实施指南。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)