文章描述了一次网络安全渗透过程,包括信息收集、端口扫描、Web测试、目录爆破、SQL注入漏洞测试等步骤,并最终通过命令执行获取域控权限。 2025-4-29 03:2:39 Author: www.freebuf.com(查看原文) 阅读量:7 收藏

主站

分类

云安全 AI安全 开发安全 终端安全 数据安全 Web安全 基础安全 企业安全 关基安全 移动安全 系统安全 其他安全

特色

热点 工具 漏洞 人物志 活动 安全招聘 攻防演练 政策法规

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

信息收集

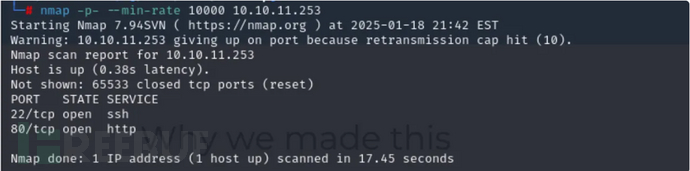

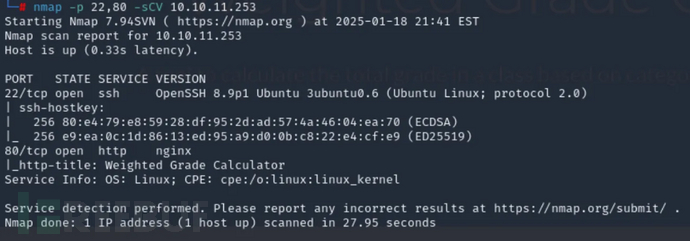

端口扫描

使用nmap进行端口探测

发现存在22和80端口存活。

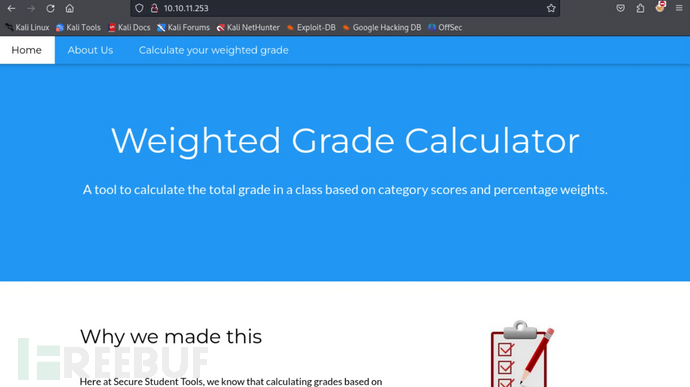

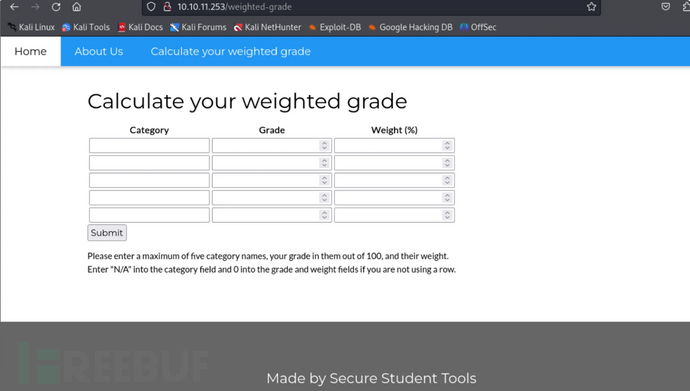

web网站

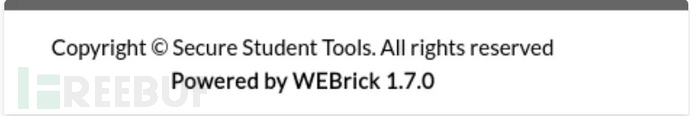

发现存在webrick1.7.0

继续测试,发现存在一个登录框。

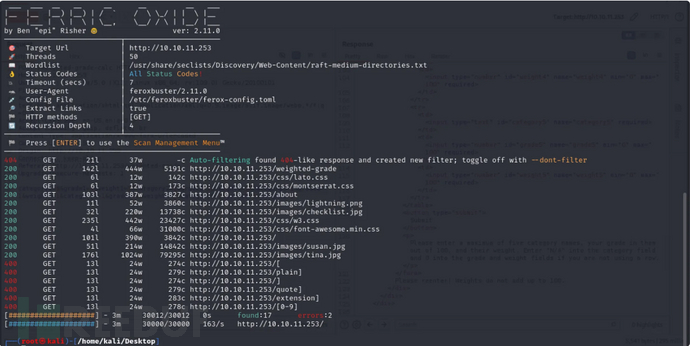

目录爆破

使用工具对web目录进行fuzz。

web渗透

sql注入漏洞

测试登录框,尝试sql注入。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)

- 0 文章数

- 0 关注者

如有侵权请联系:admin#unsafe.sh