尽管国际执法机构针对主要勒索软件计划开展了大规模打击行动,但网络犯罪集团在2025年仍展现出惊人的适应能力。

两个值得关注的勒索软件组织——龙之力量(DragonForce)和阿努比斯(Anubis)——推出了创新的合作模式,旨在不断变化的网络犯罪环境中扩大影响范围并提高盈利能力。

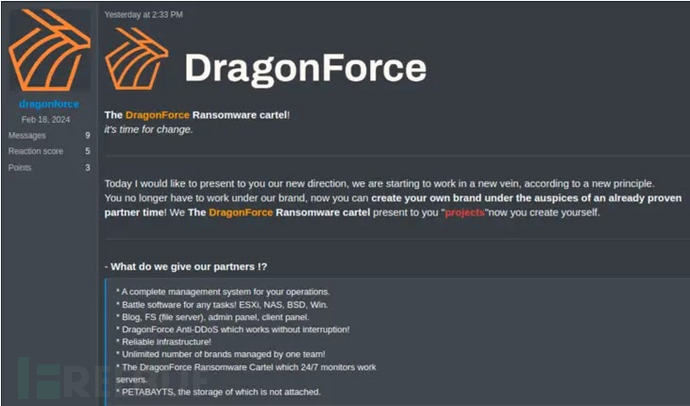

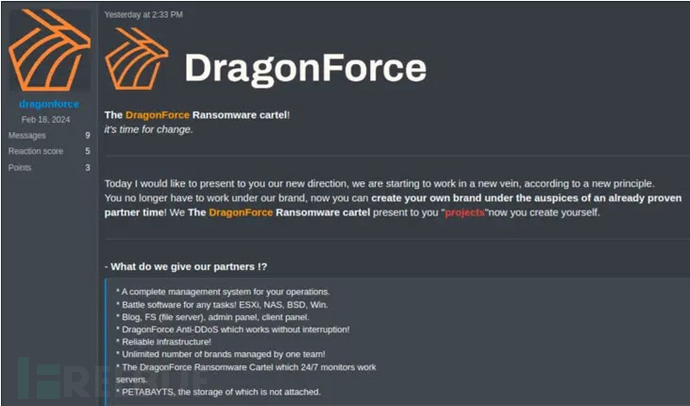

龙之力量关于转向可定制合作模式的公告(来源:Secureworks)

龙之力量关于转向可定制合作模式的公告(来源:Secureworks)

龙之力量于2023年8月作为传统的勒索软件即服务(RaaS)组织出现,并于2024年2月开始在地下论坛投放广告。

到2025年3月,其泄露网站上列出的受害者数量已增至136家机构。

该组织最近将自己重新定位为"卡特尔",并宣布转向分布式模式,允许合作方在利用龙之力量基础设施的同时创建自己的定制"品牌"。

Secureworks反威胁部门(CTU)研究人员发现,另一个新兴威胁阿努比斯于2025年2月下旬首次出现在地下论坛,其合作招募方式与众不同。

与传统勒索软件仅专注于加密不同,阿努比斯提供三种不同的勒索选项,采用不同的利润分成模式,显著多样化其攻击方法和潜在受害者影响。

阿努比斯访问变现服务广告(来源:Secureworks)

阿努比斯访问变现服务广告(来源:Secureworks)

勒索软件对各行业组织仍构成重大威胁。

这些新的合作模式展示了威胁行为者如何调整其商业模式以维持盈利能力,因为受害者越来越抗拒支付赎金,这可能导致更复杂和持久的攻击活动。

阿努比斯的三重勒索策略

阿努比斯通过三种不同的运营模式脱颖而出,旨在吸引不同类型的合作方。

第一种遵循传统的RaaS模式,涉及文件加密,为合作方提供80%的赎金分成。

第二种选择被称为"数据勒索",仅专注于数据窃取而不加密,为合作方提供60%的分成。

第三种也是最创新的方法"访问变现",帮助威胁行为者从已被入侵的受害者那里获取赎金,为合作方提供50%的收益分成。

"数据勒索"方法涉及在受密码保护的Tor网站上发布关于受害者敏感数据的详细"调查报告"。

受害者可以访问查看这些报告并进行赎金谈判。如果受害者拒绝支付,阿努比斯会通过多种渠道施加压力,包括通过X(原Twitter)公布受害者名称并通知其客户。

最值得注意的是,阿努比斯威胁要向监管机构报告不合作的受害者,包括英国信息专员办公室、美国卫生与公众服务部和欧洲数据保护委员会。

这种监管报告策略虽然并非完全史无前例,但代表了勒索技术的重大升级。

2023年11月,GOLD BLAZER威胁组织在受害者拒绝付款后向美国证券交易委员会报告了ALPHV(BlackCat)入侵事件,这显示了勒索软件生态系统中压力策略日益复杂化的趋势。

参考来源:

DragonForce and Anubis Ransomware Operators Unveils New Affiliate Models

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)