前期信息搜集

主机发现

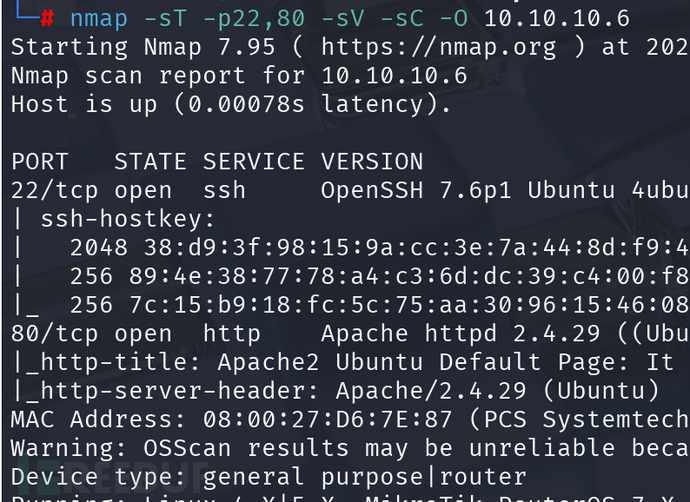

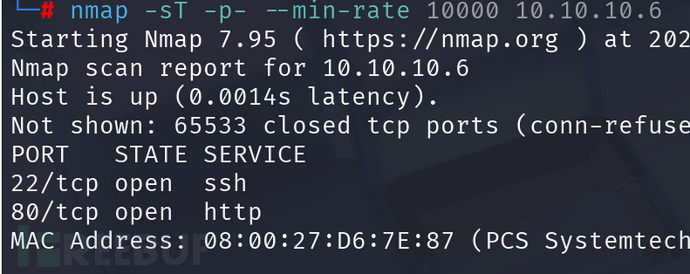

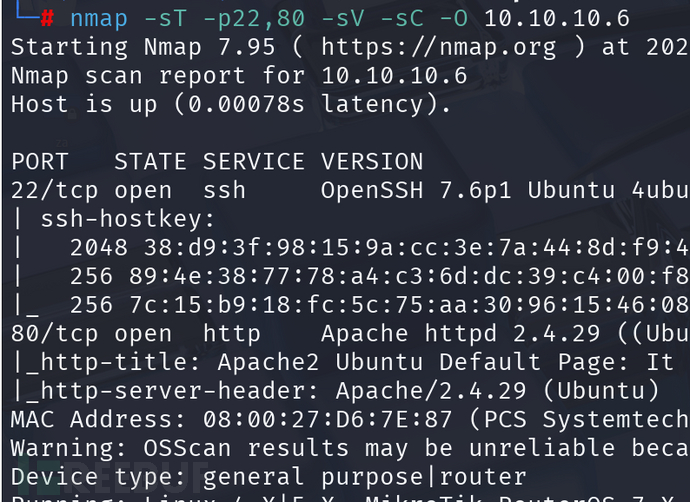

端口扫描,发现只开了 22 和 80 两个端口,进一步的版本扫描也没用什么有用的信息

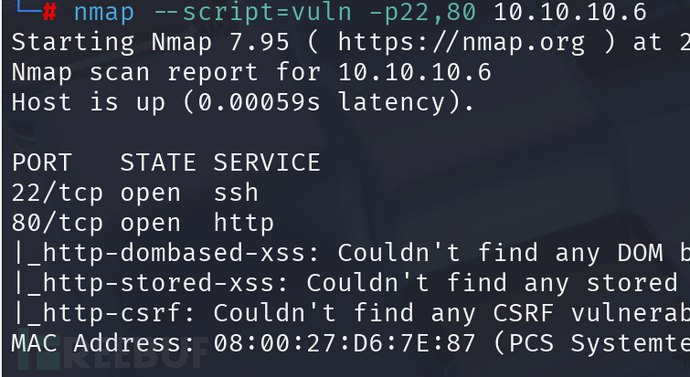

再进行一下简单的 nmap 漏洞扫描,但还是没什么东西

渗透阶段

先打开浏览器看看 80 端口有什么东西。发现是一个网站搭建成功的页面

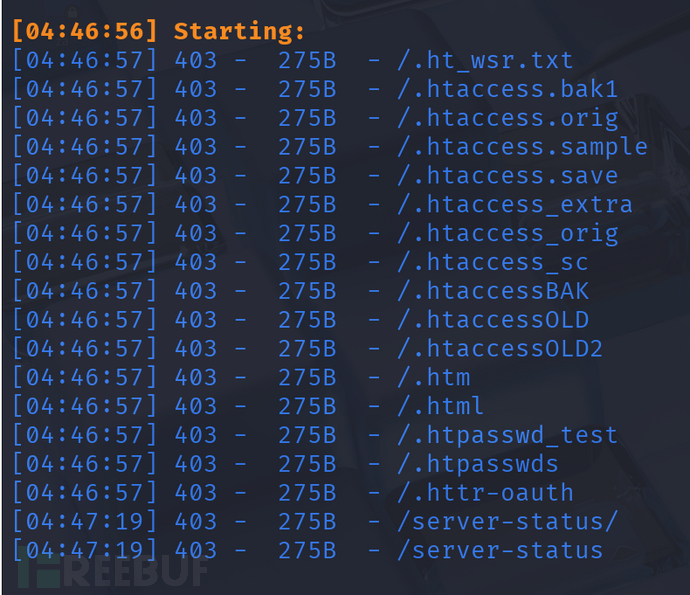

由于什么信息都没有于是进行目录爆破,但是发现用 dirsearch 什么都没扫出来,于是决定换成 dirb 试试扫一下其他文件

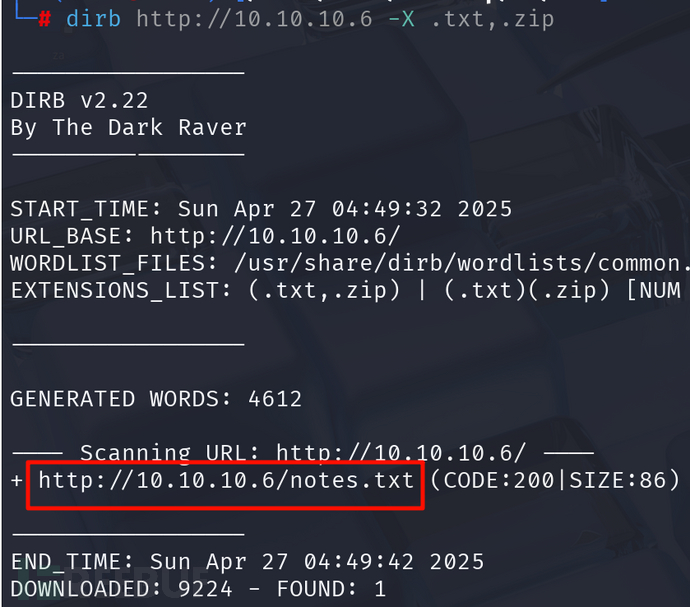

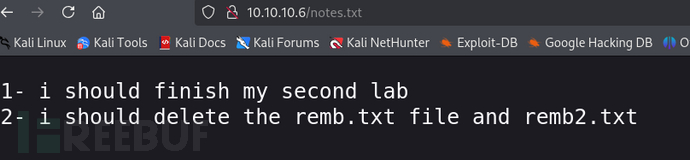

这里我是先扫 txt 和 zip 文件没有的话再换成别的类型的文件再扫,但是这里找到了一个 notes.txt 于是决定先看看这是个什么东西

发现里面是说他要删除 remb.txt 和 remb2.txt 这两个文件,那么大概率这两个文件都还在

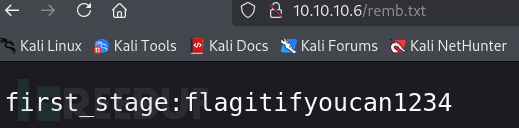

这里发现有 remb.txt 但是没找到 remb2.txt ,remb.txt 里面很像是一组用户名和密码

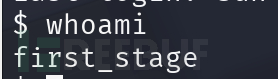

尝试用这组凭据登录 ssh 成功获得初始的系统立足点

提权

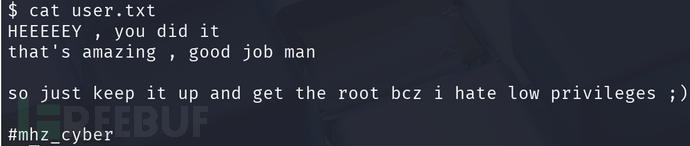

发现家目录下面有一个文本文件,查看发现是让我们继续提权

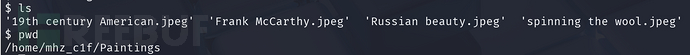

经过尝试没有 SUID 、自动任务提权也没有特权,这里先看看有没有信息泄露没有的话就直接内核提权,在 /home 目录下发现还有一个用户且在里面发现几张图片

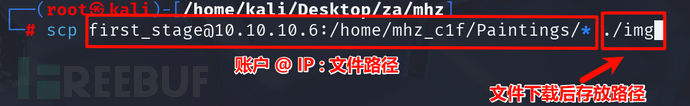

于是决定先把图片下载下来再进行分析,这里用 scp(是 Linux/Unix 系统中用于在本地和远程主机之间安全传输文件的命令,基于 SSH 协议加密传输数据) 进行文件下载

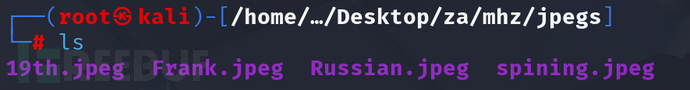

下载下来后统一改名方便操作

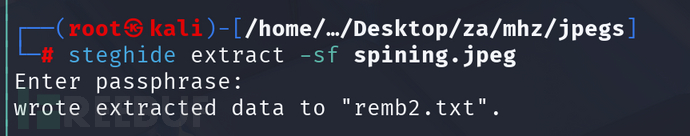

这里我用了 file,exiftool,strings 查看图片都没有发现什么信息,于是直接上杂项专业对 jpeg 文件的隐写工具 steghide 来看看有没有隐写的文件,这里先试试不给密码要是提取不出来再用刚刚 ssh 登录的密码,在spining 开头的图片中发现了有隐写的文件而且没设置密码可以直接提取

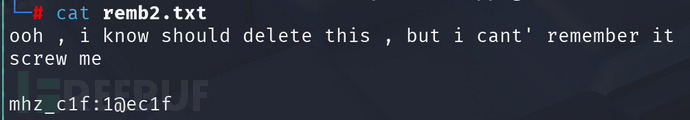

发现隐写的文件里面是一组用户的用户名和密码

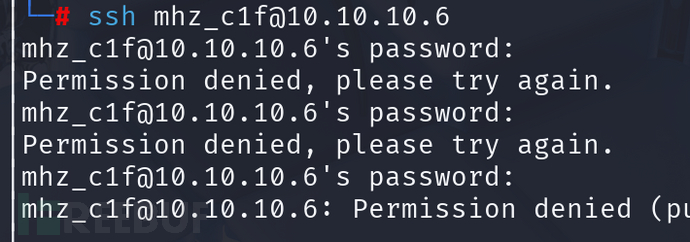

直接用 ssh 尝试登录这个账户,发现无法登录

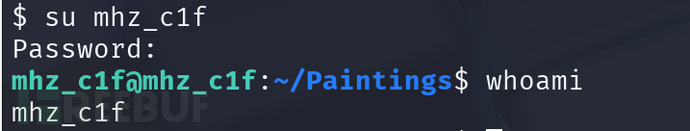

于是这里再试试直接用 su 切换账号,切换成功,猜测可能是因为 ssh 密码和 /etc/shadow 里面的密码不同

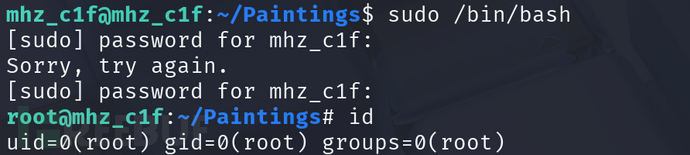

发现账户有全部的特权所以直接 sudo 开启一个 bash 即可提权成功

PS

这靶机怎么越打越像在做杂项题(=_=)

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)