漏洞概述

Synacktiv安全研究员Baptiste Mayaud披露了FastCGI库中的高危漏洞(编号CVE-2025-23016,CVSS评分9.4)。该漏洞源于参数长度处理不当,可导致可利用的堆溢出(heap overflow)问题,尤其影响摄像头等低功耗嵌入式设备。

技术细节

FastCGI作为连接Nginx/Apache等Web服务器与第三方Web应用的C语言库,在需要轻量级编译应用的环境中广泛使用。虽然PHP-FPM重新实现了FastCGI协议不受影响,但众多嵌入式技术仍直接使用这个存在漏洞的库。

漏洞核心位于ReadParams()函数中。当处理HTTP传入参数时,库函数错误计算了内存分配所需总大小:

"可能是为了存储键值对间的'='字符和字符串末尾的空字节,最终分配计算时额外增加了'+2'。"Baptiste Mayaud解释道。

在32位系统上,这种加法操作可能导致整数溢出(integer overflow),使得实际分配的内存远小于预期数据量。当数据被复制到过小的缓冲区时,就会触发堆溢出。

攻击影响

攻击者通过控制HTTP请求参数可实现:

- 触发堆溢出

- 破坏内存结构

- 在受影响设备上执行任意代码

该漏洞危险性在于,嵌入式系统通常缺乏现代漏洞缓解机制。

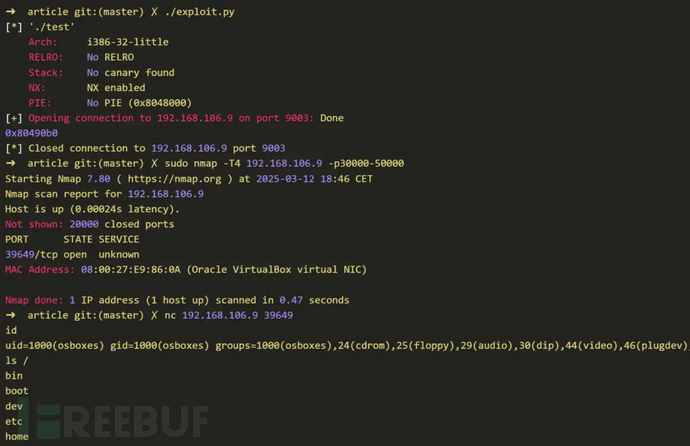

漏洞验证

Mayaud搭建了使用FastCGI的脆弱lighttpd服务器进行演示。通过操纵堆内存覆盖FastCGI流结构中的函数指针,最终利用fillBuffProc函数指针劫持实现了任意代码执行。具体利用策略包括:

- 获取FCGX_Stream结构前的脆弱指针

- 覆写其缓冲区以重构结构

- 将fillBuffProc替换为system的PLT入口

研究人员已公开该漏洞的概念验证(PoC)利用代码。

修复建议

用户应将FastCGI库升级至2.4.5或更高版本,该版本已修复此缺陷。

参考来源:

CVE-2025-23016: Critical FastCGI Heap Overflow Threatens Embedded Devices, PoC Releases

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)