APT-C-23 黑客组织以在攻击活动中同时使用Windows 和安卓组件而闻名,其最早使用安卓组件是在2017年。近日,ESET研究人员发现了APT-C-23 组织使用的一款安卓监控软件新版本——Android/SpyC23.A。与2017年的版本相比,Android/SpyC23.A 扩展了监控功能,包括从消息APP 读取通知、电话录音和录屏、以及一些新的特征。

时间轴

2020年4月,@malwrhunterteam 发推称发现了一款新的安卓恶意软件样本。据VirusTotal 数据,除了ESET外,当时还没有安全厂商能够检测到该样本。

图 1. VirusTotal对样本的检测率

2020年6月,@malwrhunterteam 再次发推称检测到另一个安卓样本,该样本与4月发现的样本有关联。进一步分析表明,这2个恶意软件样本都是APT-C-23 组织的新安卓恶意软件。

相关事件的时间轴如图 2所示:

图 2. APT-C-23移动恶意软件时间轴

传播

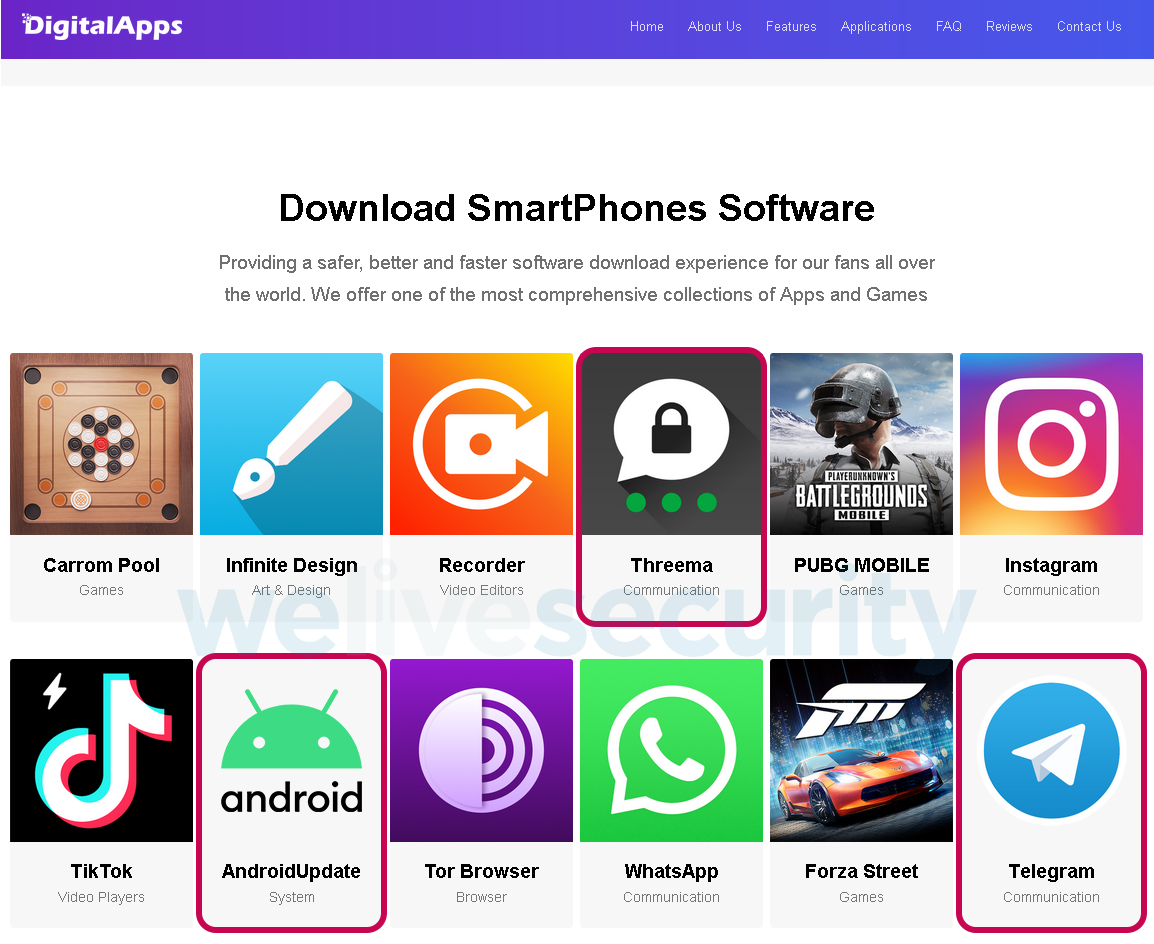

研究人员与@malwrhunterteam 合作发现了一个用来传播该恶意软件的伪造的安卓APP 应用商店。“DigitalApps” 应用商店中含有恶意和非恶意的应用,如图3所示。非恶意的应用会重定向用户到另一个服务合法应用的非官方的安卓应用商店。恶意软件隐藏在伪装成AndroidUpdate、Threema和Telegram 的应用中。

图 3. 服务APT-C-23监控恶意软件的伪造APP应用商店

图 3. 服务APT-C-23监控恶意软件的伪造APP应用商店

但是下载需要输入一个6位的数字码,如图4所示。这可能是防止非攻击目标安装恶意软件。研究人员仍然在没有数字码的情况下下载了应用。

图 4. 伪造的应用商店需求coupon code来下载恶意软件

2020年6月,ESET 系统拦截到这款监控恶意软件。检测到的恶意软件样本伪装成消息APP “WeMessage”,如图5所示。

图 5. 恶意WeMessage app使用的图

实际上,谷歌应用商店中有一个名为WeMessage 的合法app,如图6所示。恶意APP 使用完全不同的图标,除了应用名外,其他内容和合法APP 没有什么相似之处。

图 6. Google Play应用商店的合法WeMessage APP

功能

研究人员分析发现,恶意软件主要模拟各种消息APP。攻击者可以通过这种伪装来请求各种不同类型的权限。

安装和权限

在安装前,Android/SpyC23.A会请求大量的权限,包括拍照和拍视频、录制音频、读取和修改通讯录、读取和发送短信等。

安装后,恶意软件还会请求一系列其他的敏感权限。这些权限请求会被伪装成安装和隐私特征:

· 通过伪装成“Messages Encryption”,APP会请求读取用户通知的权限;

· 通过伪装成“Private Messages”,APP会请求关闭Play Protect的权限;

· 通过伪装成“Private Video Chat”, APP会请求录制用户屏幕的权限。

恶意软件初始化后,受害者会被请求手动安装合法的APP作为诱饵,合法的app是保存在恶意软件的资源中的。合法app 成功安装后,恶意软件就会在受害者设备上隐藏自己。这样,受害者就安装了一个想下载的app和一个后台运行的监控恶意软件。本例中,下载的app并没有任何实质的功能,只是用作安装监控恶意软件的诱饵。

首次启动后,恶意软件就会开始与C2服务器通信。它会注册一个新的受害者并发送受害者的设备信息到C2 服务器。

能力

根据恶意软件接收到的C2命令,Android/SpyC23.A 可以执行以下动作:

· 拍照;

· 录视频;

· 重启WiFi;

· 窃取通过记录;

· 窃取所有的SMS 消息;

· 窃取所有的通讯录;

· 下载文件到设备上;

· 从设备上删除文件;

· 窃取特定后缀的文件,比如pdf、 doc、 docx、 ppt、 pptx、 xls、 xlsx、 txt、 text、 jpg、 jpeg和png;

· 卸载设备上安装的app;

· 窃取设备上安装的APP的apk安装器;

· 隐藏图标;

· 获得设备上SIM的余额。

与之前版本相比,新版本的Android/SpyC23.A 加入了以下功能:

· 录屏和截屏;

· 记录WhatsApp 的通话记录;

· 打电话同时隐藏打电话的活动;

· 读取来自特定消息和社交媒体app的通知文本,如WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber, imo;

· 删除来自内置安全应用的通知;

· 三星设备上的SecurityLogAgent;

· 小米设备上的MIUI安全通知;

· 华为设备上的Phone Manager;

· 清除自己的通知。

C2 通信

除了监控能力外,恶意软件的C2通信也又更新。在老版本中,使用的C2是硬编码或明文保存或轻微混淆的,因此很容易识别。在更新后的版本中,攻击者使用不同的技术来隐藏2,并且可以远程修改。

恶意软件使用了一个含有3个功能的本地库。其中2个会返回开放和闭合的HTML 标签,第3个会返回加密的字符串。

图 7. 本地库的返回字符串

加密的字符串有2个作用:-之前的第一部分是密码的一部分,用来加密来自受影响的设备上的文件;第二部分首先解码,然后AES 解密。解密后的字符串可能是一个C2通信的Facebook 简介页面,但是仍然是经过混淆的。

图 8. 解密后仍然混淆的URL

字符串中的部分子字符串会根据简单的替换表替换,然后URL 的域名部分会被替换。

图 9. 解密和反混淆后的URL

对该URL,恶意软件会分析HTML 的title 标签。

图 10. 分析网站标题来提取C2 服务器

C2 提取的过程是动态的:

图 11. C2通信

恶意软件的C2 服务器显示正在维护,这些服务器都使用相同的logo,如图12所示:

图 12. 恶意软件的C2 服务器

结论

研究表明APT-C-23 组织仍然活跃,并增强了其移动工具集,以及开始新的攻击活动。Android/SpyC23.A 是该组织最新的监控恶意软件版本,其中添加了一些新的改进和功能。为了预防成为监听恶意软件的受害者,研究人员建议安卓用户只从官方应用商店来下载APP。此外,应用开发者应该多次检查请求的权限。

本文翻译自:https://www.welivesecurity.com/2020/09/30/aptc23-group-evolves-its-android-spyware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh