智能硬件的发展使得可以远程控制车库门并确认在家中物品的安全,这些IOT设备中许多提供的便利性通常使消费者不再考虑可能的安全问题。

McAfee Advanced Threat Research最近调查了Chamberlain的MyQ Hub,这是一款通用车库门自动化平台。Chamberlain使该设备通用的方式是通过集线器,该集线器充当新的车库门启动器,类似于在车上安装的那种。这使MyQ Hub可以与各种车库门一起使用。

我发现Chamberlain在保护该设备方面做得相当不错,这在物联网设备中通常很少见。但是,我发现MyQ Hub在射频上与远程传感器通信的方式存在缺陷。

从攻击角度来看,我开始关注三个主要媒介:本地网络,远程访问(API或第三方集成)以及传感器和集线器之间的RF通信。我尝试的第一件事是通过本地网络访问设备。对设备进行快速端口扫描后,发现它正在侦听端口80。尝试在端口80上导航到该设备时,它将重定向到start.html并返回404错误,设备上没有打开其他端口。

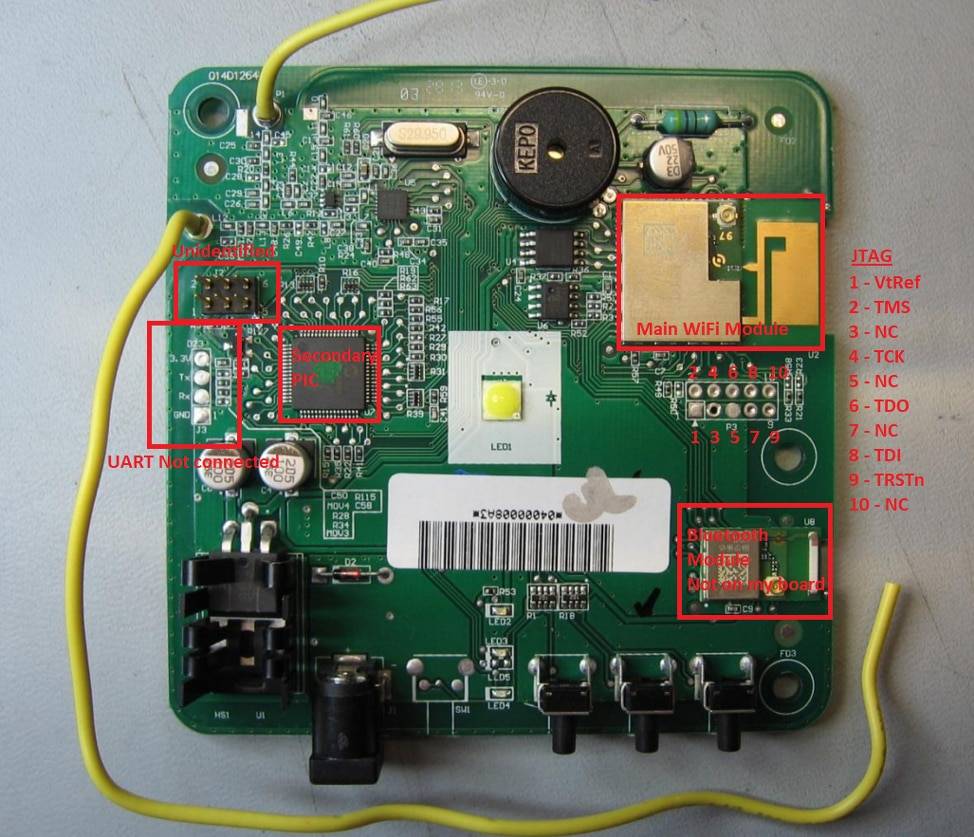

ChamberlainMyQ Hub的内部

拆解集线器后,发现一个用于处理Wi-Fi和Web通信的小型SOC(片上系统)模块和一个用于控制车库门和远程门传感器的射频侧的辅助PIC微控制器。FCC网站上列出的MyQ Hub 还包括一个蓝牙模块,该蓝牙模块在我购买的两个MyQ Hub中不存在。

UART连接已断开或未启用,但JTAG连接可以直接与主Wi-Fi模块通信。通过JTAG连接,我可以转储闪存芯片的全部内容,并不受限制地调试系统。Wi-Fi的主要模块是运行RTOS(实时操作系统)的Marvell微控制器,其功能与普通Linux系统有很大不同。尽管它仍将运行预定义的应用程序,但RTOS通常没有像传统系统那样的文件系统。我提取了Marvell微处理器的全部内容,并能够分析程序集并确定Web服务器的行为。

通过浏览Web服务器代码,我能够通过本地API识别设备的设置方式,并找到一些有趣的,尽管不是很有用的命令。

本地API命令

我发现可以访问的URL数量很多,还有一些其他API路径,但是无法发起攻击,我决定研究其他攻击媒介。

我没有花太多时间研究第三方攻击媒介和远程API,因为它已成为研究的一个灰色领域。在使用/ sys / mode API调用进行测试时,我能够将设备设置为软出厂重置,在此我可以尝试将设备添加到其他帐户。通过捕获移动应用程序上的SSL流量,我可以看到它失败了,因为序列号已被注册到另一个帐户。我使用一种称为SSL解锁的技术来解密来自Android应用程序的流量;我将在以后的博客中发布更详细的说明此过程的信息。我想要尝试的一件事是修改Android应用程序以发送其他序列号。由于我认为该设备从未清除过原始的车库门信息,可能已经从新帐户打开了设备。但是,所有这些都是推测,并且未经测试,因为我不想访问远程API。

我查看的最后一个向量是RF。我开始尝试打破远程门传感器和集线器之间的频率调制。我最初认为这是某种FSK(频移键控),其中数据以数字方式传输。如果信号处于一种频率,则对应的位为0,如果信号显示于另一频率,则该位为1。由于MyQ远程传感器使用的是3个不同的频率,而不仅仅是两个,因此这一想法被放弃了。

查看门传感器的FCC归档文件时,我注意到他们进行了特别有用的修改。

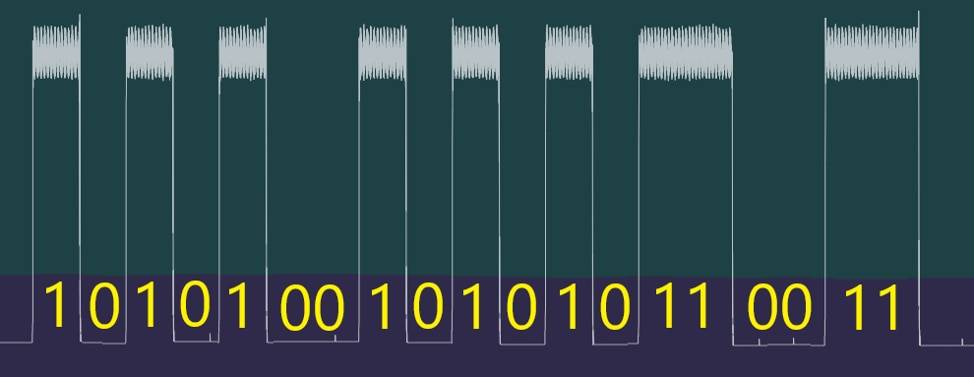

OOK代表“ On OFF Keying”,是将数字位编码为RF的另一种方法。OOK将发送信号(1)或不发送信号(0)。这意味着发送器和接收器都必须同步。

开关键控图形表示

这是从MyQ远程门传感器捕获的信号的二进制表示形式,这是整个信号的紧密放大窗口。

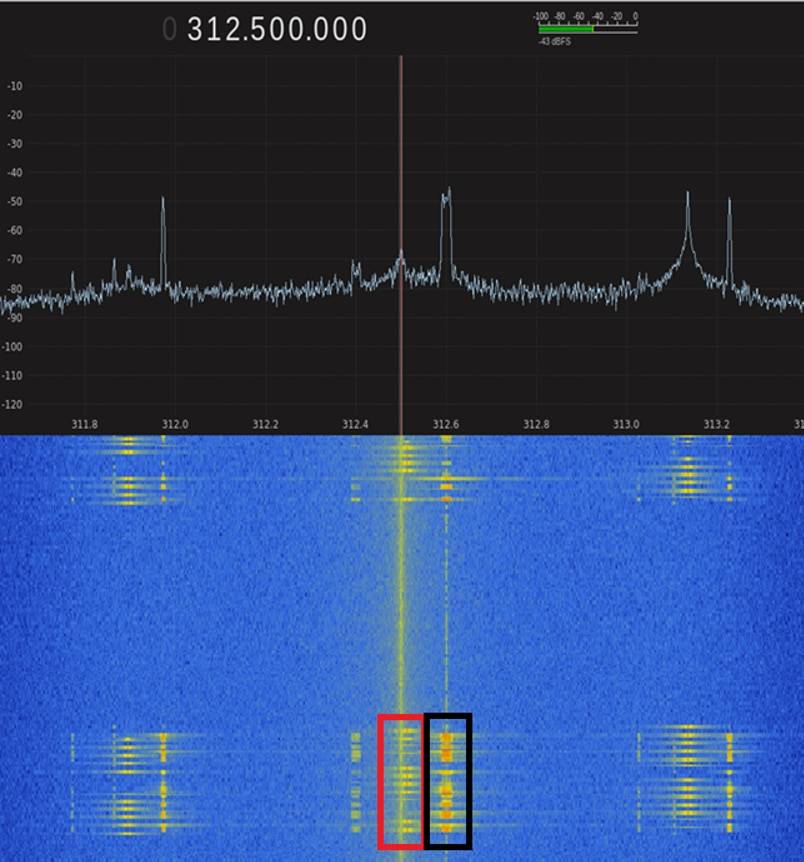

捕获一条完整的消息,每种颜色的频率不同。

aaaaaaaa559999aa59655659a6965aa9a99996aa6aa 0aaaaaaaa55a9699a6566696699555a6a55569665555 00aaaaaaaa559999aa59655659a6965aa9a99996aa6aa

我可以观察到从所有三个频率捕获的状态传输并转换为十六进制。如上面的彩色所示,很容易识别传输中的数据模式,但是我始终无法破解它来从我的SDR(软件定义无线电)中任意传输错误状态。还注意到,Chamberlain的RF工程师不仅将信号分为三个独立的频率,而且还通过实施滚动代码来提升安全性。如果对诸如标准车库门开启器或汽车钥匙扣之类的滚动编码技术很熟悉,滚动码设备可防止攻击者直接捕获并重放信号。

攻击者克服滚动码设备的方式是通过一种称为“ 滚动卡纸 ”的方法。攻击者将阻塞来自发送器的滚动码信号,阻止其一直传到接收器,同时捕获有效的滚动码并存储它。 这样,攻击者现在拥有了接收者从未见过的未使用和有效的滚动代码。这种方法的问题是,通常受害者会注意到车库门或汽车没有解锁。Roll Jam的一种更隐秘的方法是始终捕获最新代码并重放最新信号减1。这样,汽车或车门将打开,但攻击者仍拥有最新代码以供使用。

MyQ还具有滚动代码实现,我可以针对该代码开发一种变体。我采用了通过直接在有效信号频率附近发送大量“噪声”来干扰接收器原始代码的方法。这会导致MyQ集线器中的接收器过载,并且听不到有效信号。但是,凭借SDR的精度,我能够忽略正在传输和存储信号的噪声。由于我必须同时收听和阻塞三个频率,这使情况更加复杂。

在此博客中描述的与Chamberlain车库门枢纽相关的研究中,唯一的干扰是在车库门枢纽传输状态信号时的最短时间内对未许可频谱无线电频率进行了干扰。

该技术有效,但是由于远程传感器和MyQ Hub始终在RF领域具有优势,因此不可靠。攻击的干扰性很好,但是,由于我在车库外面,并且遥感器和集线器都位于同一个车库内,因此很难以车库门和墙壁作为障碍物同时堵塞和收听。借助功率更高的无线电,频率调谐的天线以及FCC法规,远程传感器的干扰可能发生的距离比我在实验室环境中能够测试的距离还要远。

遥感器信号(红色)和干扰(黑色)的视图

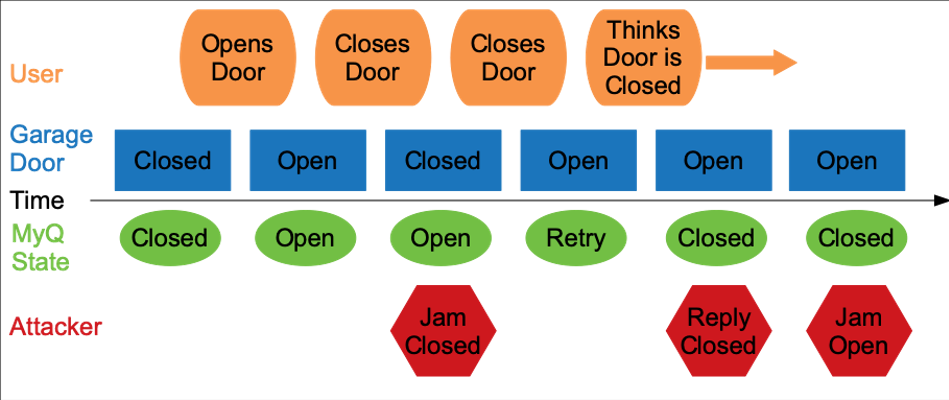

通过可靠的干扰工作,我确认当用户通过MyQ应用程序关闭车库门时,远程传感器永远不会响应关闭的信号,因为我正在干扰它。该应用程序将警告用户“发生错误,请再试一次。在这里,普通用户即使不直接看到车库门,也会认为他们的车库门确实是打开的,而实际上却是安全关闭的。如果用户相信MyQ应用程序,那么他们将按照应用程序指示进行操作并“重试” ,这就是车库门无状态性发挥作用的地方。MyQ集线器将打开/关闭信号发送到车库门,并且它将打开,因为它已经关闭,并且只是在改变状态。这使攻击者可以直接进入车库,在许多情况下可以进入住宅。

由于现在车库门确实是打开的,攻击者可能不想让状态保持原样,通知受害者再次出了问题。将车库门置于关闭状态并允许应用清除错误将使受害者放心。这可以通过重放先前捕获到的关闭信号来执行,或者以最简单的方式从车库门上搭扣上卸下遥感器并将其放置在垂直位置,向集线器发出门已关闭的信号成功。

攻击复制状态流程图

我还意识到,在现实世界中,攻击者不可能整日坐在车库外面,因此我决定自动进行攻击。我使用GNU无线电实现JIT(及时)干扰方法,使SDR在MyQ的三个独立频率上处于休眠状态。一旦发现远程门传感器开始传输,它将动态启用并开始干扰信号。

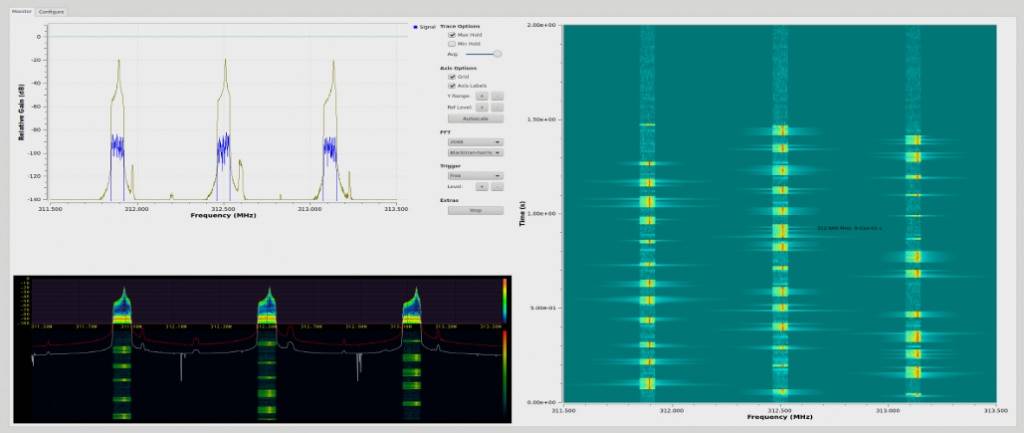

GNU Radio JIT的3种同时频率干扰和状态捕获

通过创建一个可以放在车库门附近看不见的小型设备,扩展了此类攻击的用例,我的FHSS白皮书中也对此技术进行了更详细的描述。JIT干扰使使用RF三角测量很难定位设备,并使其具有更好的操作能力。

虽然这对于使用MyQ Hub的个人来说可能不太常见,但请回想一下之前提到的与MyQ进行车库交付的第三方合作伙伴关系。另一种可能的攻击是交付驱动程序使用该应用程序时。用户注册此服务的主要原因是将包裹递送到安全位置(车库),即使他们不在家中也是如此。如果送货司机使用MyQ集线器进行车库内送货,则受害者可能会不在场,但可以通过Internet上的MyQ应用程序访问以打开或关闭车库门。黑客可能会发动这种攻击,受害者可能更有可能相信这扇门实际上是打开的。我已在2019年9月25日向Chamberlain完整披露了我的发现,包括干扰攻击的详细复制步骤。我还与第三方交付驱动程序就此问题与Chamberlain进行了交谈,以及如何将其纳入此攻击模型。在对该问题进行了广泛的测试和确认之后,供应商发布了myQ App的更新,版本为4.145.1.36946。此更新向用户提供了有价值的警告消息,指示车库门状态可能不准确,但并不能消除用户远程控制门本身的麻烦。

物联网设备的妙处在于它们解决了我已经学会处理的问题。在我体验了这些设备的便利性和自动化,保护或帮助我生活的方式之后,很难看到它们消失了。这种轻松和自动化通常掩盖了它们可能带来的潜在安全威胁。甚至随着时间的推移对手动产品进行简单的增强也会产生这种效果。例如,汽车中的旧版车库门开启器,捕获和重放基本信号的能力将威胁从物理空间转变为数字空间。尽管ChamberlainMyQ Hub最终提供了一种比其前任产品更为安全的访问车库的方法,但消费者应注意,技术平台的任何扩展,例如使用WiFi,移动应用和FHSS RF传输,也会扩展可能的威胁矢量。

最后,我要指出,基于攻击和安装足迹的复杂性,对该目标进行实际攻击的可能性很小。我已经与Chamberlain(Chamberlain)讨论了这一点,Chamberlain(Bamberlain)验证了发现并同意这一评估。Chamberlain已经做出了明确的努力来构建安全的产品。

本文翻译自:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/we-be-jammin-bypassing-chamberlain-myq-garage-doors/?utm_source=twitter_mcafee&utm_medium=social_organic&utm_term=&utm_content=&utm_campaign=&sf227566039=1如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh