0x01 基本信息

当前我们正处于全球经济低迷期,应聘者多于有工作的人,恶意行为者已经利用这种手段诱使不知情的受害者打开载有恶意软件的文档。尽管在这种时间里攻击主要是由低级欺诈者进行的,但能力更强的威胁行为者也利用这场危机作为躲藏在视野中的机会。

McAfee Advanced Threat Research(ATR)发现,针对航空航天和国防行业的恶意网络活动有所增加。在2020年的竞选活动中,McAfee ATR发现了一系列恶意文件,其中包含从领先的国防承包商那里获得的职位发布,以非常有针对性的方式用作诱饵。这些恶意文档旨在发送给受害者,以安装数据收集木马。这些攻击的受害人目前尚不清楚,但是根据职务说明,它们似乎是针对具有诱饵文件内容相关技能和经验的人。该APT活动似乎与行业其他地方报道的活动类似,因此我们可以得出结论,这项研究是不同活动集的一部分。该活动利用了来自多个欧洲国家的受损基础设施来托管其指挥和控制基础设施,并将植入木马分发给目标受害者。

这类攻击手法已在2017年和2019年之前使用类似方法出现,目的是收集有关关键军事和国防技术的情报。2017年的竞选活动还使用了诱饵文件以及领先的国防承包商的工作岗位;此操作针对的是诱饵中使用的国防承包商雇用的个人。基于从鱼叉式网络钓鱼电子邮件中获得的一些见解,该活动的任务是收集有关其雇主正在开发的某些项目的数据。

2020年活动的技术,战术和战术(TTP)与我们之前在2017年和2019年观察到的相同作案方式的活动非常相似。根据我们的分析,鉴于众多相似之处,这似乎是2019年活动的延续。观察到这些相似之处既存在于用于执行植入的Visual Basic代码中,也存在于2019年和2020年植入之间的一些核心功能中。

因此,2020年攻击活动的关联指向2017年和2019年的先前活动,该活动先前归因于被称为Hidden Cobra的威胁参与者组。“隐藏眼镜蛇”是一个笼统的术语,用于指称美国政府将其归因于朝鲜的威胁组织。隐藏的眼镜蛇包括来自行业标签Lazarus,Kimsuky,KONNI和APT37的威胁活动。多年来,针对这些组织的针对全球组织的网络攻击计划已被记录在案。他们的目标范围从收集有关军事技术的数据到领先交易所的加密货币盗窃不等。

我们的分析表明,2020年活动的目的之一是在受害者的机器上安装数据收集植入木马。这些DLL植入程序旨在从受害者的机器中收集基本信息,以识别受害者。从目标机器收集的数据可能有助于分类目标的价值,攻击者在2020年的竞选活动中使用了几种不同类型的植入木马。

这些攻击活动通过恶意网络攻击活动影响韩国和外国的安全,McAfee ATR在此博客中分析了2020年上半年开展的多个活动。

最后,我们看到对手将虚假招聘活动扩展到国防和航空航天领域以外的其他领域,例如伪装成动画工作室财务职位的文件。

0x02 攻击目标:国防与航天工业

这不是我们第一次观察到威胁参与者利用国防和航空航天业来诱骗恶意文件。在2017年和2019年,我们努力将恶意文档发送到包含主要国防承包商职位职位的目标

这些攻击活动的目的是收集有关特定计划和技术的信息。像2017年的竞选活动一样,2020年的竞选活动也利用了几个领先的国防和航空航天组织的合法职位发布。在McAfee ATR观察到的2020年活动中,与2017年行动相同的一些国防承包商再次被用作诱骗恶意文件的诱饵。

2020年提到的这项新活动使用的技术,战术和程序(TTP)与2017年针对国防工业基地 (DIB)的个人的攻击活动中所见的相似。2017年的活动被美国政府列入起诉书中,并归因于“隐藏眼镜蛇”威胁组织

0x03 攻击概述

0x04 第一阶段:初始访问

这项最近的活动使用恶意文档,通过模板注入攻击在目标系统上安装了恶意软件。此技术允许武器处理的文档下载包含将要执行的宏的外部Word模板。由于宏嵌入在下载的模板中,因此这是一个已知的技巧,用于绕过静态恶意文档分析和检测。

此外,这些恶意Word文档包含与这些主要国防承包商的合法工作有关的内容。这三个组织均与美国政府签订了规模不等,规模不等的有效国防合同。

这些文件的时间表已于2020年3月31日至2020年5月18日期间发送给了未知数量的目标。

文件建立时间表

恶意文档是将恶意代码引入受害者环境的主要切入点。这些文件包含了来自国防,航空和其他部门的工作说明,以吸引他们。目的是将这些文档发送到受害者的电子邮件中,以期打开,查看并最终执行有效负载。

如前所述,对手使用了一种称为模板注入的技术。在我们的例子中,当文档包含.docx扩展名时,这意味着我们正在处理Open Office XML标准。.docx文件是包含多个部分的zip文件。攻击者使用模板注入技术,将指向模板文件的链接放在.XML文件之一中,例如,链接位于settings.xml.rels中,而外部oleobject负载位于document.xml.rels中。该链接将从远程服务器加载模板文件(DOTM)。我们观察到这是一个聪明的技术,被多个对手使用,旨在使文档最初看起来很干净,随后加载恶意软件。将这些模板文件中的某些文件托管在远程服务器上时,它们会重命名为JPEG文件,以避免怀疑和绕过检测。这些模板文件包含Visual Basic宏代码,该代码将DLL植入程序加载到受害者的系统上。

前面我们提到docx文件(如xlsx和pptx)是OOXML标准的一部分。定义该标准的文档描述了可以用作示例的语法和值。有趣的文件是“ settings.xml”文件,可以在docx zip文件的“ Word”容器中找到该文件。该文件包含有关语言,标记等的设置。首先,我们从settings.xml文件中提取了所有数据,并开始进行比较。以下所有文档均包含相同的语言值:

例如:w15:val =” {932E534D-8C12-4996-B261-816995D50C69}” />XML文件以GUID值结尾,该GUID值以值“ w15”开头。

根据Microsoft文档,w15定义PersistentDocumentId类。当将该对象序列化为xml时,其限定名称为w15:docId。128位GUID设置为ST_Guid属性,根据Microsoft文档,该属性引用唯一的令牌。Used类生成一个GUID以用作DocID并生成关联的密钥。客户端将GUID存储在该结构中,并保留在doc文件中。例如,如果我们将创建一个文档并“另存为”,则w15:docId GUID将一直保留到新创建的文档中。这对我们上面的列表意味着什么?具有相同GUID值的文档需要按时间顺序放置,然后我们可以说最早的文档是其余文档的根文件,例如:

我们从上表可以说的是,“ _ IFG_536R.docx”是我们观察到的第一个文档,而具有相同docID值的以后的文档是从相同的基础文档创建的。

增加这个断言;在settings.xml文件中,可以找到值“ rsid”(样式定义的修订标识符)。根据Microsoft的文档:“此元素指定一个唯一的四位数字,该数字将用于确定上一次修改此样式定义的编辑会话。该值应遵循以下约束:指定相同rsid *值的所有文档元素应对应于同一编辑会话期间所做的更改。编辑会话定义为在任何两个后续保存操作之间进行的编辑时间。”

让我们从“ * _IFG_536R.docx”中的rsid元素值开始:

并与“ * _PMS.docx”中的rsid元素值进行比较:

这两个文档的前四个编辑会话的rsid元素相同。这表明这些文档(尽管它们现在是分开的)源自同一文档。

挖掘更多的值和元数据(我们知道它们可以被操纵),我们根据创建日期按时间顺序创建了以下概述:

当我们放大DocID“ 932E534d(..)”时,我们读取XML代码中的模板文件的值:“单行(空白).dotx” –该模板名称似乎由多个“作者”名称使用。版本号指示文档中可能的更改。

注意:表中带有“ No DocID”的文档是包含宏/有效载荷的“ dotm”文件。

所有文件都是使用Word 2016创建的,并且安装了英语和韩语。对元数据的分析表明,很有可能从公共根文档创建了恶意文档。

在我们的调查过程中,有几份文件被标记为非恶意文件。乍一看,它们似乎并不重要,也不相关,但是更深入的调查显示它们之间是如何联系的。这些文件在构建最终发送给受害者的最终恶意文件中发挥了作用。根据元数据信息对这些文档的进一步分析表明,它们包含与对手创建的主要文档的关系。

通过Microsoft Print to PDF服务创建的两个带有航空航天和国防工业主题图像的PDF文件(* _ SPE_LEOS和* _ HPC_SE)与*** _ ECS_EPM.docx一起提交。这些PDF文件的命名约定与所使用的恶意文档非常相似。该名称包括国防承包商职位的缩写,就像恶意文件一样。通过Microsoft Print to PDF服务,可以将Microsoft Word文档中的内容直接打印为PDF。在这种情况下,这两个PDF文件是从原始Microsoft Word文档(作者为“ HOME”)生成的。作者“ HOME”出现在多个恶意文档中,其中包含与航空航天,国防和娱乐业相关的工作描述。在一个存档文件中发现了PDF,表明LinkedIn可能已被对手用来定位受害者。这与行业报道的攻击活动中观察到的情况类似。但是,如前所述,此博客中涵盖的研究是不同活动集的一部分。

使用*** _ ECS_EPM.docx提交的PDF文件中的元数据已在上下文中包含伪造的LinkedIn

深入研究远程模板文件将揭示有关宏代码结构的其他一些见解。第二阶段的远程文档模板文件包含Visual Basic宏代码,该代码旨在提取双base64编码的DLL植入木马。内容全部编码在由宏代码提取的远程DOTM文件中的UserForm1中。

宏代码(17.dotm)用于提取嵌入式DLL

此外,代码还将提取嵌入的诱饵文档(包含工作说明的干净文档)以显示给受害者。

代码(17.dotm)提取干净的诱饵文档

自动执行时执行的宏代码(** _ dds_log.jpg)

0x05 第二阶段:删除恶意DLL

攻击者使用了通过第二阶段恶意文档传递的恶意DLL文件来监视目标。这些恶意文件旨在将DLL植入木马丢弃到受害者的计算机上,以收集初始情报。在此活动中,对手利用已修补的SQL Lite DLL从其目标中收集基本信息。这些DLL被修改为包括在某些情况下在受害者的计算机上执行时将在受害者的计算机上执行的恶意代码。这些DLL的目的是/曾经从受感染的受害者那里收集机器信息,这些信息可用于进一步识别更有趣的目标。

发送给目标受害者的第一阶段文档包含一个嵌入式链接,该链接下载了远程文档模板。

Word / _rels / settings.xml.rels中包含的嵌入式链接

DOTM(Office模板文件类型)文件负责将修补的DLL加载到受害者的计算机上以收集和收集数据。这些DOTM文件是使用直接编码到文件结构中的DLL文件创建的。这些DOTM文件存在于受攻击者破坏的远程服务器上。第一阶段文档包含一个嵌入式链接,指向该文件的位置。当受害者打开文档时,将加载远程DOTM文件,该文件包含用于加载恶意DLL的Visual Basic宏代码。根据我们的分析,这些DLL于2020年4月20日首次出现,并且根据我们的年龄和患病率数据,这些植入木马已针对这种攻击进行了定制。

下图可以表示攻击的工作流程:

为了确定将加载或下载最终植入木马的恶意DLL,我们从分流阶段中找到的Office文件中提取了以下DLL文件:

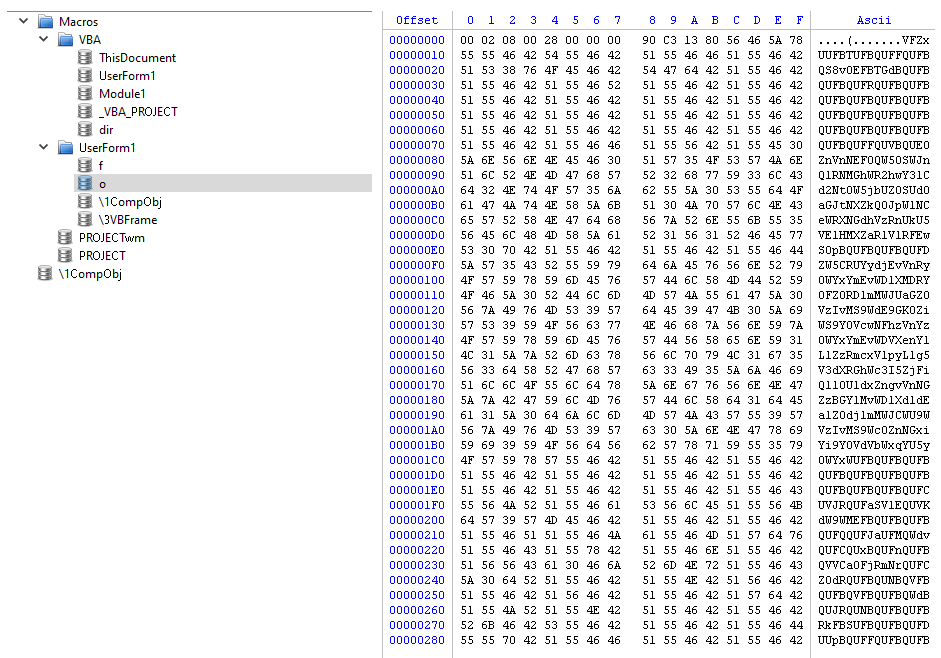

这些DLL文件是来自好软件库(如我们的分析中找到的SQLITE库)的修补版本,并通过包含在DOTM文件中的VBScript加载,该文件加载了此分析中所述的双重Base64编码DLL。DLL是用UserForm1编码的(包含在Microsoft Word宏中),主要的宏代码负责提取和解码DLL植入。

DOTM文件结构

以UserForm1编码的植入DLL

从我们的分析中,我们可以验证第三阶段使用的DLL如何是内部植入恶意软件的合法软件,每次使用一组参数调用特定功能时都将启用这些DLL。

静态分析样本,可以提取用于存储植入木马的合法软件,例如,从DOTM文件提取的DLL文件之一是修补的SQLITE库。如果我们在提取的DLL中比较原始库,则可以发现两个示例之间有很多相似之处:

左侧为合法库,右侧为恶意库

如前所述,patch后的DLL和原始SQLITE库共享许多代码:

两个DLL内部共享很多代码

第一个DLL阶段需要某些参数才能在系统中启用和启动。我们分析的Office文件的宏代码包含以下参数的一部分:

在文档的pcode中找到的信息

在VBA宏中找到的数据具有以下详细信息:

· 模拟Windows SID的32位密钥

· 第一个参数属于用于启动恶意活动的解密密钥。

· 作者可以选择此选项,以使该值更现实

· 活动编号

DLL工作流程

对从“ docm”文件(感染的第二阶段)提取的DLL的分析显示,这些DLL存在两种类型的操作:

DLL直接执行:

· DLL在系统中解压缩新的有效负载。

驱动器DLL:

· DLL从远程服务器下载新的DLL植入程序,从而将额外的DLL负载提供给系统。

对于这两种方法,植入木马都开始收集目标信息,然后联系命令和控制(C2)服务器

我们将分析重点放在了未打包到系统中的DLL文件中。

植入木马分析

用户打开Office文件进行交互后,将执行DLL植入。正如我们所解释的,VBA宏的p代码包含执行植入系统所需的部分参数。

执行过程中,新的DLL植入文件将在用户的AppData文件夹内的一个文件夹中解压缩(取决于ID):

C:\ Users \ user \ AppData \ Local \ Microsoft \ Notice \ wsdts.db

如果我们要观察C2域内的恶意连接,则必须使用5个不同的参数启动DLL文件。在我们的分析中,我们观察到如何通过以下命令行启动DLL:

C:\ Windows \ System32 \ rundll32.exe“ C:\ Users \ user \ AppData \ Local \ Microsoft \ Notice \ wsdts.db”,sqlite3_steps S-6-81-3811-75432205-060098-6872 0 0 61 1

启动恶意植入程序所需的参数为:

正如我们所解释的,植入程序是修补过的SQLITE文件,这就是为什么我们可以找到用于启动恶意植入程序,使用某些参数执行二进制文件的其他功能的原因。必须使用特定的导出“ sqlite3_steps”以及前面提到的参数。

静态分析代码,我们可以看到有效负载仅检查这5个参数中的2个,但是必须存在所有这些参数才能执行植入:

sqlite恶意函数

0x06 第三阶段:网络规避技术

攻击者总是试图使其入侵未被检测到,这就是为什么通常要观察一些技术,例如模仿系统中存在的同一User-Agent。例如,在受害者的Web浏览器配置中使用相同的User-Agent字符串,将有助于避免基于网络的检测系统将传出的流量标记为可疑。在这种情况下,我们观察到攻击者如何通过使用Windows API ObtainUserAgentString获得User-Agent并使用该值连接到命令和控制服务器:

如果植入木马无法检测到系统中的User-Agent,它将改为使用默认的Mozilla User-Agent:

动态运行示例并拦截TLS流量,我们可以看到与命令和控制服务器的连接:

不幸的是,在我们的分析过程中,C2并未激活,这限制了我们进行进一步分析的能力。

发送到C2通道的数据包含以下信息:

在我们的分析中,我们至少可以找到5个不同的系列ID,这表明本文档中的分析只是冰山一角:

0x07 第四阶段:持久性

在我们的分析中,我们可以观察到对手如何通过将LNK文件传送到启动文件夹来确保持久性

该永久LNK文件的值在每个样本中都被硬编码:

通过Windows API NtCreateFile和NtWriteFile动态地将LNK写入启动文件夹中。LNK文件包含使用所需参数执行DLL文件的路径。

0x08 关联样本1:2020年外交和政治攻击活动

对2020年竞选活动的进一步调查显示,其他链接表明该对手正在利用韩国国内政治作为诱惑。对手使用与国防工业诱饵相同的技术,用朝鲜语创建了多个文档。2020年4月6日,文件作者JangSY出示了一份值得注意的文件,标题是美韩两国的《美韩关系与外交安全》。

美韩关系与外交安全

该文档托管在文件共享站点*hxxps://web.opendrive.com/api/v1/download/file.json/MzBfMjA1Njc0ODhf?inline = 0上,*并且包含一个嵌入式链接,该链接指向另一个文件共享上托管的远程DOTM文件。BASE64编码值MzBfMjA1Njc0ODhf是与文件共享平台od.lk相关联的用户的唯一标识符。

发现一个具有标题test.docx的相关文件,该对手已于2020年4月开始对这些文件进行测试。该文件包含与上述内容相同的内容,但旨在通过将远程模板文件托管在私有文件中来测试其下载,利用pubmaterial.dotm作为其远程模板的文档也向URL hxxp://saemaeul.mireene.com/skin/visit/basic/发出了请求。

此域名(saemaeul.mireene.com)与到2020年也出现的许多其他韩语恶意文件相关,包括与政治或外交关系有关的文件。其中一个文件(81249fe1b8869241374966335fd912c3e0e64827)将该标题用作第21 届国民议会选举,这可能表明对韩国政治感兴趣的人是目标。例如,另一个文档(16d421807502a0b2429160e0bd960fa57f37efc4)使用了个人姓名,即李在春导演。它还共享相同的元数据。

根据嵌入的元数据信息,这些文档的原始作者为Seong Jin Lee。但是,在文档模板创建过程中,对手使用的最后一个修改作者(机器人Karll)对于这组恶意文档是唯一的。此外,这些文件包含与韩国国内政策有关的政治诱惑,表明这些文件的目标也说朝鲜语。

0x09 关联样本2:2019年伪造工作招聘活动

从2019年开始的一次短暂活动,以印度的航空航天业为诱饵,使用的方法与最新一次在2020年使用国防工业的活动的方法非常相似。一些2020年活动的TTP与2019年末的行动相匹配。行业报告也将2019年的活动归因于Hidden Cobra。

从2019年10月开始的竞选活动还利用航空航天和国防作为诱饵,使用了合法工作的副本,就像我们在2020年竞选活动中观察到的那样。但是,这次攻击活动是孤立于印度国防部门的,据我们所知没有扩大。该文件还包含印度一家领先的航空公司的工作职位;该公司专注于航空航天和国防系统。此目标与2020年操作保持一致,并且我们的分析表明,此系列中使用的DLL也是经过修改的SQL Lite DLL。

根据我们的分析,在2019年10月的时间范围内创建了几种植入木马变体,表明可能还会出现其他恶意文件。

与2019年活动的一个显着区别是主要恶意文件包含植入木马有效载荷,这与依赖Microsoft Office远程模板注入技术的2020年活动不同。即使技术不同,我们在开始剖析远程模板文档时也确实观察到了相似之处。文档中嵌入的VBA代码内有一些关键相似之处。在下面,我们可以看到在提取/删除/执行有效载荷的VBA代码中,两个紧密匹配的基本功能的2019年(左)和2020年(右)并排比较。

VBA代码13c47e19182454efa60890656244ee11c76b4904(左)和acefc63a2ddbbf24157fc102c6a11d6f27cc777d(右)

VBA宏在文件路径中放置了thumbnail.db的第一个有效负载,类似于2020年使用的文件路径。

VB代码还将解密密钥传递到DLL有效负载thumbnail.db。在下面可以看到thumbnail.db中接受这些参数的代码。

打开包装的thumbnail.db bff1d06b9ef381166de55959d73ff93b

有趣的是此信息被传递的结构。2019年的样本与我们在2020年竞选活动中记录的样本相同。

发现的另一个相似之处是.dll植入木马的位置存在于2019年和2020年样品的完全相同的位置; “ UserForms1”下的“ o”字段。

13c47e19182454efa60890656244ee11c76b4904的“ o”字段

所有2020年的.dotm IoC都在“ UserForms1”下的“ o”字段中包含相同的.dll植入木马,但是,为了不用单独的截图覆盖此编写,下面仅描述了一个示例。在这里,你可以看到2019年和2020年“ o”部分之间的相似之处。

acefc63a2ddbbf24157fc102c6a11d6f27cc777d的“ o”字段

另一个相似之处是双base64的编码,我们确实要注意,其他攻击者也可能使用这种类型的编码。但是,当你将这些相似之处与印度国防承包商的诱饵文件相结合时,这两个攻击活动之间的联系就会更多地倾向于可能来自共同作者。这可能表明另一种技术已添加到攻击者的攻击媒介库中。

保持活动动态并更难以检测的一种方法是远程托管植入代码。将植入木马嵌入发送给受害者的文件中有一个缺点。在文件到达受害者的收件箱之前就可以检测到植入代码。远程托管它可以使植入木马易于使用新功能切换,而不会冒将文档归类为恶意文件的风险。

**-HAL-MANAGER.doc UserForm1,带有双重base64编码的DLL

17.DOTM UserForm1,具有来自** _ DSS_SE.docx的双base64编码的DLL

根据代码相似性分析,-HAL-Manager.doc中嵌入的植入木马与2020年活动的植入木马具有某些相似性。但是,我们认为2019年竞选活动中与-Hal-Manager.doc相关的植入木马可能是另一个组件。首先,除了Visual Basic宏代码和编码方法(双base64)中明显的相似之处之外,还有一些功能级别的相似之处。DLL文件以类似参数的方式运行。

DLL执行代码**-Hal-Manager.doc植入

DLL执行代码2020植入

由于没有发现鱼叉式网络钓鱼电子邮件,因此无法确切了解攻击者的行为。但是,我们可以从威胁情报和诱饵文档上下文的分析中获得一些信息。诱饵文件包含与有效国防合同有关的工程和项目管理职位的职务说明。正如我们在先前的活动中所观察到的那样,在针对性的鱼叉式网络钓鱼活动中接收这些文件的个人可能会对这些诱饵文件中的内容以及与国防工业的某些知识或关系感兴趣。

我们对2019年和2020年攻击活动的分析揭示了一些有趣的信息,它们背后的指挥和控制基础设施包括在意大利和美国托管的域名。在调查过程中,我们观察到一种使用合法域托管命令和控制代码的模式。由于大多数组织不会阻止受信任的网站,因此这对对手很有好处,因为这可能会绕过安全控制措施。此外,2019年和2020年的招聘攻击活动都共享了托管在elite4print.com上的同一命令和控制服务器。

Hidden Cobra于2020年使用了mireene.com域名及其各个子域名。被确定用于2020年各种运营的域名属于mireene.com域,它们是:

· saemaeul.mireene.com

· orblog.mireene.com

· sgmedia.mireene.com

· vnext.mireene.com

· nhpurumy.mireene.com

· jmable.mireene.com

· jmdesign.mireene.com

· all200.mireene.com

其中一些攻击使用与2020年国防工业攻击活动类似的方法:

· 标题为*欧洲外部行动服务* 的恶意文件

· 与韩国语标题文档*비 건* *미 국 무 부* *부 장 관* *서 신* *DOC*(状态对应20200302.doc国务秘书)。

0x10 TTPs

该攻击活动的TTP与2017年以前的隐藏式眼镜蛇行动的TTP保持一致,使用了与诱饵相同的国防承包商。2017年的活动还利用了恶意的Microsoft Word文档,其中包含与某些技术有关的职位发布,例如涉及航空航天和军事监视程序的工程和项目管理职位的职位描述。这些职务说明是合法的,并且直接从国防承包商的网站上获取。此活动中使用的利用方法依赖于远程Office模板注入方法,这是我们最近看到的状态参与者使用的一种技术。

但是,使用诸如EvilClippy之类的工具来操纵Microsoft Office文档的行为并不少见。例如,威胁行为者可以使用预制的工具包来操作干净的文档并嵌入恶意元素;这样可以节省时间和精力。此方法将生成可在整个广告系列中使用的一致格式。结果,我们观察到某些恶意元素如何嵌入文档(即双base64编码的有效负载)的一致性。在MITER ATT&CK框架上进一步映射这些技术,使我们能够可视化对手用来剥削受害者的各种技术。

恶意文档的MITER ATT&CK映射

这些Microsoft Office模板托管在命令和控制服务器上,下载的链接嵌入在第一阶段的恶意文档中。

这些诱饵文档中的职位发布是与特定的美国国防计划和团体一起工作的职位:

· F-22战斗机计划

· 国防,太空与安全(DSS)

· 太空太阳能电池用光伏

· 航空综合战斗机集团

· 军用飞机现代化计划

像以前的行动一样,对手正在利用这些诱饵来瞄准个人,这些人很可能冒充招聘者或参与招聘的人。我们观察到的一些职位发布:

· 高级设计工程师

· 系统工程师

像LinkedIn这样的专业网络可能是用来提供这些类型的职位描述的地方。

0x11 IOCs

0x12 分析总结

总而言之,ATR一直在使用假的职务说明跟踪针对航空航天和国防工业的针对性攻击活动。基于共享的TTP,该活动系列看起来非常相似,与2017年发生的攻击活动系列也针对同一行业。这项攻击活动于2020年4月上旬开始,最新活动在6月中旬进行。该活动的目的是在职务说明中收集与行业相关的个人的信息。

此外,我们对恶意文件的取证研究表明,这些文件是由同一对手使用韩语和英语语言系统创建的。此外,发现用于构建这些文档的合法模板文件也为该攻击活动的发展进行了一些初步研究。尽管McAfee ATR之前已经观察到这些技术,但在2017年和2019年的先前活动中使用相同的TTP,我们可以得出结论,2020年的活动有所增加。

威胁检测:

· Trojan-FRVP!2373982CDABA

· Generic Dropper.aou

· Trojan-FSGY!3C6009D4D7B2

· Trojan-FRVP!CEE70135CBB1

· W97M/Downloader.cxu

· Trojan-FRVP!63178C414AF9

· Exploit-cve2017-0199.ch

· Trojan-FRVP!AF83AD63D2E3

· RDN/Generic Downloader.x

· W97M/Downloader.bjp

· W97M/MacroLess.y

NSP将在“ HTTP:Microsoft Office OLE任意代码执行漏洞(CVE-2017-0199) ”攻击名称中添加新的签名。更新后的攻击是我们最新的NSP sigset版本的一部分: sigset 10.8.11.9 于 2020 年7月28 日发布.KB详细信息可以在这里找到:KB55446

[1] https://www.bbc.co.uk/news/business-53026175

[2] https://www.welivesecurity.com/2020/06/17/operation-interception-aerospace-military-companies-cyberspies/

[3] https://www.justice.gov/opa/pr/north-korean-regime-backed-programmer-charged-conspiracy-conduct-multiple-cyber-attacks-and

[4] https://www.justice.gov/opa/pr/north-korean-regime-backed-programmer-charged-conspiracy-conduct-multiple-cyber-attacks-and

5 https://www.us-cert.gov/northkorea

[5] https://www.virustotal.com/gui/file/4a08c391f91cc72de7a78b5fd5e7f74adfecd77075e191685311fa598e07d806/detection-Gamaredon Group

[6] https://docs.microsoft.com/zh-cn/openspecs/office_standards/ms-docx/550efe71-4f40-4438-ac89-23ec1c1d2182

[7] https://www.welivesecurity.com/2020/06/17/operation-interception-aerospace-military-companies-cyberspies/

[8] https://otx.alienvault.com/pulse/5e8619b52e480b485e58259a

本文翻译自:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/operation-north-star-a-job-offer-thats-too-good-to-be-true/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh