从2017年开始非法加密挖矿(亦称作“cryptojacking”)就成了最常见的网络攻击方式。cryptojacking的攻击者会在攻击的设备中秘密地安装加密货币挖矿软件。通过消耗CPU和电力来处理加密货币交易,因此从技术层面来说,这个软件并算不上是恶意软件。由于Cryptojacking并不需要攻击者来建立命令和控制,所以它非常受黑客的欢迎。如果2017年是恶意软件盛行的年代,那么2018年就好像是加密矿工之年。在2018年有人曾预测,Cryptojacking大有取代勒索软件,成为最常见的网络威胁的趋势。不过随着虚拟货币价格的暴跌,2019年下半年,加密货币网络安全威胁下降了78%。

虽然Cryptojacking因数字货币的价值下跌和技术普及而慢慢安静下来。但掘矿攻击始终成本低,且黑客现在目标转向企业,特别是网络安全防范相对薄弱的中小企。

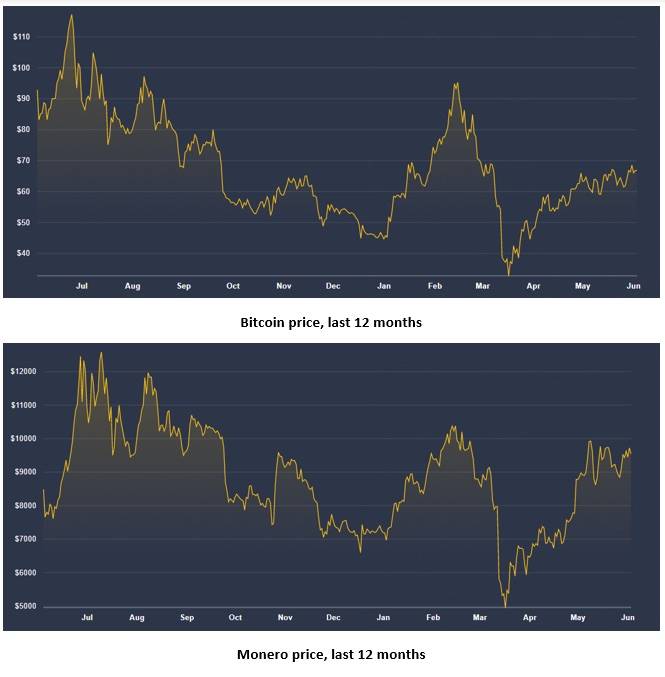

Verizon最近的DBIR(Verizon数据泄露调查报告)表明Cryptojacking的受欢迎程度正在下降,但来自该领域的实际证据可能表明情况并非报告的那样。Cryptojacking的活动程度通常取决于加密货币的价格,尤其是比特币和门罗币的价格。比特币的价格在过去12个月里波动很大,从2019年7月的1.2万美元高点到2020年3月的约5000美元低点。目前,比特币的价值已经从最低点翻了一番,门罗币的价格也是一样的走势。

随着加密货币价格的上升,看到合法和非法的采矿活动增加也就不足为奇了。最近发生的几起事件表明,Cryptojacking仍然对企业和个人构成威胁。

Cryptojacking都在哪些系统中出现过?

Cryptojacking就是非法进行虚拟货币采矿的一种技术,攻击者使用类似于恶意软件的技术潜入终端:汽车下载、网络钓鱼活动、浏览器内漏洞和浏览器插件等等。目前Cryptojacking有两种主要的操作方法:第一种是在受害者在线时(当然,在用户不知情的情况下)用一个消耗一些计算能力的插件感染浏览器。第二种类似于典型的恶意软件:安装在端点和服务器上,在本地机器上运行(即使用户认为计算机已经关闭),并利用受害者的互联网连接为攻击者挖掘加密货币。

Cryptojacking目前在Windows、Linux,甚至macOS都出现过,所以普及性不可小觑。

Cryptojacking是过时了还是会卷土重来?

在过去的12个月里,网络安全机构和执法部门对Cryptojacking攻击采取了专项行动,比如2019年,法国警方已经关闭了一个巨大的加密僵尸网络,据报道该网络已经感染全球超过850000台机器。僵尸网络由位于巴黎地区的负责人控制,并在100多个国家针对受害者。

另外一个因素是Coinhive的关闭,Coinhive成立于2017年底,是一个为门罗币区块链提供JavaScript挖掘API的平台,可以嵌入到其他网站中。但Coinhive受欢迎程度的提高也导致恶意用户大量涌入感染计算机的恶意软件加载了加密货币挖掘脚本,这些脚本在受害者系统的背景下偷偷摸摸地工作。2019年Coinhive团队表示“有些人可能已经预料到了这一点,你们中的一些人会感到惊讶。我们已做出决定,我们将在2019年3月8日停止服务。”

专家们还表示,根据Bad Packets报告的数据,Coinhive的关闭可能标志着Cryptojacking攻击的结束,因为该平台占所有采矿服务的62%份额。

以上所有这些高压打击行动甚至导致了一些网络犯罪分子的入狱,这在网络犯罪中是罕见的,特别是因为非法采矿这一通常被认为是一种低风险的犯罪活动。2019年罗马尼亚黑客团伙Bayrob Group的两名成员Bogdan Nicolescu和Radu Miclaus因涉嫌21种不同的电汇欺诈、洗钱、身份盗窃和其他罪行被分别判处20年和18年徒刑。该团伙还被指控开发加密劫持恶意软件,并利用该恶意软件在40万台受感染的计算机上挖掘加密货币,窃取了总计400万美元。

以上这些证据足以让我们相信,Cryptojacking攻击已近黄昏。但事实是,Cryptojacking攻击现在依然很热门,且攻击手段隐蔽。

2019年底,在社交媒体上出现了被称为Coinjer骗局的新加密货币骗局。该骗局主要在Telegram频道上运作,传播的信息承诺用户赢得了0.25枚比特币,用户需要认领。然后,Coinjer网站要求注册,但需用户存入更多比特币,使余额达到0.3枚BTC才允许提取。该网站目前甚至需要更多的验证,包括需要花费0.1枚BTC进行KYC筛选。因此,Coinjer不仅窃取了BTC,还窃取了用户的电子身份和真实身份。

除了攻击手法的迭代更新之外,加密货币不断上涨的价格也在吸引黑客犯罪分子重返这种攻击。

去年,Verizon进行调查的组织中约有10%报告了他们曾经受到过Cryptojacking攻击,但这个数字几乎可以肯定低于实际情况下的数字。首先,该报告指出,许多组织甚至都没有报告加密货币事件,特别是如果在矿工将自身显示为恶意进程之前就已经检测到或阻止了安装程序。此外,去年的数据可能无法反映现在的情况,因为最近的几份报告表明,犯罪性加密矿仍然非常流行。

例如,在新加坡,在2020年1月到3月间发现了Cryptojacking攻击尝试数量的激增,这段时间进行加密的尝试比去年同期多了三倍。原因可能是,在新冠疫情期间,人们转向在家工作,这也助长了网络犯罪,他们利用Zoom安装程序通过安装程序内部的加密货币挖矿恶意软件感染受害者。

黑客也渴望利用漏洞来进行加密挖掘,根据报告,已经有攻击者已成功渗透到其基于Salt的服务器基础结构并部署了加密采矿恶意软件。

早在2018年,就有超过50万台设备被一个神秘加密货币矿工僵尸网络劫持。事后统计有超过52.6万台 Windows 计算机(主要为 Windows 服务器)受Smominru僵尸网络的感染。自从它在2017年5月开始出现以来,已经被用于挖掘8900个门罗币。这个僵尸网络是基于Windows的漏洞“永恒之蓝”开发的,而这个漏洞是在美国被开发的,是因为美国国家安全局在去年被Shadow Brokers 黑客组织进攻。Shadow Brokers组织泄露了NSA方程式组织的一些工具,其中名为DoublePulsar的后门程序可利用部分Windows系统漏洞进行恶意代码注入。

还有就是 2020年5月,安全公司Red Canary的研究人员发现了一个名为Blue Mockingbird的门罗币加密货币开采活动,该活动利用了基于ASP.NET框架的Web应用程序中的CVE-2019-18935漏洞。反序列化漏洞CVE-2019-18935可能被攻击者利用以实现远程代码执行,它影响ASP.NET AJAX的Progress Telerik UI,并且在美国国家安全局和澳大利亚信号局(ASD)的联合报告中也提到了该问题。警告攻击者越来越多地利用易受攻击的Web服务器来部署Web Shell。黑客将针对ASP.NET的Telerik UI的易受攻击的版本作为目标,以将XMRig Monero挖掘有效负载部署为Windows系统上的DLL。专家还注意到,一旦破坏了系统,攻击者就会尝试横向移动。截至目前,Blue Mockingbird攻击已经攻击了1000多个商业系统。

研究人员推测,希望利用更多计算能力的网络罪犯已经瞄准了欧洲各地的几台超级计算机,这些计算机位于德国、苏格兰、瑞士和西班牙。攻击者利用学术研究人员使用的安全Shell (SSH)连接远程登录,一旦进入,他们就在超级计算机上部署了加密货币挖掘恶意软件。

在另一起攻击事件中,加密恶意软件几乎造成了一些物理伤害,当一个热情的玩家感觉他的机器没有正常运行,并且在触摸过热的GPU外壳后烧伤了他的手。原来是玩家无意中下载了加密恶意软件,在他发现它之前,该恶意软件可能已经运行了三周或更长时间。

我的建议是,企业应该采用先进的EDR解决方案,以确保在执行前或执行时检测到Cryptojacking攻击的存在。如果未在执行前捕获恶意软件删除程序,则自动行为检测引擎将在执行后不久捕获加密矿工,因为它们开始表现异常。一些先进的挖掘器可能以隐身模式运行,以避免被遗留的杀毒软件解决方案检测到,例如节制CPU使用率或仅在机器处于特定状态时进行挖掘。这些可以通过监视和分析任何增加的网络流量来识别。

总结

Cryptojacking攻击还远未消亡,考虑到加密货币价格的上涨,它仍然存在,并且仍然很受欢迎。Cryptominers可能是隐秘的,并对安全团队构成挑战,特别是如果他们依靠的是不具备AI驱动行为检测引擎的传统AV解决方案时。

本文翻译自:https://www.sentinelone.com/blog/is-cryptojacking-going-out-of-fashion-or-making-a-comeback/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh