一、故事开始

某个炎热的夜晚,本菜翻来覆去没睡着。便想着挖点洞换点冰棍吃,特意挑选了个近期很多师傅挖掘到漏洞的厂商。一波简单的子域名收集之后,按习惯从后面的子域名往前挖。不得不说我想吃冰棍的心思太诚恳,感动了上天,一开始就遇上了对的domain。

二、一波一折

通过一波路径爆破之后找到个简单的页面,再通过对js内的信息收集,找到两个http://****/api/user/sendcode http://****/api/user/checkcode 便猜测这应该是使用短信验证码登陆接口 顺势正常登陆抓包看看接口

![]()

![]()

呀!好像并不一样呀,先试试开始找到的接口还能不能进行正常使用,简单的猜测了下参数--中奖!接口可以正常使用,便大胆猜测这可能是开发人员忘记删除的老接口。

从上面的短信内容可以看出,验证码有效时间是真的真的很长,便动起了爆破的念想。在这考虑了下爆破的条件,1、验证码有效时间 2、验证码使用次数限制 这里条件1已经完全满足需求了,就来简单的测试下条件2

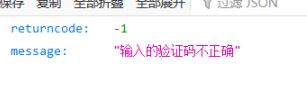

根据api 的url地址 ***** api/user/sendcode和 ***** api/user/checkcode猜测api/user/checkcode的参数应该就是手机号mobile和验证码code了,随意输入code的值实验了下又一发入魂,我又没猜错

于是,重发了几十次后我输入正确的验证码,发现验证码还是可以继续使用的,这里就说明验证码的验证次数没有做限制。便大张旗鼓的开始实验完整的爆破了 大概在我想买啥冰棍好,想了几分钟之后,它来了它来了,就知道不会这么一帆风顺的。

![]()

还是被制裁了,这时外面突然打了个雷,雷声有点xff~~~音调,我抱着半信半疑的态度去测试了一番,结果:xff伪装成内网IP地址如127.0.0.1 192.168.. 10...* 就不会有任何的次数限制。

继续爆破。。。。拿到cookie

简单的去测试了,这个cookie不至只对该系统有效,对该厂商的部分其它系统也是有效的。提交---拿到了冰棍补贴---买冰棍哈哈,真的是一波一折呀。

吃粑粑咯,奥利给!!!

到这故事就结束了!!!