前段时间挖到的案例,因为我读的是中职 学长他们今年要出去实习了 所以学校上架了一个顶岗实习报名系统

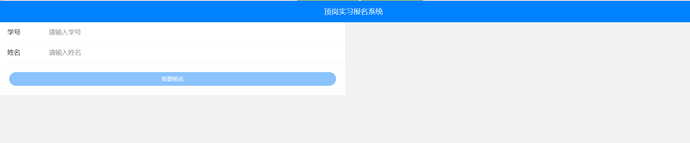

系统长这个样子的,原本我以为需要学长他们的学号姓名才能登录的,所以我找学长要了一个学号

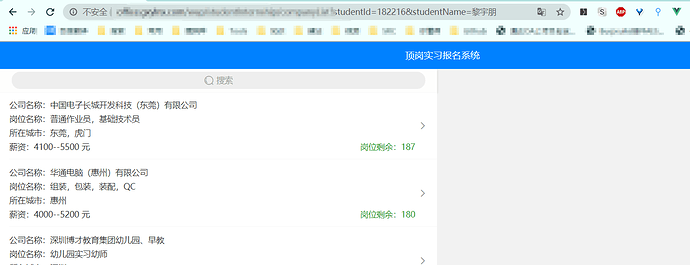

登录之,可以看到一些企业的信息

观察URL可以看到URL里面有 studentId 和studentName 这两个参数对应的是学号和姓名

我手动修改了一下学号,看下是否存在越权,修改后可以看到还是可以看到企业的一些信息

点进去,然后就被退了出来 并提示姓名不正确。

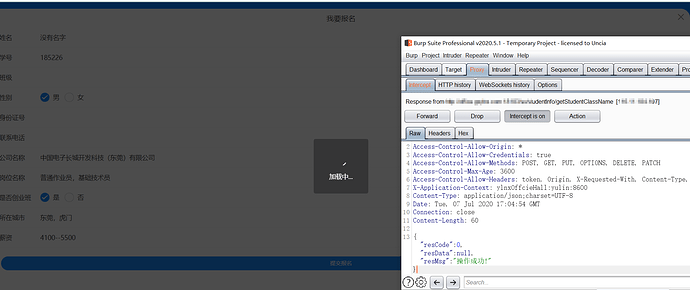

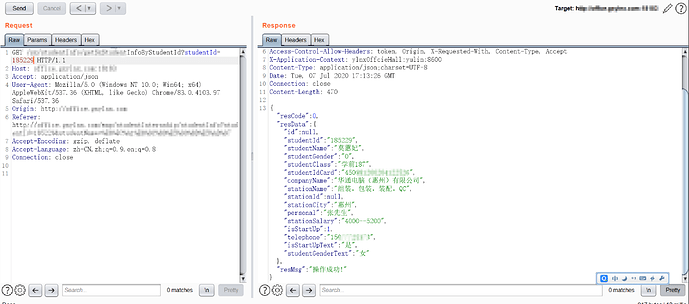

于是打开burp看一下响应包

看到这个,直觉感觉我。。 这里绝对有问题。

拿学长的学号姓名再次登录系统,抓取响应包

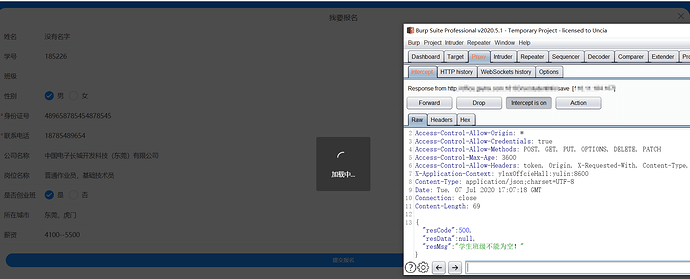

前面知道只需要有studentId 和studentName 这两个参数就能登录进来

构造一个学号,名字随意,点进去一个企业

替换前面学长登录的响应包

替换后发包

停留在了这个页面,,,稳了,,妥妥的逻辑漏洞

随便填写信息,再次替换响应包,发包后再截取,,, emmm 信息泄露

成功获取到信息,并报名实习

枚举学号,可导致全校的18级学长学姐信息泄露。。。

哈哈,通过此漏洞成功拿到了我暗恋已久的学姐的信息~~