事件回顾

8月6日,瑞士的软件工程师Till Kottmann在文件分享网站MEGA上上传了20GB Intel泄露的内部数据和文档,其中部分内容被标记为机密或受限秘密。据说文件是从匿名黑客处获取的,该黑客称今年早些时候窃取了Intel的数据。Kottmann称今天发布的数据只是Intel相关的数据泄露的一部分。目前,Intel正在调查这起20 GB内部文档泄露事件,但否认属于数据泄露事件。

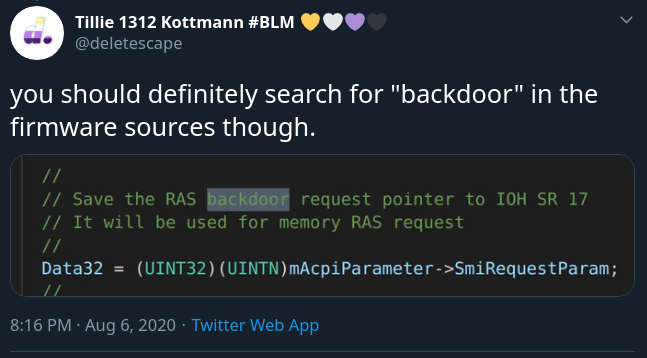

Kottmann称,浏览固件源代码发现了与后门相关的注释,但后门也许并不是可以访问计算机的后门,而是其他意思。

而且大多数文件之前没有出现过,且被标记为机密或NDA或者Intel内部受限秘密。泄露的文件包括:

· Intel ME Bringup指南+flash工具+不同平台的示例;

· Kabylake (Purley Platform) BIOS 参考代码和初始化代码

· Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) 源码

· Silicon / FSP 不同平台源码包

· 各种的Intel开发和调试工具

· Rocket Lake S和其他平台的Simics模拟

· 各种路线图和其他文档

· Intel为SpaceX开发的摄像机驱动二进制文件

· 还未正式发布的Tiger Lake平台的文档、工具和固件

· Kabylake FDK 培训视频

· 各种Intel ME版本的Intel Trace Hub + decoder 文件

· Elkhart Lake Silicon参考和平台示例代码

· 各种平台的调试 BIOS/TXE版本

· Bootguard SDK (加密zip文件)

· Intel Snowridge / Snowfish Process Simulator ADK

· Intel Marketing Material Templates (InDesign)

其中大部分泄露的文件是与不同芯片集设计相关的受保护的知识产权文件,包括技术说明书、产品指南、以及CPU 手册。相关文件的时间可以追溯到2016年。

Intel回应

Intel发言人回应称,后门是不存在的。因为Intel产品开发策略和事件中都不允许非记录的设计访问(比如后门)、暴露敏感设备信息、或绕过安全特征或限制。

经过Intel初步调查,数据可能来源于Intel Resource and Design Center。IRDC保存有客户、合作商和其他外部方可以注册后访问的信息。而且该部门员工的权限更高,不仅可以访问客户和OEM的资料,还可以访问Intel的知识产权文件,比如工具、测试范围和预发布的产品信息。Intel认为应该是有下载权限的用户下载并分享了这些数据。

相关细节还正进一步调查中,有待确认。

事件分析

Kottman负责维护一个从错误配置的devop工具和其他源处获取的源代码的库。该库中含有来自通用、微软、高通、AMD、联想等企业的数据和专用代码。Kottman称已经尽可能地删除了机密信息或代码。

匿名黑客告诉Kottmann,他们在CDN上发现了一个没有适当保护的Intel服务器。使用定制的python脚本,黑客测试了默认用户名,并对文件和文件夹进行了访问。

本文翻译自:https://www.bleepingcomputer.com/news/security/intel-leak-20gb-of-source-code-internal-docs-from-alleged-breach/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh