2025-2-3 08:0:44 Author: www.securityinfo.it(查看原文) 阅读量:13 收藏

Feb 03, 2025 Attacchi, Hacking, Intrusione, Malware, News, Tecnologia, Vulnerabilità

Questa settimana, il CERT-AGID ha identificato e analizzato 47 campagne malevole nel contesto italiano di sua competenza, di cui 27 mirate specificamente al Paese e 20 di carattere generico che hanno comunque coinvolto l’Italia. Agli enti accreditati sono stati forniti 705 indicatori di compromissione (IoC).

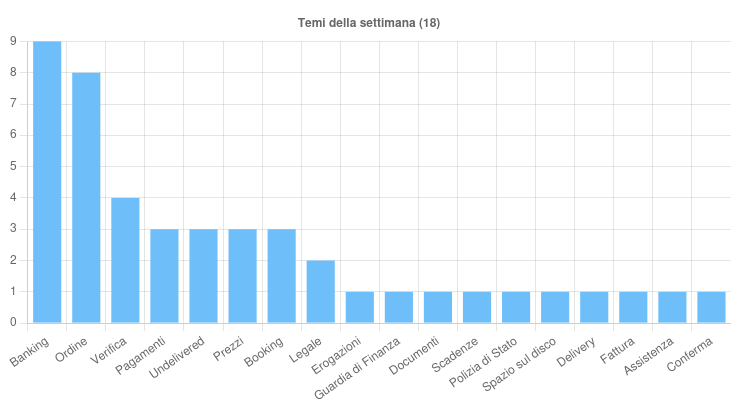

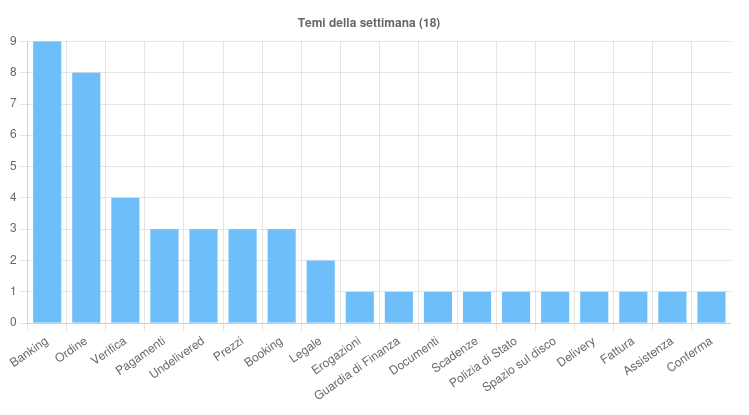

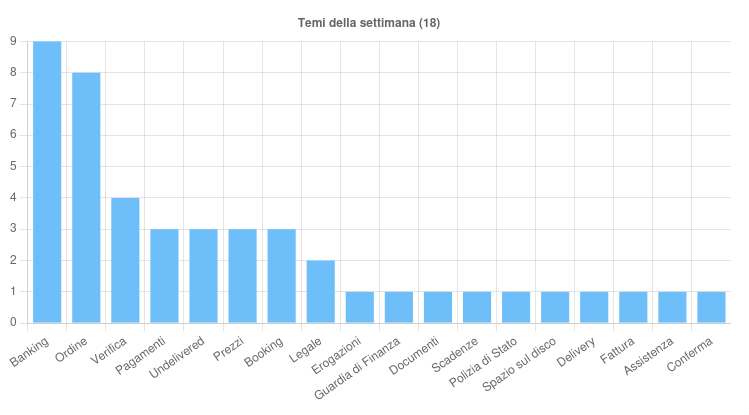

I temi della settimana

Questa settimana sono stati individuati 18 temi, utilizzati per diffondere campagne malevole in Italia. Tra i più rilevanti figurano:

Il tema Banking, frequentemente sfruttato nelle campagne di phishing, ha colpito clienti di istituti bancari italiani e internazionali come Intesa Sanpaolo, BPM, Capital One, Nedbank e HSBC, attraverso email ordinarie e PEC. È stata inoltre rilevata una campagna di smishing italiana mirata alla distribuzione del malware SpyNote tramite un file APK malevolo.

Questa settimana il CERT-AGID ha identificato e analizzato 47 campagne malevole, ed emesso 705 indicatori di compromissione.

L’argomento Ordine è stato utilizzato per la diffusione di diversi malware, tra cui sei campagne generiche volte a diffondere Snake Keylogger, VIPKeyLogger, AgentTesla, Formbook e Lokibot, oltre a una campagna italiana che ha distribuito il malware ModiLoader.

Il tema Verifica è stato sfruttato in due campagne di phishing italiane, una rivolta agli utenti Microsoft 365 e un’altra che ha abusato del nome e del logo della Polizia di Stato. Inoltre, lo stesso argomento è stato usato in due campagne di phishing mirate a generiche webmail.

Gli altri temi individuati sono stati impiegati per diverse campagne di malware e phishing.

Tra gli eventi di particolare rilievo di questa settimana, continua l’ondata di smishing ai danni degli utenti INPS.

I truffatori inviano SMS fraudolenti che imitano comunicazioni ufficiali dell’ente previdenziale, inducendo le vittime a visitare un sito web contraffatto. Qui vengono richiesti documenti personali, tra cui carta d’identità, patente, tessera sanitaria, IBAN e le più recenti buste paga.

Sono stati inoltre rilevati attacchi mirati contro funzionari governativi del settore finanziario e rappresentanti di ambasciate in Europa.

Gli aggressori utilizzano documenti XLSM con macro dannose per distribuire una versione modificata di TeamViewer, che consente il controllo remoto dei dispositivi compromessi.

Questo malware permette di acquisire informazioni sensibili ed eseguire ulteriori payload, nascondendo al contempo l’interfaccia del software. L’attacco ha preso di mira specifici obiettivi del settore pubblico in diversi Paesi, tra cui l’Italia.

Fonte: CERT-AGID

Infine, è stata individuata una nuova campagna di phishing che sfrutta il nome e il logo della Polizia di Stato italiana per ingannare le vittime.

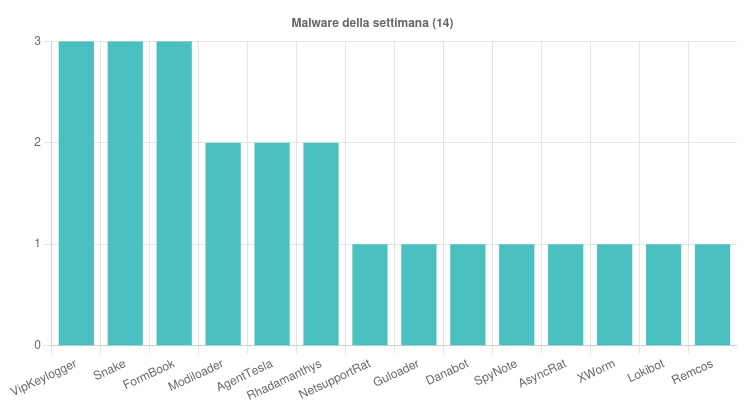

Malware della settimana

Nel corso della settimana, sono state individuate 14 diverse famiglie di malware che hanno colpito l’Italia, con alcune campagne di particolare rilievo.

Tra queste, VipKeylogger è stato diffuso attraverso tre campagne generiche a tema “Pagamenti”, “Ordine” e “Fattura”, veicolate tramite email con allegati DOCX, GZ e RAR. FormBook e SnakeKeylogger sono stati utilizzati in tre campagne ciascuno, sfruttando temi come “Prezzi” e “Ordine” e propagandosi tramite email con allegati ZIP e RAR.

Il malware Modiloader è stato rilevato in due campagne italiane legate ai temi “Ordine” e “Pagamenti”, trasmesse tramite email con allegati GZ, mentre AgentTesla è stato distribuito in due campagne generiche a tema “Ordine” e “Booking”, sfruttando allegati RAR e CAB.

Sono state individuate due campagne italiane di Rhadamanthys, diffuse con email a tema “Legale” contenenti link a file ZIP e 7Z malevoli. SpyNote, invece, è stato impiegato in una campagna italiana a tema “Banking”, diffondendo un APK dannoso via SMS.

Fonte: CERT-AGID

Tra gli altri malware rilevati, NetSupportRat è stato veicolato con email a tema “Documenti” e allegati XLSM, mentre Guloder ha colpito con una campagna italiana a tema “Ordine”, utilizzando allegati RAR. Danabot è stato diffuso tramite email a tema “Booking” con link a file HTA, mentre XWorm ha sfruttato pagine web con CAPTCHA falsi.

Infine, sono state individuate campagne che hanno diffuso Remcos (tema “Pagamenti”, allegato ZIP), Lokibot (tema “Ordine”, allegato GZ) e AsyncRat (tema “Legale”, allegato ZIP).

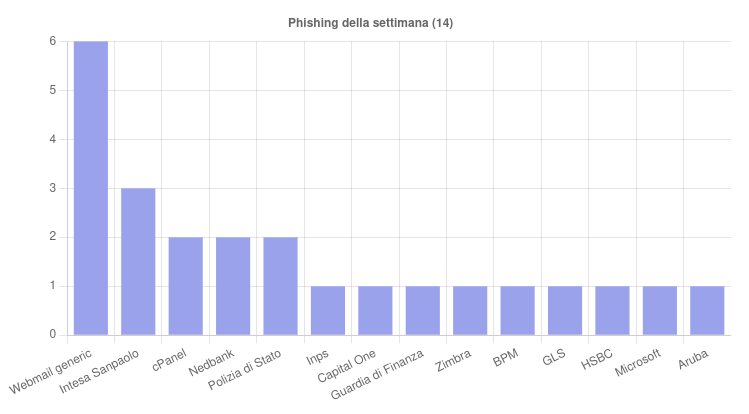

Phishing della settimana

Nel corso della settimana, 14 brand sono stati coinvolti nelle campagne di phishing, con attacchi finalizzati al furto di credenziali e dati sensibili degli utenti.

Tra i nomi più colpiti spiccano Intesa Sanpaolo, frequentemente preso di mira attraverso email fraudolente che simulano comunicazioni ufficiali della banca per indurre le vittime a inserire i propri dati di accesso.

Anche cPanel, noto provider di servizi di gestione web, è stato sfruttato per campagne mirate a compromettere account amministrativi e di hosting.

Un altro bersaglio significativo è stato Nedbank, istituto finanziario internazionale, con campagne di phishing che riproducono in modo ingannevole le comunicazioni ufficiali della banca.

Fonte: CERT-AGID

Di particolare rilievo anche gli attacchi che hanno abusato del nome e del logo della Polizia di Stato, con email fraudolente che cercano di convincere le vittime a fornire informazioni personali, facendo leva sulla paura o sull’urgenza di un’azione immediata.

Oltre a questi marchi specifici, si è registrato un numero ancora più elevato di campagne non brandizzate, mirate alle webmail generiche.

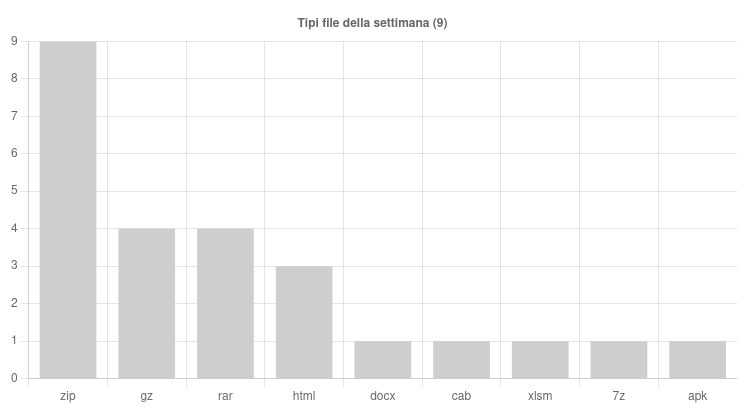

Formati e canali di diffusione

Il rapporto settimanale del CERT-AGID ha evidenziato l’impiego di nove differenti tipologie di file per la distribuzione di contenuti dannosi, confermando la continua evoluzione delle tecniche utilizzate dai cybercriminali.

Tra i formati più sfruttati, lo ZIP si è confermato il più diffuso, impiegato in ben nove campagne malevole. A seguire, i file GZ e RAR sono stati utilizzati in quattro campagne ciascuno, dimostrando la loro efficacia nel veicolare malware attraverso allegati compressi. Il formato HTML è stato riscontrato in tre casi, spesso utilizzato per reindirizzare le vittime verso siti fraudolenti.

Meno frequenti, ma comunque presenti, i file DOCX, CAB, XLSM, 7Z e APK, ciascuno rilevato in una singola campagna.

Fonte: CERT-AGID

Per quanto riguarda i canali di distribuzione, le email continuano a essere il vettore principale, impiegate in ben 42 campagne malevole, a dimostrazione della loro centralità negli attacchi informatici. Anche le PEC hanno mantenuto un ruolo rilevante, coinvolte in quattro campagne, confermando il crescente interesse dei criminali informatici per i canali di comunicazione certificati.

Infine, sebbene meno frequente, è stato registrato un attacco condotto tramite SMS, un vettore insolito ma sempre più utilizzato per campagne di smishing finalizzate al furto di credenziali e dati sensibili.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh