导语:2019年10月,亚伦·斯蒂芬斯(Aaron Stephens)在年度FireEye网络防御峰会上发表了“Scan't Touch This”演讲(幻灯片可在他的Github上找到)。

2019年10月,亚伦·斯蒂芬斯(Aaron Stephens)在年度FireEye网络防御峰会上发表了“Scan't Touch This”演讲(幻灯片可在他的Github上找到)。他讨论了如何使用网络扫描数据进行外部检测,并提供了有关如何为犯罪和情报组织织使用的各种利用后框架构架命令和控制(C2)服务器的示例。但是,这些技术的手动应用无法扩展。如果您的角色只集中在一个或两个小组织上,可能会奏效,但是Advanced Practices范围要广泛得多。Advanced Practices需要一种能够使Advanced Practices跟踪成千上万的组织、恶意软件家族和配置文件的解决方案。在这篇客文章中,Advanced Practices想谈SCANdalous方案。

APT39 SSH隧道

在观察了APT39的一系列入侵之后,Advanced Practices发现它们经常使用PuTTY链接创建安全Shell (SSH)隧道,以便将远程桌面协议连接转发到目标环境中的内部主机。此外,他们更喜欢使用在端口443监控的BitVise SSH服务器。最后,他们使用的是WorldStream B.V.托管的服务器。

这些特性中的任何一个独立的隔离都将产生许多不相关的服务器;然而,这些特征的聚集为新建立的感兴趣的基础设施提供了一个强烈的信号。Advanced Practices使用这个已建立的配置文件和其他文件来说明后来归于APT39的数十台服务器,通常是在它们被用于攻击目标之前。

APT34使用的QUADAGENT恶意软件

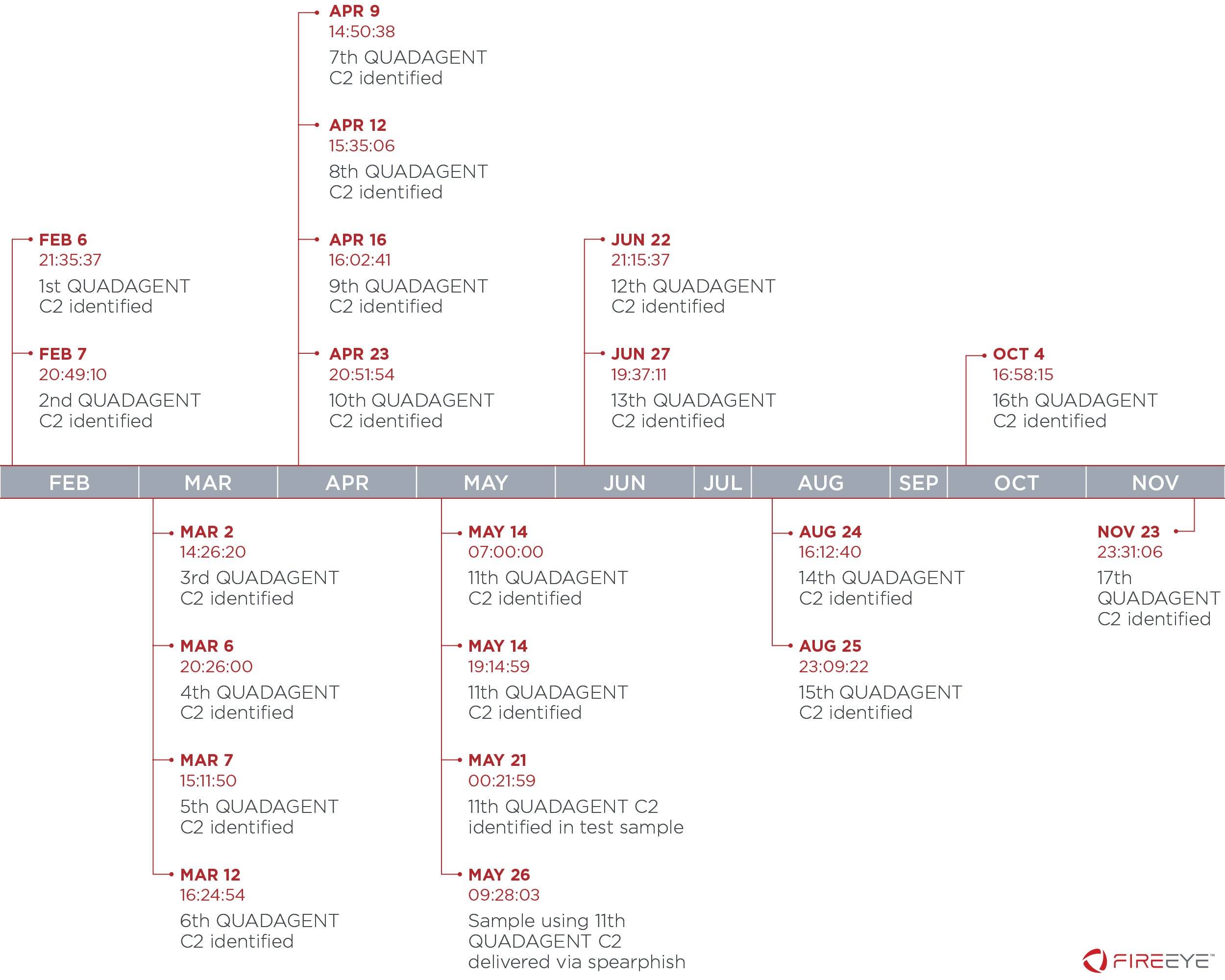

2018年2月,一名独立研究人员分享了一份后来被称为QUADAGENT的样本。当时,Advanced Practices还没有注意到它的出现。但是,通过分析C2的特性,Advanced Practices能够开发一个强大的服务器配置文件,以便随时间跟踪。例如,Advanced Practices团队在建立服务器后的数小时内就识别出服务器185.161.208 \ .37和域rdppath \ .com。一周后,Advanced Practices用先前确定的C2确定了QUADAGENT滴管。 QUADAGENT的其他示例如图1所示。

Shodan用户界面中的QUADAGENT C2服务器

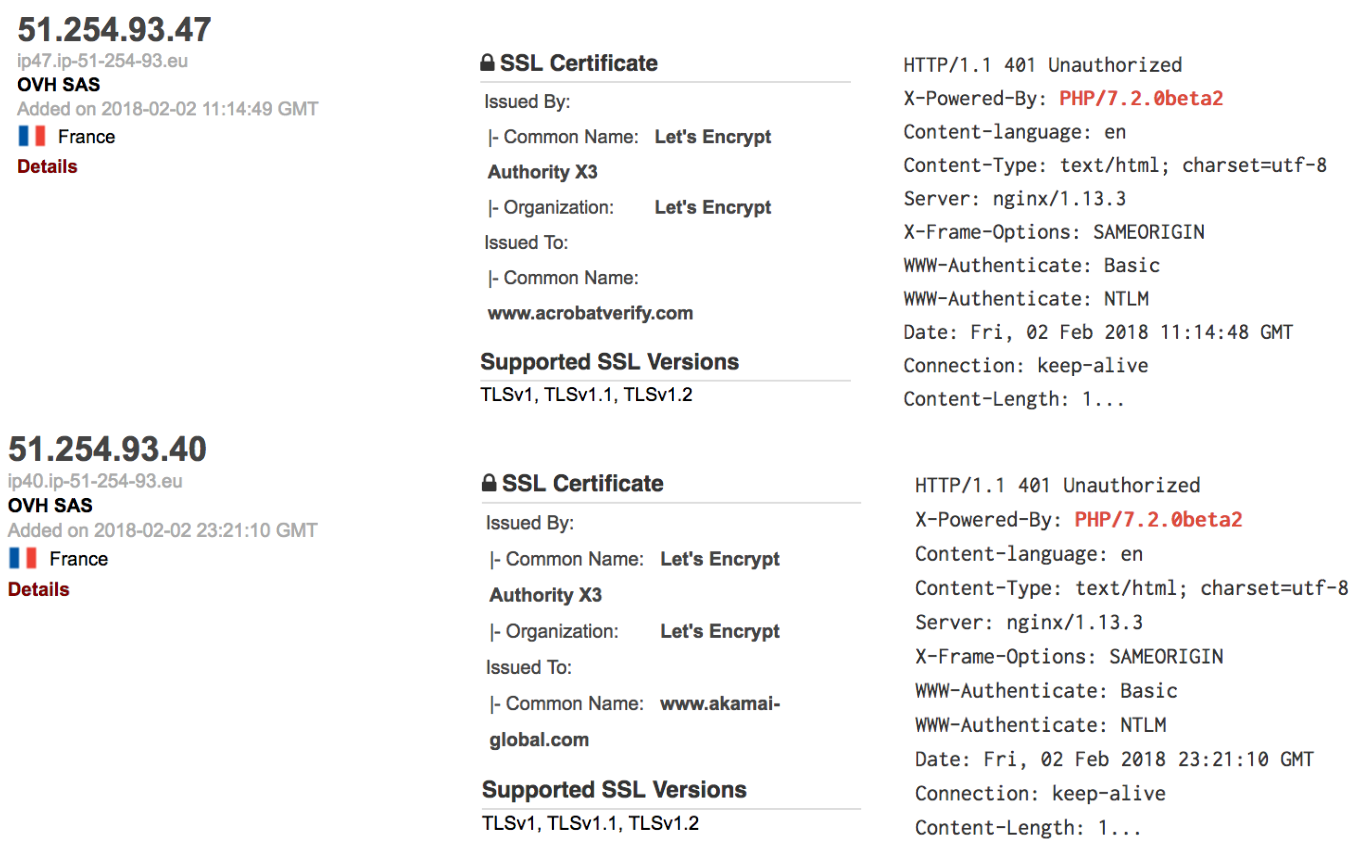

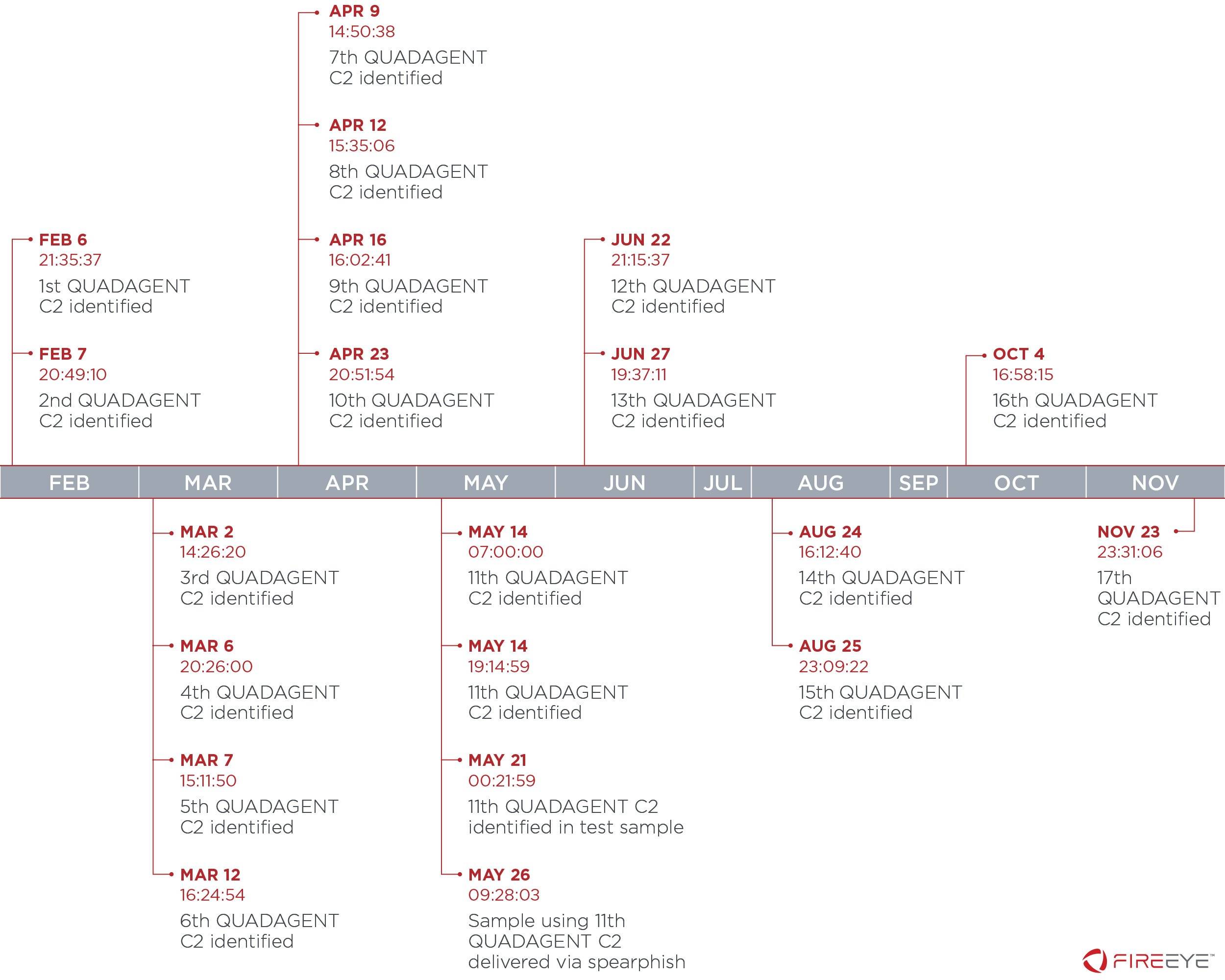

在QUADAGENT滴管被确认5天后,Mandiant的受害者通过同一个C2锁定目标。此活动后来归因于APT34。在调查过程中,Mandiant使用RULER.HOMEPAGE发现了APT34。这是Advanced Practices第一次观察到真正威胁者在野外使用的工具和技术。Advanced Practices团队开发了托管HOMEPAGE有效负载的服务器的配置文件,并开始在野外跟踪它们的部署。图2显示了2018年2月至11月发现的QUADAGENT C2服务器的时间表。

整个2018年发现的QUADAGENT C2服务器的时间表

APT33 RULER.HOMEPAGE,POSHC2和POWERTON

在上述入侵发生一个月后,Managed Defense使用RULER.HOMEPAGE发现了威胁攻击者,以下载并执行POSHC2。由于Advanced Practices努力,以前已确定所有RULER.HOMEPAGE服务器。Advanced Practices团队为POSHC2开发了配置文件,并开始跟踪其在野外的部署。攻击者转而使用了一个新颖的PowerShell后门POWERTON。Advanced Practices团队重复了Advanced Practices工作流程,并开始介绍这些C2服务器。此活动后来归因于APT33,并记录在Advanced Practices“OVERRULED”帖子中。

SCANdalous

事实证明,Advanced Practices对扫描数据的使用非常成功,Advanced Practices想使用更多的数据,但Advanced Practices需要进行创新。Advanced Practices如何利用该数据集和方法来跟踪Advanced Practices在解决方案和服务中观察到的一个或两个,而不是数十个活动组织?即使“Advanced Practices”的每个成员都致力于外部检测,Advanced Practices仍然没有足够的时间或资源来跟上所需的手动工作量。因此说道最后还得手动处理。Advanced Practices工作流程消耗了数小时的单个分析师操作,因此Advanced Practices不得不对此进行更改。这就是SCANdalous的开始:使用第三方网络扫描数据进行外部检测的自动化系统。

自动化处理有几个优点:它们擅长多任务处理,而且不会忘记。那些花了我们好几个小时去做的事情:如果我们有时间的话,如果我们每天都记得去做的话:现在只花了几分钟甚至几秒钟。这不仅为我们提供了更多的时间进行分析,还为我们提供了扩展范围的能力。现在我们不仅寻找特定的群体,我们也搜索常见的恶意软件、工具和框架。我们为软件部署弱信号或广泛的签名,这些软件本身并不是恶意的,但经常被攻击者使用。

通过自动化额外的收集任务,研究人员的外部检测得到了进一步的改进,这些任务由SCANdalous在发现时执行,我们称之为后续操作。例如,如果标识了一个感兴趣的开的目录,那么获取某些文件。这些行动确保了团队在“非工作时间”不会错过任何攻击机会。如果SCANdalous在周末或假期发现了一些有趣的东西,我们知道它会对服务器执行时间敏感的任务,以保护我们的客户。

Advanced Practices收集的数据不仅可以帮助Advanced Practices跟踪客户看不到的事物,还可以为事件响应者和安全分析师提供及时的历史背景。从Mandiant事件响应或管理型防御中获取意见,并将其提炼成Advanced Practices可以发扬光大的经验。

Advanced Practices一开始只是手动监控,现在已经全自动化了SCANdalous在多个来源中拥有超过五千个签名,涵盖了数十个命名的恶意软件家族和威胁组织。自成立以来,SCANdalous的点击量已超过200万。其中的每一个,都是上下文数据,可帮助Advanced Practices团队做出分析决策。当然,原始数量并不能解决所有问题,因此让Advanced Practices需要进一步深入。

当分析人员发现攻击者针对指定组织织使用了IP地址时,他们将在Advanced Practices知识库中表示该地址。尽管观察到的时间并不总是与入侵中使用的时间相关,但是知道何时知道这种使用仍然很有价值。Advanced Practices可以将这些时间与SCANdalous的数据进行交叉引用,以帮助Advanced Practices了解外部检测的影响。

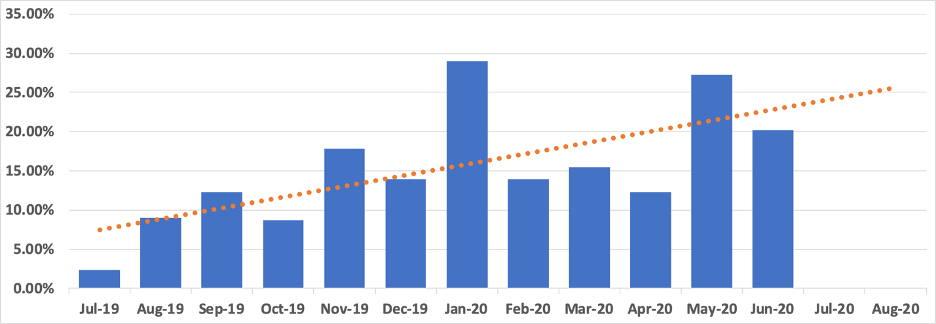

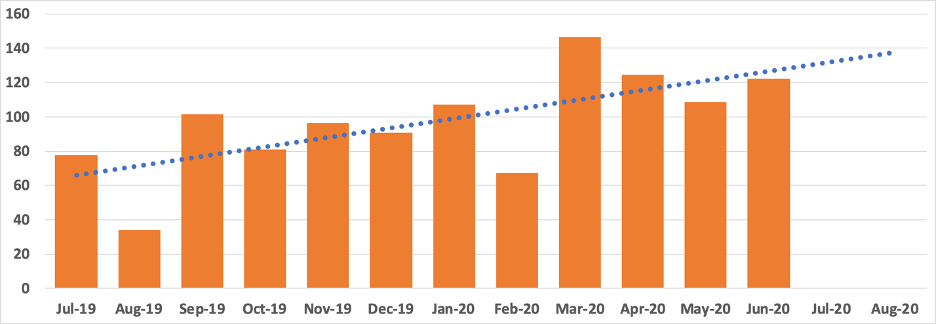

通过分析一名分析师去年在一个客户身上发现的IP地址,我们发现有21.7%(超过五分之一)也被SCANdalous发现。在这五家公司中,SCANdalous的平均交货期为47天。如果我们只考虑SCANdalous最先发现的IP地址,平均提前时间会上升到106天。进一步逐月检查这些数据,我们发现在客户端观察之前,SCANdalous识别的IP地址百分比呈稳步上升趋势(图3)。

图3:在被FireEye分析师标记为在客户端观察到之前,由SCANdalous找到的IP地址的百分比

在相同的数据上,SCANdalous的平均提前时间也可以看到类似的模式(图4)。

在图3所示的相同数据上,SCANdalous的平均提前时间(以天为单位)

随着Advanced Practices继续创建签名并增加Advanced Practices外部检测工作,Advanced Practices可以从这些数字中看到结果数据的有效性和价值也在增长。

案例分析

如今,在实践中,SCANdalous是Advanced Practices外部检测工作的核心要素。它为Advanced Practices提供了一个新的视角,通过它Advanced Practices可以观察超出Advanced Practices有机数据的规模和范围内的威胁活动,并丰富了支持Mandiant的工作流程。以下是一些Advanced Practices最喜欢的示例:

FIN6

在2019年初,SCANdalous确定了Advanced Practices能够与FIN6关联的Cobalt Strike C2服务器。四小时后,服务器被用来锁定Managed Defense客户端,详情请点此。

FIN7

2019年底,SCANdalous发现了一个BOOSTWRITE C2服务器,并自动获取了一些秘钥材料,这些材料后来被用于解密由Mandiant顾问进行的FIN7入侵中发现的文件,详情请点此。

UNC1878

你们中有些人可能还记得Advanced Practices最近在UNC1878上发表的博客文章。它是一个很好的案例研究,说明了Advanced Practices如何将最初的观察结果扩展为更大的数据集,然后利用这些知识在Advanced Practices产品中找到更多的活动。跟踪该活动的许多早期工作(请参见“扩展”部分)是通过SCANdalous进行的。来自Managed Defense的快速响应为我们提供了足够的信息来构建C2的概要文件,并让我们的自动化系统从中获取它。在接下来的几个月里,SCANdalous确认了许多与UNC1878配置文件相匹配的服务器。这使得我们不仅可以分析和属性化新的网络基础设施,还可以帮助我们观察它们在何时以及如何随着时间的推移而改变它们的操作。

总结

Advanced Practices内置在工具中的自动化功能使Advanced Practices不仅可以完成更多的手动工作,还可以处理以前从未有过的事情。当然,转换不会一次完成。像所有美好的事物一样,Advanced Practices随着时间的推移做了很多渐进式改进,以达到完美的状态,而且Advanced Practices仍在寻找方法来做更多的事情。

本文翻译自:https://www.fireeye.com/blog/threat-research/2020/07/scandalous-external-detection-using-network-scan-data-and-automation.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh