ESET团队详细分析了Evilnum恶意组织的运作方式及其部署的工具集,该工具集会针对金融科技行业中精心选择的目标发动攻击。

0x00 概述

ESET详细分析了Evilnum恶意组织的运作方式,Evilnum是Evilnum恶意软件背后的APT恶意组织,此前曾经针对金融科技类公司发动攻击。自2018年以来,该恶意组织就已经进入到人们的事业中,并且曾有研究人员对其分析,但是,此前却从没有研究过其背后的恶意组织以及运行模式。

在本文中,我们将不同点结合起来,详细分析Evilnum的恶意活动。该恶意组织所针对的目标仍然是金融科技公司,但其使用的工具集和基础架构已经不断发展,目前使用的是自定义的恶意软件和从Golden Chickens购买的工具。Golden Chickens是恶意软件即服务(MaaS)厂商,其知名客户包括FIN6恶意组织和Cobalt恶意组织。

0x01 目标

根据ESET的遥测技术,该恶意组织所针对的目标都是金融科技公司,例如一些提供在线交易平台和工具的公司。尽管大多数目标都位于欧盟国家和英国,但我们也同时看到了该恶意组织针对澳大利亚和加拿大等国家的攻击。通常,目标公司在多个地区都设有办事处,这就解释了为什么攻击地域会出现多样性的原因。

Evilnum恶意组织的主要目的是监视其目标,从目标公司或客户那里获取财务信息。该恶意组织窃取的信息包括:

1、包含客户清单、投资和交易信息的电子表格和文档;

2、内部演示;

3、交易软件或平台的软件许可证和凭据;

4、来自浏览器的Cookie和会话信息;

5、电子邮件凭据;

6、客户信用卡、地址、身份证明文件。

根据我们在调查中的发现,该恶意组织还获取了与IT相关的信息的访问权限,例如VPN配置。

0x02 攻击概述

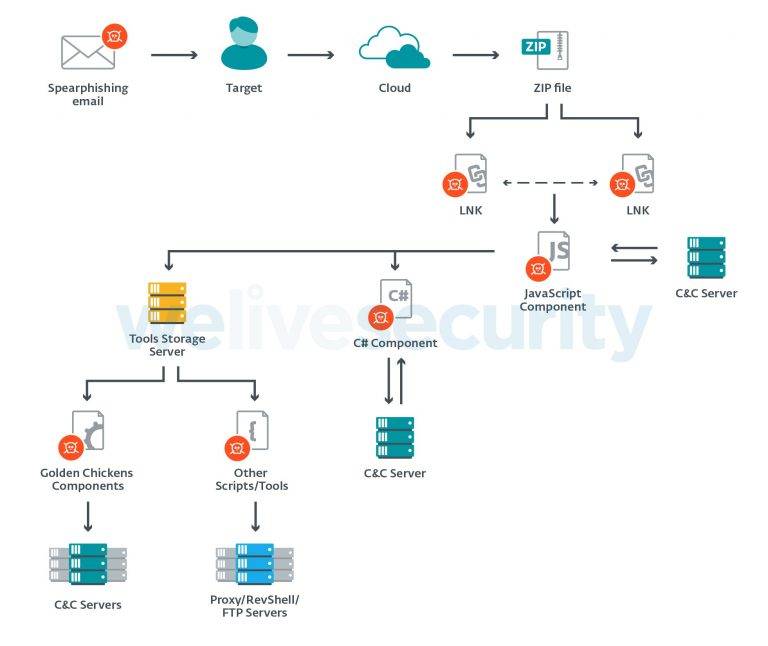

恶意组织通过鱼叉式电子邮件的方式接近其目标,在电子邮件中包含指向Google网盘的链接,实际上是一个ZIP压缩文件。在压缩文件中,包含几个快捷方式(LNK)文件,这些文件在显示诱饵文档的同时提取并执行恶意的JavaScript组件。在Windows中,默认情况下会隐藏已知类型的文件扩展名。因此,这些快捷方式文件具有双重扩展名,以试图诱导用户认为它们是合法文档或图片并打开。其中一个压缩文件的内容如下图所示。

恶意LNK文件:

在打开任一快捷方式文件后,将在文件内容中查找带有特定标记的行,并将其写入.js文件。然后,执行该恶意JavaScript文件,写入并打开一个诱饵文件,该诱饵文件的名称与快捷方式相同,但扩展名是正确的。此后,将删除快捷方式文件。用作诱饵的文件主要是信用卡、身份证或地址证明票据的照片,因为根据规定,许多金融机构在新客户注册时会要求客户提供这些文件。下图展示了一个这样的诱饵,为保护个人信息,已经对关键内容进行模糊处理。

用作诱饵的证件照片:

这些诱饵文件似乎是真实的,我们推测它们可能是在恶意组织的多年运营过程中不断收集的。当前该组织在运营过程中积极收集这类文档,因为他们主要是针对技术支持代表和客户经理发起攻击,而这两个角色会定期从客户处收到这类文件。除非目标来自不同的地区,否则该组织会针对不同的目标重复使用这些文档。

在攻击的第一阶段,攻击者使用了JavaScript组件,他们可以部署其他恶意软件,例如C#间谍组件、Golden Chickens组件或几种基于Python的工具。在以前,其他研究人员将Evilnum命名为C#组件,但同时也将JS组件称为Evilnum。而我们根据核心恶意软件的名称来命名该恶意组织,并将各类恶意软件都称为组件。概述如图3所示。

Evilnum组件:

每个组件都有其自身的C&C服务器,并且每个组件独立运行。恶意软件的运营人员手动发送命令安装其他组件,并在必要时使用攻陷后的脚本和工具。

恶意软件使用的大多数服务器都是通过IP地址引用的,他们还尚未使用域名。唯一的例外是Golden Chickens组件使用的C&C服务器。如后文所述,这是从MaaS提供厂商处购买的恶意软件。

根据托管服务提供商,可以将这些用到的IP地址分为两组。其中的大多数都是由乌克兰的服务提供商FreeHost托管,其余的由荷兰的服务提供商Dotsi托管。

0x03 JS组件:初始阶段

该组件与C&C服务器进行通信,在无需任何其他程序的情况下即可作为后门使用。但是,在我们看到的大多数攻击中,攻击者会根据需要部署其他组件,并且仅在第一阶段使用JS恶意软件。

我们看到有文章在2018年5月首次提及这个JavaScript恶意软件。自那时开始,恶意软件发生了变化,我们在下图中说明了这些变化。

JS组件更改的时间表:

其中,1.3版本和其他版本之间的差异值得我们关注,因为C&C服务器端代码已经更改,并且命令也有所不同。在早期版本中,无法将文件上传至C&C,只能将文件下载到受害者的计算机上。随着新版本的陆续发布,该恶意软件使用了一些Python脚本(详见“攻击后工具集”一章)和外部工具(例如ChromeCookiesView)进行扩展。

尽管版本之间有所不同,但所有版本的核心功能都保持不变,其中包含一个专门创建的GitHub、GitLab或Reddit页面,用于检索C&C服务器的地址。下图展示了其中一个Reddit页面示例,该页面会被恶意软件解析,并检索C&C地址。

JS组件打开的Reddit页面,其中包含C&C服务器地址:

该组件可以通过注册表“Run”项实现持久性,并且具有完整的后门功能。它可以下载和执行二进制文件、运行任意命令,或将文件从受害计算机上传到C&C服务器上。由于Prevailion最近已经对最新版本恶意软件进行了很好地分析,因此我们在这里就不再对该组件的技术细节做过于详细的介绍。

0x04 C#组件:一个没有展现太多恶意意图的组件

2019年3月,Palo Alto Networks分析过一个使用C#编码的恶意软件,其功能与JS组件非常相似。该版本(2.5)通过将数字除以666的方式来计算出C&C地址,也正因此,该恶意软件被Palo Alto Networks的研究人员命名为Evilnum。在此之后,有新版本的C#恶意软件陆续出现,目前最新的是4.0版本,我们在2020年4月首次发现。在这一版本中,已经不再使用数字666,根据可执行文件的PDB路径,我们发现开发人员将该恶意软件命名为“Marvel”。但是,为了避免造成混乱,我们继续将该恶意软件称为Evilnum。

最新版本捆绑在MSI文件(Windows Installer)中,并独立于JS组件运行。此外,它具有与JS组件不同的C&C。但是,在我们观察到的案例中,在JavaScript恶意软件获得初始访问权限后,都会下载并执行C#组件。该组件的结构如下图所示。

C#组件片段:

在执行MSI文件时,会将三个恶意组件以及一些.NET框架库文件写入到磁盘的%LOCALAPPDATA%\Microsoft\Mediia位置。file copier是第一个被执行的文件,它的唯一作用是将文件移动到%LOCALAPPDATA%中的另一个位置(有关文件夹名称,请参考“威胁指标”部分)。然后,执行加载程序,并加载和解密文件System.Memmory.dll的内容,该文件是C#组件的实际恶意Payload(DLL代理)。AES加密用于DLL和混淆Payload中的字符串。相同的密钥和初始化向量用于加密所有不同版本中的字符串。

C&C服务器的IP地址采用硬编码和纯文本格式。将会发送一个/Validate/valsrv的GET请求,如果响应的正文中包含文本“youwillnotfindthisanywhare”,则表明该服务器被接受。否则,将会分析GitLab页面,以获取第二台服务器的IP地址。

在4.0版本中,包含以下功能:

1、如果在一段时间内移动了鼠标,则会获取屏幕截图,然后将其经过Base64编码后发送到C&C。图像存储在名为SC4.P7D的文件中。

2、运行命令。

3、通过cmd.exe运行其他二进制文件。

4、发送信息,例如计算机名称、用户名和已安装的反病毒软件。

5、通过创建注册表项的方式,在受感染的计算机上创建持久性。

可以发送给恶意软件的命令如下。

1、killme:停止恶意软件,并删除持久性。

2、mouse:移动鼠标,通过这一操作来获取屏幕截图。

3、cookies:将Chrome Cookie发送到C&C服务器。

4、passwords:发送Chrome保存的密码。我们认为攻击者并不是因为Chrome比较流行才关注这一浏览器的,而是因为针对Chrome处理Cookie和检索存储的密码都比较容易。

5、使用cmd.exe直接运行的其他命令。

2.5版本是研究人员发现的第一个C#组件版本(ESET在2018年12月首次发现),随后发现的是2.7.1版本(2019年11月)、3版本(2019年12月)和4.0版本(2020年4月)。最新版本的恶意软件与先前版本之间最显著的区别在于:

1、主要Payload是32位的DLL,此前是一个64位的EXE文件。

2、最新版本使用HTTPS协议进行通信。

3、去掉了“reverse”命令。在以前的版本中,使用该命令来打开反向Shell。而在新版本中,是通过其他脚本来完成的。

JS组件和C#组件相互连接,C#组件负责捕获屏幕截图,JS组件中则包含用于查找屏幕截图文件并将其发送到C&C服务器的代码。C#组件还会删除%LOCALAPPDATA%\Temp文件夹中所有带有.lnk扩展名的文件,从而清除JS组件初始阶段留下的痕迹。因此,尽管C#组件的功能非常有限,该恶意软件也可以提供不同的C&C服务器冗余机制,并在JS组件被发现或被删除时提供了额外的持久性。

0x05 Golden Chickens组件:TerraLoader家族

在少数情况下,Evilnum恶意组织还部署了一些从“恶意软件即服务”提供商那里购买的工具。这里的“恶意软件即服务”即MaaS,是指一些恶意软件作者不仅提供恶意二进制文件,还同时提供任何必要的基础结构(例如C&C服务器),甚至为犯罪客户提供技术支持。

在这里,我们提到的MaaS供应商被称为Golden Chickens,该供应商除了这一恶意组织之外,还服务于FIN6、Cobalt Group等其他客户。Visa在2019年2月发表FIN6针对电子商务客户攻击活动的分析时,提到了下面这些组件的旧版本。我们认为,尽管所使用的工具集有重叠之处,但FIN6、Cobalt Group和Evilnum并非同一个恶意组织。它们只是共同使用了同一个MaaS提供商的服务。

Golden Chicken工具是以ActiveX组件(OCX文件)的形式提供的,它们都包含TerraLoader代码,该代码作为Golden Chickens客户可用的各种Payload的通用加载器使用。Evilnum使用这些工具的方法如下:

1、攻击者手动向JS或C#组件发送命令,从其中一台服务器投放并执行批处理文件。

2、批处理文件将写入一个恶意INF文件,并将其作为参数提供给Microsoft实用程序cmstp.exe,该实用程序将执行INF文件中指定的远程脚本。该技术已经在MITRE ATT&CK知识库中被记录为“CMSTP”。此前曾有一个针对金融目标发动攻击的恶意组织Cobalt使用过这种技术。

3、远程脚本中包含混淆的JS代码,该代码会投放OCX文件,并通过regsvr32.exe执行该文件。

TerraLoader代码在投放Payload之前,会执行几次完整性检查。这些检查将会实施反调试技术,以尝试识别异常情况,防止在沙箱环境中执行。这些技术可以检测错误的参数、文件名、扩展名,也可以检测硬件断点,或识别加载到主进程中的特定模块。如果这些检查全部通过,则会解密并执行实际的Payload。

我们已经看到Evilnum在其攻击中部署了以下Golden Chickens Payload:

1、More_eggs;

2、一个Meterpreter Payload,我们将其称为TerraPreter;

3、TerraStealer;

4、TerraTV。

Positive Technologies的研究人员近期分析了Cobalt恶意组织使用的一些工具,包括More_eggs的6.6版本,该版本是Evilnum恶意组织使用的版本之一。他们对TerraLoader进行了比较深入的分析,因此我们建议大家可以参考阅读他们的报告。

More_eggs

More_eggs是与C&C服务器通信并接收命令的JavaScript后门。此前,有针对金融企业发动攻击的恶意组织也使用过该后门。Evilnum将其与自制的后门相结合,在受害者的网络上提供冗余和额外的持久性。

我们已经看到,Evilnum将32位ActiveX组件与TerraLoader代码一起使用,这些代码运行6.5、6.6和6.6b(最新版本)版本的More_eggs。它们通过投放msxsl.exe(一个命令行转换实用程序,这是一个合法的Microsoft可执行文件)并执行JavaScript代码来实现此目的,这与IRIS非常相似。

投放的JavaScript代码是使用ActiveX组件动态生成的,在分析过程中需要注意以下几点:

1、执行exe的初始JS代码具有硬编码的绝对路径,因此如果从另外的路径执行或由另一个用户执行它会出现失败。

2、最终的More_eggs Payload使用密钥进行加密,该密钥的末尾附带了主机名和处理器相关信息。示例如下:

cvyLMmtGSKmPMfzJjGyg552DESKTOP-FQAT01XIntel64 Family 6 Model 94 Stepping 3, GenuineIntel

该后门的核心功能与其他恶意组织所使用的功能基本相同,但其中包含了一个新的命令more_time。该命令类似于已记录的via_c,通过cmd.exe /v /c

TerraPreter

Evilnum恶意组织还使用了64位可执行文件解密Meterpreter实例并在内存中运行。Meterpreter的使用让恶意软件更加具有灵活性,并且能够以隐蔽、可扩展的方式运行各种Payload。

这些组件的结构和实施的完整性检查被标识为TerraLoader代码。因此,我们将这些组件称为TerraPreter。主要恶意程序的反编译代码如下图所示。

Meterpreter Loader组件的反编译代码:

被标记为Dummy的例程调用了一系列不执行任何操作的API。RC4函数初始化通过获取基本字符串,并向其附加一个在每次循环时递增的数字来强制使用该密钥。然后,它使用RC4算法以备选密钥解密16字节缓冲区。如果解密的缓冲区与硬编码的字符串匹配,则将这个备选密钥认为是指定的RC4密钥,供后续使用。我们认为,这一过程是对抗模拟器的测试,用来浪费一些测试的时间。

在解密包含Payload的嵌入式缓冲区之后,恶意软件最终将为GrayStringW API函数设置回调,指向已解密的缓冲区。经过多层解码后,Meterpreter的metsrv.dll被加载到内存中。从这里,我们看到了没有经过人为改动的常规Meterpreter行为特征。但是,我们仍然关注它如何进行通信。

TerraPreter使用HTTPS协议与C&C服务器进行通信,并检索一系列命令。我们发现的C&C是cdn.lvsys[.]com和faxing-mon[.]best。第一个网站会重定向到d2nz6secq3489l.cloudfront[.]net。C&C在每次收到请求时,都会发送不同的二进制数据,并与一个随机的4字节密钥进行异或。恶意软件会从32字节标头的前4个字节中读取用于解密的密钥,该标头以加密数据作为前缀,下图展示了其中的一个示例。

C&C发送的数据:

C&C发送的第一个命令是core_patch_url,它更改URL的最后一部分,以用于后续请求。然后,C&C发送core_negotiate_tlv_encryption和公钥。自此开始,将会对消息进行XOR加密。

TerraStealer和TerraTV

TerraStealer也被称为SONE或Stealer One。它会扫描许多浏览器、电子邮件、FTP和文件传输应用程序,以窃取Cookie和凭据。我们分析的二进制文件开启了日志记录,下图展示了部分日志的内容。

TerraStealer日志:

该恶意组织使用的另一个组件是TerraTV的变种。它运行合法的TeamViewer应用程序,但隐藏了用户界面,以便恶意软件的操作员可以在不被用户发现的情况下连接到受感染的计算机。

在执行后,TerraTV将几个已签名的TeamViewer组件放入C:\Users\Public\Public Documents\57494E2D3850535046373333503532\。投放的文件如下图所示。

TerraTV投放的TeamViewer文件:

ACTIVEDS.dll未经签名,这是恶意代码所在的位置。在系统文件夹中,有一个与之名称相同的Windows DLL,但是由于恶意DLL与TeamViewer可执行文件位于同一目录中,因此会首先找到这个文件,替代Windows DLL并加载。这就是所谓的“DLL搜索顺序劫持”。这个ACTIVEDS.dll在TeamViewer可执行文件中Hook了几个API调用,以隐藏应用程序的任务栏图标并捕获登录凭据。下图展示了设置Hook的代码部分。

为TeamViewer设置的Hook:

Windows API调用DefWindowProcW(由TeamViewer可执行文件多次调用以处理定向到其主窗口的消息)与例程挂钩,该例程将TeamViewer的ID和密码写入文件%APPDATA%\log_CZ72kGqTdU.txt中。在得到这些凭据后,再加上TeamViewer可以在没有可见的托盘图标或窗口的情况下运行,恶意软件的操作员就可以随时通过其GUI远程控制计算机。

0x06 攻击后工具集

除了先前提到的恶意组件之外,Evilnum恶意组织还会使用其武器库中的几个附加工具进行扩展。在我们发现的大多数被攻陷主机中,攻击者不仅使用了公开可用的工具,还开发了一些自定义脚本。通常,他们将这些工具保存在服务器上,使用密码对压缩包进行加密,并且根据实际需要在受害者的计算机上进行解压缩。

基于Python的工具:

1、SSL脚本反向Shell:这是一个非常简短的脚本,将服务器和端口作为命令行参数。

2、使用PythonProxy、junction、plink和stunnel的SSL代理,它还可以连接到FTP服务器或者使用pysoxy。我们已经发现该脚本使用“proxy”设置,将185.62.189[.]210作为服务器。

3、LaZagne检索存储的密码。

4、IronPython,以及用于截屏、记录键盘和录制DirectSound音频的库。

其他公开可用的工具:

1、PowerShell脚本,例如Bypass-UAC。

2、几个NirSoft实用程序,例如Mail PassView(用于从电子邮件客户端检索密码)、ProduKey(用于获取Microsoft Office和Windows许可证)。

0x07 总结

Evilnum恶意组织已经运作了至少两年,在撰写本文时持续活跃中。该恶意组织使用了与多个不同服务器进行交互的基础结构,其中的一个用来与JS组件进行通信,一个用于与C#组件通信,一个用来存储其工具和窃取到的数据,还有一个用于代理服务器,等等。该恶意组织的目标是为客户提供交易和投资平台的金融科技公司。这一目标非常具体,并且不会涉及到太多家公司。其选取的目标也是恶意组织之所以在攻击链中使用合法工具的原因之一,由此导致恶意活动在很大程度上受到研究人员的关注。借助遥测数据,我们能够将各种线索连接起来,发现该组织的工作方式,从而发现与其他APT组织的一些重合之处。我们认为该恶意组织与其他恶意组织共同使用同一家MaaS提供商的服务,Evilnum恶意组织暂时无法与任何其他先前发现的APT组织的攻击活动相关联。

可以在我们的GitHub中找到完整的威胁指标(IoC)和样本列表: https://github.com/eset/malware-ioc/tree/master/evilnum 。

如果有任何与该恶意组织相关的样本查询需求,或者希望向我们提交样本,请通过 [email protected] 与我们联系。

特别感谢Ignacio Sanmillan在分析Golden Chickens组件过程中向我们提供的帮助。

0x08 MITRE ATT&CK技术

1、初始访问

钓鱼链接(T1192):电子邮件中包含一个链接,用于从外部服务器下载压缩文件。

2、执行

(1) CMSTP(T1191):cmstp.exe用于执行删除恶意ActiveX文件的远程托管脚本。

(2) 命令行界面(T1059):cmd.exe用于执行命令和脚本。

(3) 通过模块加载执行(T1129):从DLL加载4.0版本的C#组件Payload。TerraTV加载了恶意DLL,以允许在静默状态下使用TeamViewer。

(4) 图形用户界面(T1061):TerraTV恶意软件允许使用TeamViewer进行远程控制。

(5) PowerShell(T1086):Evilnum恶意组织在使用JS组件攻陷目标后,执行了LaZagne和其他PowerShell脚本。

(6) Regsvr32(T1117):Evilnum恶意组织使用regsvr32.exe执行其Golden Chickens工具。

(7) 脚本(T1064):在最开始的环节和攻陷后环节中,使用了几种JavaScript、Python和PowerShell脚本。

(8) 签名的二进制代理(T1218):执行msiexec.exe以安装恶意C#组件。

(9) 用户执行(T1204):受害者被诱导打开用于安装恶意JS组件的LNK文件。

(10) WMI(T1047):JS组件使用WMI来获取信息,例如安装了哪种反病毒产品。

(11) XSL脚本处理(T1220):More_eggs恶意软件使用msxsl.exe从XSL文件中调用JS代码。

3、持久性

(1) 注册表运行键/启动文件夹(T1060):为创建JS组件、C#组件和More_eggs的持久性,创建了注册表运行键。

(2) 冗余访问(T1108):Evilnum的组件是独立存在的,并且在检测到另一个组件被删除时会提供冗余备份。

(3) Hooking(T1179):TerraTV恶意软件在TeamViewer中Hook了多个API调用。

4、逃避防御

(1) DLL搜索顺序劫持(T1038):TerraTV恶意软件让TeamViewer加载了位于同目录下的DLL,而不是位于系统文件夹中的原始Windows DLL。

(2) 绕过用户访问控制(T1088):PowerShell脚本用于绕过UAC。

(3) 代码签名(T1116):一些Golden Chickens组件是经过恶意签名的可执行文件。此外,Evilnum恶意组织使用合法(签名后的)应用程序(例如cmstp.exe或msxsl.exe)作为逃避防御机制。

(4) 连接代理服务器(T1090):使用攻击后脚本与代理服务器建立连接。

(5) 反混淆/界面文件或信息(T1140):在Evilnum恶意软件组件中,多处使用到了加密、编码或混淆后的内容。

(6) 文件删除(T1107):JS组件和C#组件都将删除在初始阶段创建的临时文件和文件夹。

(7) 隐藏窗口(T1143):TerraTV运行TeamViewer时,其窗口和任务栏图标均已隐藏。

(8) 伪装(T1036):C#组件在system.memmory.dll中具有Payload,伪装成良性的.NET Framework DLL。

(9) 修改注册表(T1112):Evilnum出于不同目的修改注册表,主要目的是为了持久保存在受感染的系统中(例如:注册表的运行键)。

(10) 混淆文件或信息(T1027):在Evilnum恶意软件组件中,多处使用到了加密、编码或混淆后的内容。

(11) 虚拟化/沙箱逃逸(T1497):Golden Chickens组件实现了集中完整性检查和逃避技术。

5、凭据访问

(1) 凭据转储(T1003):使用脚本和工具(例如LaZagne)检索存储的凭据。

(2) Web浏览器凭据(T1503):C#组件从Chrome检索存储的密码。

(3) 捕获输入(T1056):使用自定义Python脚本记录键盘输入。

(4) 窃取Web Session(T1539):Evilnum恶意软件从Chrome窃取Cookie。

6、侦查

(1) 查询注册表(T1012):More_eggs查询注册表以获知用户是否具有管理员权限。

(2) 安全软件侦查(T1063):JS组件和C#组件会搜索已安装的反病毒软件。

(3) 软件侦查(T1518):TerraStealer恶意软件会寻找特定的应用程序。

(4) 系统信息侦查(T1082):将与系统相关的信息发送到C&C服务器。

7、收集

(1) 数据暂存(T1074):在发送到C&C之前,先将数据存储在一个临时位置。

(2) 本地系统数据(T1005):JS组件(2.1版本)具有用于从本地系统中提取Excel文件的代码。

(3) 电子邮件收集(T1114):TerraStealer恶意软件以电子邮件应用程序为目标。

(4) 输入捕获(T1056):使用Python脚本记录用户输入的击键。

(5) 屏幕截图(T1113):部分Evilnum恶意软件组件对屏幕进行截图。

8、命令与控制

(1) 常用端口(T1043):C&C通信使用HTTP或HTTPS端口。

(2) 数据编码(T1132):发送到C&C的部分数据经过Base64编码。

(3) 备份通道(T1008):如果原始C&C发生故障,则JS组件和C#组件可以通过解析第三方网页来获得新的C&C。

(4) 多阶段通道(T1104):Evilnum恶意软件的各种组件使用独立的C&C服务器。

(5) 远程访问工具(T1219):TerraTV恶意软件使用TeamViewer使攻击者获得计算机的控制权。

(6) 远程文件复制(T1105):向/从C&C服务器上传/下载文件。

(7) 标准应用层协议(T1071):C&C使用HTTP和HTTPS协议。

(8) Web服务(T1102):攻击者使用GitHub、GitLab、Reddit和其他网站用于存储C&C服务器信息。

9、渗出

(1) 加密数据(T1022):部分Evilnum组件在将数据发送到C&C前先对其进行加密。

(2) 通过备用协议进行渗出(T1048):恶意软件操作员手动部署脚本,将数据发送到FTP服务器。

(3) 在命令和控制通道中渗出(T1041):在用于C&C的相同通道中渗出数据。

本文翻译自:https://www.welivesecurity.com/2020/07/09/more-evil-deep-look-evilnum-toolset/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh