● 点击↑蓝字关注我们,获取更多安全风险通告

漏洞概述 | |||

漏洞名称 | Oracle 2025年1月补丁日多产品高危漏洞 | ||

影响产品 | Oracle WebLogic Server、MySQL Server等 | ||

公开时间 | 2025-01-22 | 影响对象数量级 | 百万级 |

奇安信评级 | 高危 | 利用可能性 | 中 |

POC状态 | 未公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

危害描述:攻击者利用这些漏洞,可造成破坏系统完整性或泄露敏感信息等。 | |||

漏洞描述

Oracle官方发布了2025年1月的关键安全补丁集合更新CPU(Critical Patch Update),修复了多个漏洞包括CVE-2025-21535、CVE-2025-21549、CVE-2025-21521等。其中Oracle WebLogic Server T3/IIOP远程命令执行漏洞(CVE-2025-21535)、MySQL Server 线程池组件拒绝服务漏洞(CVE-2025-21521)影响相对较大。

奇安信CERT建议客户尽快自查并应用本次关键安全补丁集合(CPU)。

CVE编号 | 影响组件 | 协议 | 是否远程未授权利用 | CVSS | 受影响版本 |

CVE-2025-21535 | Oracle WebLogic Server (Core) | T3/IIOP | 是 | 9.8 | 12.2.1.4.0, 14.1.1.0.0 |

CVE-2025-21549 | Oracle WebLogic Server (Core) | HTTP/2 | 是 | 7.5 | 14.1.1.0.0 |

CVE-2025-21521 |

| MySQL Protocol | 是 | 7.5 | 8.0.39 and prior, 8.4.2 and prior, 9.0.1 and prior |

CVE-2025-21500 | MySQL Server:Server: Optimizer | MySQL Protocol | 否 | 6.5 | 8.0.40 and prior, 8.4.3 and prior, 9.1.0 and prior |

CVE-2025-21501 | MySQL Server:Server: Optimizer | MySQL Protocol | 否 | 6.5 | 8.0.40 and prior, 8.4.3 and prior, 9.1.0 and prior |

CVE-2025-21518 | MySQL Server:Server: Optimizer | MySQL Protocol | 否 | 6.5 | 8.0.40 and prior, 8.4.3 and prior, 9.1.0 and prior |

CVE-2025-21566 | MySQL Server:Server: Optimizer | MySQL Protocol | 否 | 6.5 | 9.1.0 and prior |

需注意的是,目前多个Oracle WebLogic Server版本已停止维护,详情如下:

10.3.6.0、11.1.1.9版本最终CPU截止至2021年10月;

12.1.3.0版本最终CPU截止至2022年01月。

值得关注漏洞

本次值得关注的漏洞如下:

1. Oracle WebLogic Server T3/IIOP远程命令执行漏洞

漏洞名称 | Oracle WebLogic Server T3/IIOP远程命令执行漏洞 | ||||

漏洞类型 | 命令执行 | 风险等级 | 高危 | 漏洞ID | CVE-2025-21535 |

公开状态 | 未公开 | 在野利用 | 未发现 | ||

漏洞描述 | Oracle WebLogic Server 中存在命令执行漏洞。未经身份验证的攻击者可以通过T3或IIOP协议通过网络访问来破坏Oracle WebLogic Server。成功的攻击可能导致攻击者完全接管Oracle WebLogic Server。 | ||||

参考链接 | |||||

https://www.oracle.com/security-alerts/cpujan2025.html | |||||

2. MySQL Server 线程池组件拒绝服务漏洞

漏洞名称 | MySQL Server 线程池组件拒绝服务漏洞 | ||||

漏洞类型 | 拒绝服务 | 风险等级 | 高危 | 漏洞ID | CVE-2025-21521 |

公开状态 | 未公开 | 在野利用 | 未发现 | ||

漏洞描述 | 该漏洞存在于 MySQL Server 的线程池组件中。攻击者可以通过网络利用该漏洞,无需身份验证或用户交互。成功利用该漏洞可能导致 MySQL Server 挂起或频繁崩溃,从而完全拒绝服务。 | ||||

参考链接 | |||||

https://www.oracle.com/security-alerts/cpujan2025.html | |||||

CVE编号 | 受影响版本 |

CVE-2025-21535 | Oracle WebLogic Server 12.2.1.4.0 Oracle WebLogic Server 14.1.1.0.0 |

CVE-2025-21549 | Oracle WebLogic Server 14.1.1.0.0 |

CVE-2025-21521 | Oracle MySQL Server <= 8.0.39 Oracle MySQL Server <= 8.4.2 Oracle MySQL Server <= 9.0.1 |

CVE-2025-21500 | Oracle MySQL Server <= 8.0.40 Oracle MySQL Server <= 8.4.3 Oracle MySQL Server <= 9.1.0 |

CVE-2025-21501 | Oracle MySQL Server <= 8.0.40 Oracle MySQL Server <= 8.4.3 Oracle MySQL Server <= 9.1.0 |

CVE-2025-21518 | Oracle MySQL Server <= 8.0.40 Oracle MySQL Server <= 8.4.3 Oracle MySQL Server <= 9.1.0 |

CVE-2025-21566 | Oracle MySQL Server <= 9.1.0 |

安全更新

目前官方已发布补丁,请参考以下链接进行修复:

https://www.oracle.com/security-alerts/cpujan2025.html

Oracle WebLogic Server升级方式

1. Oracle WebLogic Server 12c:

参考补丁文件,使用opatch apply 安装补丁

C:\Oracle\Middleware\Oracle_Home\OPatch>opatch apply 本机补丁地址

注:补丁编号请自行更改为新补丁编号。

若非必须开启,请禁用T3和IIOP协议。

禁用T3、IIOP协议具体操作步骤如下:

1.禁用T3:

进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

在连接筛选器中输入:WebLogic.security.net.ConnectionFilterImpl,参考以下写法,在连接筛选器规则中配置符合企业实际情况的规则:

127.0.0.1 * * allow t3 t3s

本机IP * * allow t3 t3s

允许访问的IP * * allow t3 t3s

* * * deny t3 t3s

连接筛选器规则格式如下:target localAddress localPort action protocols,其中:

target 指定一个或多个要筛选的服务器。

localAddress 可定义服务器的主机地址。(如果指定为一个星号 (*),则返回的匹配结果将是所有本地 IP 地址。)

localPort 定义服务器正在监听的端口。(如果指定了星号,则匹配返回的结果将是服务器上所有可用的端口)。

action 指定要执行的操作。(值必须为“allow”或“deny”。)

protocols 是要进行匹配的协议名列表。(必须指定下列其中一个协议:http、https、t3、t3s、giop、giops、dcom 或 ftp。) 如果未定义协议,则所有协议都将与一个规则匹配。

保存后若规则未生效,建议重新启动WebLogic服务(重启WebLogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。以Windows环境为例,重启服务的步骤如下:

进入域所在目录下的bin目录,在Windows系统中运行stopWebLogic.cmd文件终止WebLogic服务,Linux系统中则运行stopWebLogic.sh文件。

待终止脚本执行完成后,再运行startWebLogic.cmd或startWebLogic.sh文件启动WebLogic,即可完成WebLogic服务重启。

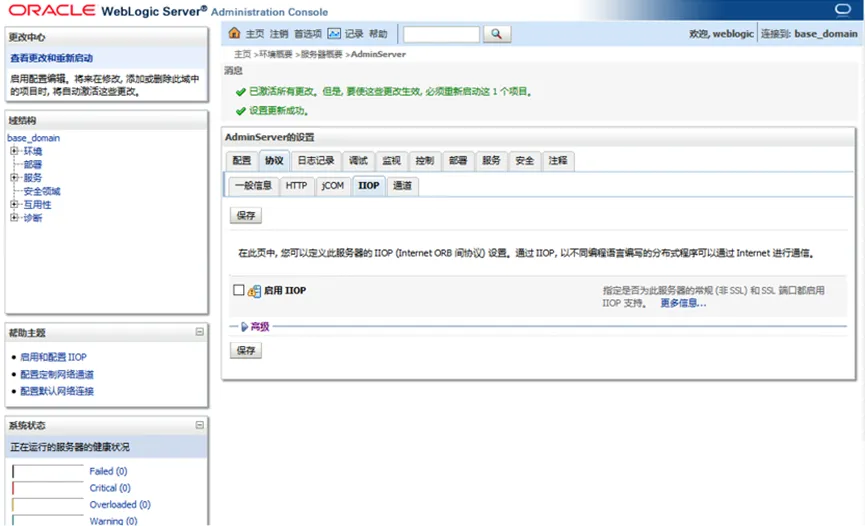

2.禁用IIOP:

用户可通过关闭IIOP协议阻断针对利用IIOP协议漏洞的攻击,操作如下:

在WebLogic控制台中,选择“服务”->”AdminServer”->”协议”,取消“启用IIOP”的勾选。并重启WebLogic项目,使配置生效。

[1]https://www.oracle.com/security-alerts/cpujan2025.html

2025年1月22日,奇安信 CERT发布安全风险通告。

奇安信ALPHA威胁分析平台已支持漏洞情报订阅服务:

Pwn2Own 大赛赐我灵感,让我发现仨Oracle VirtualBox 漏洞,其中俩提权

Oracle 警告:Weblogic 服务器中含有多个可遭远程利用的严重漏洞

转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

如有侵权请联系:admin#unsafe.sh