ESET最近发现了一种恶意操作,即监视受害者并泄露他们的数据。

研究人员在中东发现了一个长期的网络间谍活动,通过恶意的“Welcome”聊天应用对Android用户发起攻击,该操作似乎与名为“BadPatch”的恶意软件有关系,而该恶意软件又与加沙黑客威胁行动者组织Molerats有关系。

研究人员的分析显示,Welcome聊天应用程序允许监视其受害者。然而,它不是简单的间谍软件。Welcome聊天只是一个聊天应用程序,但除了它所提供的聊天功能外,它还在功能中隐藏了间谍设置。

研究人员发现这个间谍软件在一个专门的网站上向渴望聊天的用户推广(这些应用在中东地区的一些国家是被禁止的)(见图1)。这个网站是阿拉伯语的,这与研究人员认为这个行动的攻击目标区域是一致的。该域名于2019年10月注册,然而,研究人员无法确定网站何时启动。

Welcome聊天应用

该恶意网站宣传Welcome聊天应用程序,声称它是谷歌游戏商店提供的安全聊天平台。这两种说法都是错误的。关于“安全”的说法,没有什么比这更脱离事实的了。该聊天平台不仅是间谍工具;最重要的是,它的运营商可以从互联网上免费获得从受害者那里获得的数据。而且该应用程序从未在官方的Android应用程序商店中出现过。

尽管标题说明“高质量,安全且可在Google Play上使用”,但该按钮仍导致直接从恶意网站下载安装文件

功能/分析

用户下载应用程序后,需要激活“允许未知来源安装应用程序”的设置,因为该应用程序不是从Play Store下载的。

安装后,恶意应用程序将请求受害者允许权限,例如发送和查看短信、访问文件、录制音频、访问联系人和设备位置等权限。如此广泛的入侵权限列表通常会让受害者产生怀疑,但对于一个消息应用程序来说,需要这些权限来实现承诺的功能是很自然的。

Welcome间谍软件的权限请求

为了能够与此应用程序的其他用户进行通信,该用户需要注册并创建一个个人帐户(请参见图4)。

Welcome聊天应用的注册/登录对话框

在收到这些权限后,Welcome会立即将有关设备的信息发送到其C&C,并准备接收命令。它旨在每五分钟与C&C服务器联系一次。

除了其核心间谍功能,即监视其用户的聊天通信外,Welcome应用程序还可以执行以下恶意操作:过滤已发送和已接收的SMS消息,通话记录历史记录,联系人列表,用户照片,已记录的电话,GPS设备的位置以及设备信息。

Welcome软件是被感染了还是一开始就被设计成了木马程序?

功能性木马应用程序会引起一个有趣的问题:该应用程序是干净应用程序的攻击者木马版本,还是攻击者从头开始开发恶意应用程序?

在这两种情况下,攻击者都很容易监视交换的应用程序内消息,因为它们自然会拥有用户数据库的授权密钥。

尽管第一种选择是木马程序的典型选择,但我们认为在这种特殊情况下,第二种解释更有可能。

通常,木马应用是通过将恶意功能附加到合法应用的过程创建的。攻击者找到并下载了合适的应用程序。反编译后,他们添加了恶意功能并重新编译了现在仍然具有恶意功能的应用程序,以将其传播给所需的受众。

不过以上都是研究人员的猜测,到目前为止,我们还无法发现任何干净版本的Welcome聊天应用程序。不仅在我们所关注的任何Android市场上都找不到它;根据样本分类系统中的二进制匹配算法,我们还没有找到具有这种聊天功能的干净应用程序。有趣的是,2020年2月中旬,一个没有间谍功能的干净版本的Welcome被上传到VirusTotal (hash: 757bd41d5fa99e19200cee59a3fd1577741ccd82)。恶意版本在一周前首次提交给VirusTotal。

这让研究人员相信,攻击者就是有意开发了这个恶意聊天应用程序。为Android创建一个聊天应用并不难,网上有很多详细的教程。通过这种方法,攻击者可以更好地控制该应用程序的恶意功能与其合法功能之间的兼容性,从而可以确保聊天应用程序正常运行。

代码分析

Welcome间谍应用程序似乎专门针对讲阿拉伯语的用户:默认的网站语言和默认的应用内语言均为阿拉伯语。然而,根据代码中保留的调试日志、字符串、类和唯一变量名,研究人员能够确定大多数恶意代码是从公开的开放源代码项目和公开论坛上的代码示例片段复制的。

开发人员使用不同的开源代码来创建恶意应用程序

在某些情况下,复制的开源代码很旧,具体参见表1。作为可能的解释,所有功能示例的简单谷歌搜索结果中,所有列出的示例都排在最前面。

表1:恶意代码的来源

用户数据泄漏

Welcome聊天应用,包括它的基础设施,并没有考虑到安全问题。该应用程序通过不安全的HTTP将用户所有被盗数据上传到攻击者控制的服务器。

传输的数据未加密,因此,攻击者不仅可以使用它,而且同一网络上的任何人都可以自由访问它。

该数据库包含姓名、电子邮件、电话号码、设备令牌、个人资料图片、信息和好友列表等数据,实际上,除了账户密码之外,所有用户的数据都可以上传到不安全的服务器上。

受害者的设备会将用户数据上传到应用程序的服务器

用户数据库泄漏

泄漏的用户信息

应用内消息示例,可在应用的不安全服务器上自由访问

一旦我们发现敏感信息可以公开访问,我们就会加大努力,以发现合法聊天应用程序(即,间谍工具的应用程序最终是其木马版本的应用程序)的开发者,以向他们披露漏洞。我们既没有找到开发人员,也没有找到应用程序,这使我们确信该应用程序从一开始就是恶意构建的。自然,我们不会努力与该应用程序背后的恶意行为者接触。

可能的BadPatch连接

Welcome聊天间谍应用属于研究人员在2018年初发现的同一类Android恶意软件,该恶意软件使用的是同一个C&C服务器pal4u.net,与针对中东的间谍活动相同。该间谍活动在2017年底被帕洛阿尔托网络公司(Palo Alto Networks)发现,并命名为BadPatch。2019年底,Fortinet又发现了另一项针对巴勒斯坦目标的间谍行动,pal4u.net域名是其攻击的指标之一。

出于这些原因,我们认为使用新型Android木马的这一攻击来自长期BadPatch活动背后的组织。

缓解措施

虽然基于Welcome聊天的间谍活动的目标范围很窄,但我们强烈建议用户不要从官方Google Play商店之外安装任何应用程序,除非它是可信任的来源,例如已建立的安全厂商的网站或信誉良好的网站金融机构。最重要的是,用户应注意其应用程序需要哪些权限,并对任何需要其功能以外的权限的应用程序保持怀疑。并且,作为一项非常基本的安全措施,请在其移动设备上运行信誉良好的安全应用程序。

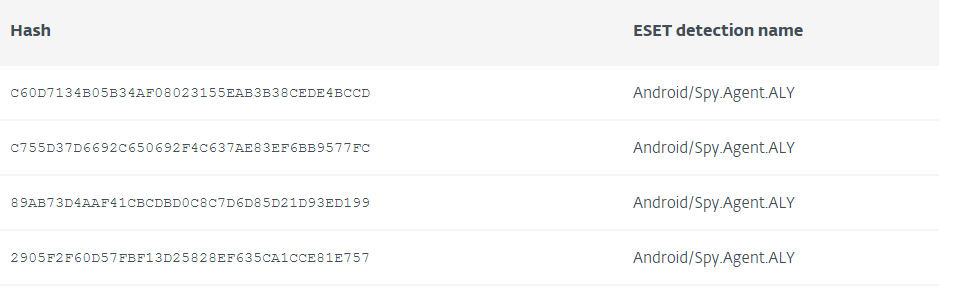

IoC

本文翻译自:https://www.welivesecurity.com/2020/07/14/welcome-chat-secure-messaging-app-nothing-further-truth/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh