隐秘的攻击形式:无文件供给类型分析

星期三, 七月 22, 2020

“我还有机会吗?”今年初夏大火的电视剧《隐秘的角落》中,这样一句看似平常的话,背后却暗藏杀机,剧中的一切看似人畜无害,实则毁天灭地。这样的现象同样存在于网络世界中,比如无文件攻击,近年来无文件攻击几乎成为攻击者的标配,攻击者变得更聪明、更有耐心、更狡猾,他们悄无声息的渗透到主机内存,然后待在那里等待数天甚至数月,期间没有任何心跳信息可供传统安全产品检测,他们会在某一刻突然给攻击目标致命一击。

“无文件攻击”不代表没有文件,而是指恶意程序文件不直接落地到目标系统的磁盘空间上的一种攻击手法,它们可以逃避传统的安全检测机制。无文件攻击已经成为了一种趋势,“离地/隐形/无文件”已经成为了热门的关键词。

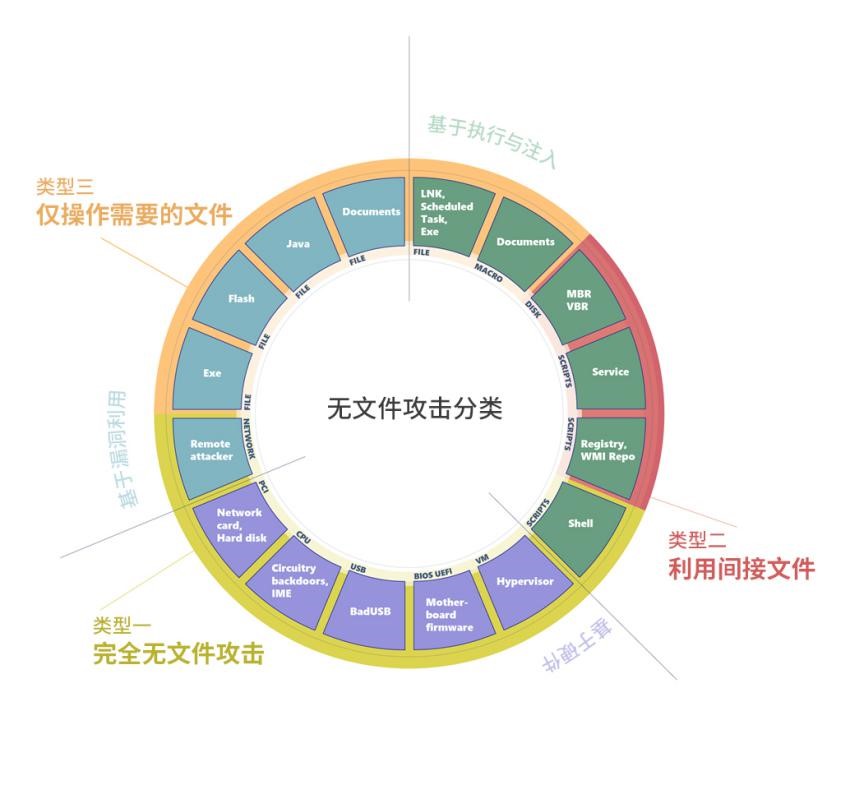

无文件攻击到底是如何侵入系统的呢?根据无文件攻击的攻击入口点,无文件攻击的种类可分为:完全无文件攻击、间接利用文件、仅操作需要的文件这三种类型。

类型一:完全无文件攻击

完全无文件的恶意软件可以被视为不需要在磁盘上写入文件的恶意软件。那么,此类恶意软件如何感染计算机?

第一种情况是没有借助外部设备的完全无文件攻击。例如,目标计算机接收利用EternalBlue漏洞的恶意网络数据包,导致DoublePulsar后门的安装,该后门最终仅驻留在内核内存中。在这种情况下,没有文件或任何数据写入文件。

另一种情况是利用设备来感染系统,其中恶意代码可能隐藏在设备固件(例如BIOS),USB外设(例如BadUSB攻击)甚至网卡固件中。所有这些示例都不需要磁盘上的文件即可运行,并且理论上只能驻留在内存中,即使重新启动,重新格式化磁盘和重新安装OS也能幸免。

类型二:利用间接文件

恶意软件还有其他方法可以在机器上实现无文件存在,而无需进行大量的工程工作。这种类型的无文件恶意软件不会直接在文件系统上写入文件,但最终可能会间接使用文件。Poshspy后门就是这种情况。

攻击者在WMI存储空间中放置了恶意的PowerShell命令,WMI存储库存储在物理文件上,该物理文件是CIM对象管理器管理的中央存储区域,通常包含合法数据。因此,尽管感染链从技术上确实使用了物理文件,但出于实际目的,考虑到WMI存储库是无法简单地检测和删除的多用途数据容器,另外并配置了WMI筛选器以定期运行该命令。通过这种无文件后门技术,攻击者可以构造一个非常独立的后门,并与他们之前的普通后门结合使用,确保在普通后门失效后还能实现对目标的持久性渗透。

类型三:仅操作需要的文件

一些恶意软件可以具有某种无文件的持久性,但并非不使用文件进行操作。这种情况的一个示例是Kovter,Kovter最常见的感染方法之一是来自基于宏的恶意垃圾邮件的附件。一旦单击了恶意附件(通常是受损的Microsoft Office文件),恶意软件就会在通常位于%Application Data%或%AppDataLocal%的随机命名的文件夹中安装快捷方式文件,批处理文件和带有随机文件扩展名的随机文件。基于随机文件扩展名的注册表项也安装在“HKEY_CLASSES_ROOT”中,以指导随机文件的执行以读取注册表项。这些组件用于执行恶意软件的外壳生成技术。这是该攻击的第一阶段。

在第二个阶段中,将为随机文件创建注册表项,其中包含执行KOVTER进程的恶意脚本。这意味着当受感染的计算机重新启动或触发快捷方式文件或批处理文件时,注册表项中的恶意脚本就会加载到内存中。恶意脚本包含外壳程序代码,恶意软件将其注入到PowerShell进程中。随后,外壳程序代码将解密位于同一注册表项中的二进制注册表项被注入到一个创建的进程中(通常为regsvr32.exe),生成的regsvr32.exe将尝试连接各种URL,这是其点击欺诈活动的一部分。

无文件攻击的实现得益于某些应用程序和操作系统所特有的性质,它利用了反恶意软件工具在检测和防御方面的缺陷,攻击者常利用漏洞来入侵目标服务器,攻击者利用这种技术实施攻击时,也经常会利用一些合法程序来绕过系统中的安全防护措施,比如浏览器、office软件、powershell.exe、cscript.exe等,滥用Microsoft Windows中内置的众多实用程序,恶意文件可以携带执行恶意代码的漏洞,不会在目标主机的磁盘上写入任何的恶意文件。无文件攻击在成功潜入内存并安定下来后,便可以为所欲为,或进行挖矿、加密文件进行勒索、C&C攻击等,一切都看似合法无害。

当前有效的解决方案就是依赖于内核级的监控,捕获每个目标程序的动态行为。安芯网盾所提供的实时防护无文件攻击解决方案,内存安全产品所采用的内存保护技术,内存保护技术完全独立于操作系统,能高效抵御漏洞相关的已知和未知内存篡改手法。由于其与操作系统完全隔离,也就完全不受客户机内部威胁的侵扰。利用裸机监管程序,内存自省技术可为虚拟基础设施提供额外的安全层,防止黑客利用零日漏洞或未修复漏洞进行的攻击。

参考资料:

[1]https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/fileless-threats

[2]https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/kovter-an-evolving-malware-gone-fileless

如有侵权请联系:admin#unsafe.sh